倒傳遞類神經軟體判別模式

邱天嵩

*林淑民

**摘要

隨著 1990 年代網路基礎建設的普及,使用系統網路上的漏洞來建立攻擊圖以建構資安案件在近年的研究上 廣泛被採用,其研究貢獻大多著眼於事件圖的運算效率。本論文提出在現今許多透過合法程式的入侵,在攻擊 圖上無法呈現,使得利用攻擊圖所建構的事件關係圖無法精確。根據此點,本研究改以軟體導向事件為基礎來 建構事件圖,如此可以避免基於攻擊圖所做的事件關聯中存在許多消失的鏈結。此外,本研究並建立倒傳遞類 神經軟體判別模式以輔助不明軟體事件的判定。 關鍵詞:警訊關聯、事件圖、攻擊圖、倒傳遞類神經網路壹、 緒論

在網路日益普及和廣泛應用的趨勢下,許多透過網路途徑所的導致安全事故也因此產生。像郵件炸彈的攻 擊、病毒的散播、資料的竊取,甚至是駭客入侵中央控制主機癱瘓系統的例子,在現實世界裡都層出不窮。根 據美國的電腦危機處理小組 (Computer Emergency Response Team / Coordination Center, ) CERT 文中提到 2007 年所統計的資料顯示,資訊系統漏洞從 1999 年的 417 個,到 2007 年已經增加到 7,236 個,如表 1 所示。 表 1 資訊系統漏洞統計(1997-2007) 資料來源:CERT 年份 漏洞數 1999 417 2000 1,090 2001 2,437 2002 4,129 2003 3,784 2004 3,780 2005 5,990 2006 8,064 2007 7,236 Total 24,464 * 作者為亞東技術學院工業管理系助理教授。 ** 作者畢業於國防管理學院資源及決策研究所。在逐年增多的資訊安全漏洞與事件型態不斷的改變下,如何預防並避免對組織造成損失與危害是資訊安全 維護的目標。

一、研究背景

過去相關安全系統所蒐集到的警訊大多是偵測後便立即呈現,所以會造成警訊事件資料量過於龐大與複 雜。舉例來說:當受到(Denied of Service, DoS)阻斷服務攻擊時會收到大量的警訊報告,短時間內資訊安全管理 人員不易檢視與分析。但是經過將相關警訊事件整合過濾,不僅可降低多餘的警訊內容,也可提高資訊安全管 理人員的察看效率。故近年來資訊安全偵測的發展已從著重於提高警訊之效率、正確率,漸漸地轉移到將警訊 關聯,以提供更完整的攻擊概觀,林敬皇等(2006)。換句話說,如何將低階警訊資料關聯成為對資訊安全管理 人員有用的資訊及知識,已成為目前網路安全研究共同趨勢。

在 Web 化服務架構(Web Service Infrastructure, WSI)的日益成熟、電信自由化,以及網際網路的蓬勃發展下, 刺激大量多媒體網路資訊的流通。WSI 近乎嚴密地整合了所有的軟體技術,包含了單一服務端點(Single Service Point)、可延展的多階(N-tier)架構等,也因此實現了從基本入網服務提供(Internet Service Provider, ISP)到網路資 料中心(Internet Data Center, IDC)到應用服務提供(Application Service Provider, ASP)的進化歷程。此外,搜尋服 務日新月異,人們幾乎可依靠瀏覽器來滿足所有數位化的使用需求。為了提供大眾在網路上能具有較便捷快速 的使用環境,使得許多資訊應用技術在近幾年來急速的發展,尤其在數位內容領域上,如影像與語音傳輸,更 是快速成長。但面對這些技術所帶來資訊使用的挑戰,例如:資訊量、傳輸速度及播放流暢度與方便性等的狀 況,使得隨選下載(Download on demand)與軟體外掛(Software Plug-in)及 P2P(Peer-to-Peer)軟體應用快速普及。其 中隨選下載如:Flash 播放軟體;軟體外掛如:Goole 的 Toolbox;P2P 如:網路電話軟體 Skype、MSN 及內容 下載軟體 BT(Bittorrent)。 然而這樣的發展也為網路安全帶來隱憂,因為這些程式與 P2P 應用之所以能普及,重要原因之一在於其具 有對安全閘道(Security Gateway)之穿透(Tunneling) 能力以遂行對等式溝通,所以網路攻擊者可以利用此一安全 上的缺漏進行惡意程式的傳佈及入侵;相對的在隨選下載與軟體外掛上更可以透過程式的竄改或附加病毒於在 下載軟體上,透過「正常」程式進入並潛伏系統主機中達到攻擊的目的。在資安管控與使用便利性邏輯上的相 互矛盾的狀況下,兩者兼顧才是真正的難題。 二、研究動機 近年在事件關聯分析的相關研究中,普遍使用了攻擊圖(attack graph)的概念,其主要目的是將偵測到的每 一個警訊也就是所謂的「事件」,對應到攻擊圖上,然後透過攻擊圖來建構事件彼此的關係,以獲得整體資安攻 擊全貌—「案件」([13]中提到)。 然而攻擊圖模式事件關聯圖卻存在某些問題,因為攻擊圖前提是建構在漏洞與可利用弱點基礎上,誠如上 節所述,在現實生活資訊環境中絕大多數發生的事件,卻不是漏洞引起的。許多都是建築在「合法使用性」上, 如網頁下載或郵件附加檔所夾帶進來的不明軟體。所以從傳統漏洞極可能攻擊途徑的面向所型塑成的事件關聯 分析(案件),對於透過「合法使用性」所造成的攻擊將無法作關聯性連結,使其在完整與準確性上出現了缺漏; 此外,現今許多入侵偵測系統 IDS(Intrusion Detection System)或入侵防禦系統 IPS(Intrusion Prevention System) 雖然能對惡意程式或行為進行偵測與阻絕,但是偵測系統只能依照所設定的特徵閥值如:第七層封包解析比對、 攻擊行為統計分析、流量限速、惡意封包阻擋、異常流量狀態追蹤和去判別,故經常會造成誤判的現象,這樣 的狀況,也會導致在警訊關係整合上的困難度。

三、研究目的 大多數事件的發生都不是漏洞引起的,而是因為使用上的方便性所造成的。然而,在軟體透過正常途徑進 入系統的第一時間,通常無法判斷攻擊與否,除非它是已知的惡意程式,所以如何從這些不明軟體的執行或下 載事件中分析出該軟體與其他攻擊的關係,為提前預防的關鍵。到此單一事件的挑戰已如此繁複,那多個事件 發生時該如何避免這些問題,這正是本文的核心。 根據以上所述,本研究主要目的為下列兩點: 1. 改變以往漏洞為依據的攻擊圖作為事件關係分析的基礎,而以軟體導向建構事件關係圖以彌補在攻擊圖基礎 上的不足處。 2. 針對不明程式(軟體)的行為持續記錄,並將此行為,含系統內對其他軟體的呼叫、系統設定的改變、檔案 的存取、網路的連線等的量化值做為範本建立倒傳遞類神經(BP Neural Network)識別模式,以判定其可疑程 度,再將判定為攻擊的事件,經關聯分析整理後加入事件圖,以資建構可能的關係圖,提供安全管理人員更 詳細的瞭解及推測。 四、研究範圍與限制 軟體導向事件圖是適用所有作業系統中的事件連結;而後續所建立之惡意軟體判別應用模式,主要是針對 微軟系統下之所偵測的軟體特徵為基礎,對於其他作業系統不在此判別模式考慮之內。

貳、 文獻探討

本研究分別針對「攻擊圖之相關研究」以及「類神經網路於資訊安全領域的應用」進行文獻回顧及綜合評 析,以瞭解現今本議題範疇相關發展狀況,以利後續研究之發展。 一、 網路脆弱性分析依照國際標準組織 ISO 的定義,網路管理(Network Management)包含了以下五大關鍵功能領域:故障管理 (Fault Management)、帳務管理(Accounting Management)、組態管理(Configuration Management)、績效管理 (Performance Management)、安全管理(Security Management)。而安全管理中,資源存取、存取的記錄、安全性 的告警/事件報表、資料的私密性、使用者存取權限的檢查、管理對安全性的破壞與企圖登錄、安全性的稽核 追蹤記錄一直是網路安全分析的重要基礎。 程微微等(2007)文中指出網路安全性分析按照其分析目的主要分為兩類: 1. 利用協議檢測和錯誤注入等方法對網路協議和應用程式進行安全性進行分析,最主要是發現新弱點。 2. 對已知弱點進行形式化描述後,補救已知弱點之間的依賴關係,目的是發現攻擊者可能採取的攻擊路徑。 在早期的入侵偵測系統大多數都著重在對的低層次事件進行偵測並對個別事件進行回報,然而此一模式在 大量事件發生時,不僅會增加管理者工作的負擔,在其僅考慮單機因素的前提下,無法具體呈現出整體網路的 狀況,因此透過偵測事件間的相互關聯建構出攻擊案件(Attack Scenario)成為資安脆弱性分析的重要基礎。

Cuppens, F. & Miege, A.(2002)文中提到,透過以往的事件分析關聯出的通用邏輯規則,只要當事件發生時, 可以立即的透過某些參數例如:時間、目的位元址與源頭位址的主機、弱點型態在 Prolog 語言程式基礎上藉由 這套通用的邏輯去將各事件串連起來。在這篇研究中,已經概念提及事件關聯,但是由於此套系統缺乏對攻擊 事件與網路的連結資料,不僅無法明確指出某項攻擊是與所發生事件是有實際上的關係性。而且此套的通用邏 輯規則複雜度較高,所以 Ning, P., Cui, Y., Reeves, D. S.(2004)文中為了解決這樣的問題提出透過將事件利用圖 形來表達各個事件間的關係,如此一來可以透過圖形的顯示更容易且更清楚事件間發生的因果關係。

二、 警訊事件關聯分析研究

Debar, H., Wespi, A(2001)文中研究中指出 IBM 研發出了所謂 ACC(Aggregation and Correlation Component) 與關連組態的模式,其最主要的功用就是將異質偵測系統的警報訊息,整並後轉換為同種格式以彌補在異質偵 測所帶來重複性警訊與警訊整合的問題。在 Debar and Wespi 研究中類聚與關連組態的模式區分為兩大主軸作探 討:

1. 異質警訊統一資料模組:首先依照警訊類型劃分成偵察層(Probe layer)、目標層(Target layer)、來源層(Source layer)與詳細目標層(Detailed target layer)等四種。將入侵偵測系統所獲取之警報資訊透過「統一資料模組」 轉 化成聚集關聯演算法所使用的格式,使所有警訊在同一架構下進行關聯與分析。

2. 聚集關聯演算法(Aggregation and Correlation Algorithm)。聚集關聯演算法主要目的是藉由某部份對使用者的 攻擊關係將偵測警訊連結組織,透過分組分析,呈現出可能的攻擊趨勢。其中連結的基礎包含了關聯關係 (Correlation relationship)與聚合關係(Aggregation relationship)兩種。其中的關聯關係是:由警訊的組態資訊 (Configuration information)所得到的規則(Explicit rules)來建立關係,一旦警報事件與事件間發生關係即可將 兩者視為同一群組,一併處理。關聯關係又可分為結果關係(Consequence relationship)與重複關係(Duplicate relationship)

(1) 結果關係:關聯在某給定時間內按順序發生的相關警訊。

(2) 例如:A→B→C at interval Time,當某一事件發生時,事件將會是結果的引發機制,就是說在偵測到 A 警 訊時在預期的時間內 B 與 C 的警訊也會依次發生,倘若 A 發生且 B 發生但 C 為在給定時間內發生則 B 與 C 的連結將會被刪除。

(3) 重複關係:將所有屬性值相同的警訊或者特定屬性警訊關聯在一起。例如:偵測系統偵測到兩項警報事 件,此兩項警報事件的來源位元址、連介面、目標位元址、連介面皆相同,A 類別的警訊發生了 X 次。

在企業網絡部署入侵檢測系統或智慧決策支持系統雖然可針對主機,網絡或重要文件資料庫等進行偵測維 護,但龐大的警報從同時異構偵測器回傳時,會造成系統上處理的困難。Valdes and Skinner 提出耦合感應器所 傳輸的警訊以及多元匹配演算法,當偵測性功能重疊,警訊被認為是為整體的相似性計算。其宗旨是利用機率 方法(Probabilistic approach)的警訊關聯技術整合並融合異質入侵偵測器數據為警告事件。該方法屬於階層性的 關聯方法,主要分作二個階層:

1. 將不同感應器間的所發生的事件交互連結形成所謂安全事件(Security incident)。

2. 將事件與事件間透過攻擊步驟(Attack step)連結成關聯攻擊報告(Correlated attack report)。

Morin, B et al. (2002)文中提出 M2D2 的正規資料模型(Formal data model)應用於偵測警訊的呈現與相互關聯 中。在 M2D2 中主要是從硬體(資訊系統)、軟體(偵測工具,如 IDS、IPS 等)、漏洞(系統設計或協定)及實 際發生狀況(事件)的不同面向基礎上,建立四種構成關聯資料型態的主要模組:資訊系統特徵(Information System Characteristics) 、安全工具、弱點及事件作為 M2D2 警報關聯的資料來源及根據,故針對上述四點分述 如下: 1. 資訊系統特徵:由於資訊系統的動態變化及複雜性的提高使得資訊系統模組化的難度也日益增加,根據 Morin et al.學者認為影響塑模型態取決於網路拓蹼結構(Network Topology)及使用產品也就是主機所執行的邏輯實 體(Logical Entity)的差異。在其研究中採用 TCP/IP (Transmission Control Protocol / Internet Protocol)網路拓蹼 正規模型來塑模網路環境。

2. 弱點:指在一個系統的設計、執行或管理中可能會被利用來進行入侵的漏洞。弱點有時並非單指某個產品: 主機實際的脆弱性可能依賴於結合存在的幾個產品(Web 伺服器對某一作業系統);或者通訊協定設計錯誤, 可能涉及實施協定時所產生的脆弱性,在研究中描述利用弱點的前置條件(Prerequisite) 與利用弱點侵入後的 後續條件(Consequence)。 3. 安全工具:描述入侵偵測系統或弱點掃描器(Vulnerability canner)等資訊安全設備的特性及功能。 4. 事件:在事件形式化模型中主要描述脆弱性的掃描和入侵檢測系統產生的資訊,也就是所謂的警報,在該案 件警示時,安全工具也會產生所謂事件。 透過上述四項原件的正規化模組所構成的平台將大量的警報資訊透過系統的特性、脆弱性、安全性工具與 事件和警報的關係相互連結,診斷出系統網路中所存在的問題,便於個別及整體性脆弱點進行改進或制定因應 對策。

Ning 學者對於入侵偵測警訊的處理與攻擊案件(Attack scenario)的建立提出了一系列的相關研究 [5],Ning 學者著重在將低階的入侵警訊整合成高階警訊(Hyper-alert)。高階警訊主要由三個部分組成:事實、前置條件與 後續條件。兩個高階警訊 A 及 B 能被關聯成 A 是 B 的條件,B 是 A 的後果。其中 A 部份或全部的述語需 B 的 前置條件其部份或全部的述語符合,且 A 的結束時間需早於 B 的開始時間,此時可視為 A 是為了 B 而準備的 而將其關聯。此演算法將高階警訊關聯後,即以高階警訊關聯圖(Hyper-alert correlation graph)的方式呈現並賦予 這些攻擊警訊一個代表性的攻擊型態(attack type)意義。

Yu, D. & Frincke, D.(2007)指出入侵檢測系統(IDS)提供的低階警報,對於正在進行的攻擊或預測入侵者這是 無法立即鑑定判別,提供即時資訊避免攻擊的擴散,故 Yu and Frincke 在研究中提出利用隱藏彩色派翠網(Hidden Colored Petri-Net, HCPN)作為警報發生後,後續的相關分析。與一般相關方法最大不同點在於隱藏彩色派翠網 是用於警報問題的推理,而不是單純的警報過濾及降低非相關性的警告。由於隱藏有色派翠網可以描述出攻擊 者各種可能不同的攻擊步驟,透過假設攻擊者的活動及目標,將模組資料(警報)、轉變階段(行動)與可被利用 因素(系統狀態)的機率整合,透過部份警訊預測入侵者下一個目標。其中所謂的「隱藏」代表在攻擊轉變階 段的某些行動無法直接觀察,但可以透過推斷得知。 上述的研究主要是從偵測系統所獲得的警訊事件作關連分析,而有另外一派學者是著重在網路系統中的弱 點及可利用缺漏處關連作研究其中較具代表性的就是網路攻擊圖的形成,故下節將從攻擊圖的研究作探討。 三、 攻擊圖之相關研究 (一) 攻擊圖簡介 1 2 3 0 1 1, i, x, 1 C E M C C E M C20, j, y, 21 0 1 3, k, z, 3 C E M C 圖 1 攻擊圖原理圖 節點 1 表示在系統 有漏洞 ,而此漏洞在攻擊端系統狀態為 時漏洞 會被利用,而漏洞 會讓系統 的狀態變為 ,此發生在系統 的攻擊事件,以 Event1 表示,同樣定義節點 2。而節點 1 指向節點 2 必須是 ,亦即系統 有能力利用系統 的漏洞 來攻擊 。以此類推,系統 因被攻擊得逞,進而可被利 用來攻擊系統 ,因此 Event1 在系統 與 Event2 在系統 可被關連成「案件 Scenario(Event1, Event2)」。

(二) 攻擊圖相關文獻探討 自 1998 年攻擊圖的概念提出以來,許多學者開始投入攻擊圖的相關研究: [15]他們利用攻擊模版描述一致性攻擊行為,然後通過已有的攻擊模版,從目標狀態反向生成具系統化的 攻擊圖,用來表明系統存在間的脆弱性如圖 2。 脆弱性掃瞄工 具 配置管理工具 攻擊圖 產生器 攻擊模版 網路配置資訊 攻擊者描述 文件 關鍵攻擊 路徑 分析 關鍵攻擊 節點 脆弱性評估結果 及安全策略 圖 2 攻擊圖評估模型 資料來源:Swiler, L. P et al. (2001) 由於傳統的方法,漏洞掃描不能直接反映了複雜的攻擊路線,所以攻擊圖的建立來解決這樣的問題,但是 在實際網路拓蹼中漏洞的數量繁多,要將各個漏洞作有效率的構連,若是利用人工方式不僅會造成大量的人力 資源浪費,而且準確度也較不易控制。根據 NAG 演算法網路攻擊圖自動生成原型系統,對攻擊者角度採用正 向,廣度優先的立場,而不是從以往採攻擊者目標的角度出發,因此當給定某個具體攻擊目標時透過此套演算 法將相關攻擊路徑呈現出來,但此套演算法的時間的複雜性較以往的更高。

Kotenko I. & Stepashkin M.(2006)文中藉由模擬攻擊者可能的行動,建立起由攻擊樹和攻擊網為原件的攻擊 圖來評估網路安全,並透過圖表間的分析,計算不同的安全指標(威脅度高低),分析出攻擊者最可能的攻擊路 線,以提升在評估時的準確度。其文章重點在於建立一套模擬系統模擬攻擊者路徑;並使用最新的漏洞更新資 料庫資料庫(Open Source Vulnerability Database, OSVDB)及 CVSS (Common Vulnerability Scoring System)共同的 弱點計分制來作為安全性指標。

但上述的研究大多著重於攻擊圖產生器建構、或對攻擊圖演算法效率的提升。而在從上兩節的早期文獻中 發現「事件關連分析」,與「攻擊圖」的研究是各屬兩大領域的。

雖然 Ning 學者在研究中提出了一系列將偵測警訊事件透過關連連接形成高階攻擊關聯圖的研究,但僅能呈 現因果而無法瞭解攻擊所需的關鍵路徑。

Nole, S., Robertson, E., & Jajodia, S.(2004)首先攻擊圖的概念帶入建構關連分析中,其最主要的觀念就是把 以往事件間的單純連線加入攻擊圖中攻擊路徑、步幅的概念,把發生的網路事件與成因漏洞造成連接起來,藉 由漏洞為基礎的攻擊圖中所算出的路徑及從源頭端到目的端必須經過的節點、前後順序和事件連結起來,如此 一來,事件間的關係亦可透過量化的方式連結起來,而且資訊安全管理者可以同時透過事件跟漏洞兩個面向分 析事件間關連,在資安事件稽核與分析時能更為準確。

Threats Analysis)資訊警報及威脅分析系統中,透過資料探勘的方法,針對攻擊行為進行連續性的關連分析建立 學習型的攻擊策略,其主要是在警報發生順序、警報集合、關連、錯誤狀態的改變、風險評價的五項基礎上, 分析攻擊形式、頻率,以利資安人員可以根據其可能攻擊策略做出防範方法。

Wang, L., Liu, A., & Jajodia, S.(2006)文中也是利用攻擊圖的概念,建立入侵偵測警報型態資料,由於入侵偵 測系統是一種監控工具,大都以解讀網路封包與系統日誌內容、網路流量或流向等方式來即時偵測、回報與反 應可疑入侵情事,進而適時提出警訊。故 Wang 等學者透過(Intrusion Detection System, IDS)資料庫建立攻擊事 件關連圖,並提出 QG(Queue Graph)演算法去搜尋新的攻擊型態,提升偵測評估技術。程微微等(2007)文中在對 於電腦在複雜網路所提出弱點性評估方式:包括了倒傳遞類神經和專家系統的評估模型,模型檢測模式以及基 於攻擊圖的評估方式,最主要的是可以從攻擊圖中可以得到所有相關可能的路徑並且計算出每條攻擊路徑的成 功機率,透過最短路徑演算法可以的到關鍵的攻擊路徑,也就是攻擊成攻擊率較大的路徑;其次藉由所有攻擊 路徑的分析的到關鍵的節點。 針對網路威脅數量、攻擊方式日漸複雜,各式的資安防護技術也趨多樣化,尤其對各種資安設備記錄的正 規化,整合與分析更勝以往,此正是 SOC(Security Operation Center,資訊安全監控中心)的定位。建立 SOC 以實現資安聯防與預報成為全球時興的資安委外服務主體。SOC 的資安事件收集分析判斷系統流程中,常分為 輸入層(Import Layer),進行包括資訊收集、資訊標準化,以及下一步的智慧層(Intelligence Layer),進行相關資 料的分析與趨勢追蹤,辨識系統弱點、攻擊模式,以自動產生安全案例。透過 SOC 所提供的自動化關聯式分析 機制,加總分析、交叉比對各種資安事件記錄,其最終目的便是建構出完整案件以得出最佳的防護對應策略。 而關聯的基礎便是弱點漏洞([8], [11])。過去許多研究的文獻中強調將事件對應到攻擊圖上的結點,而關連 便應用原攻擊圖上的鏈結以形成事件間的關聯性( [5], [6])。在此簡要說明中已呈現出 SOC 的基本問題:事件與 弱點/漏洞的對應。例如:一系統針測到後門植入,且該系統有緩衝區溢位(Buffer Overflow)的漏洞。是否就可直 接將此後門植入事件對應到攻擊圖代表該系統緩衝區溢位漏洞的節點?很可能該後門是透過瀏覽器在網頁下載 過程帶入,也有可能是 USB 碟中由惡意的 autorun.exe 攜入。若在單一事件成因的分析已有差距,則在多個事 件的關連上要精確困難度就更為提高。 Exploit 1 Machine1->machine2 vuln1 Exploit 2 Machine2->machine3 vuln2 Exploit 3 Machine3->machine2 vuln3 Event 1 Machine1->machine2 idsRule1=vuln1 Event 2 Machine3->machine2 idsRule2=vuln3 Distance = 2 圖 3 漏洞事件對應圖 資料來源:Nole, S et al. (2004) 根據上述本研究針對攻擊圖所建立的事件關連圖,提出幾項觀點,以作為不沿續使用攻擊圖概念的重要基 礎: 1. 由於攻擊圖是藉由漏洞所對應產生而成的,從[13]所對應關係圖中,如圖 3 所示,其主要觀念是將「事件對 應到漏洞上」,但在實際上事件的發生並不一定是由所對應的該漏洞所導致,誠如本研究在之前一直強調的

有些破壞程式或動作的執行,是透過人為或非人為「合法」程式的動作,若單純的將事件的發生連接到是「漏 洞」所造成,正確性受到質疑。 2. 攻擊圖是將漏洞與事件作單一的連結,攻擊是透過兩個以上漏洞間接引起事件也就是本地端攻擊,則將無法 從此關連呈現出來。 3. 從漏洞角度出發,所建立的案件,僅能呈現出漏洞跟事件的關係,或者瞭解其可能攻擊的路線及路徑長短, 但是實際上導致事件的並不是「漏洞」本身,而是透過漏洞來進行攻擊的「軟體」,所以就算建構出理論上 「極為完整的案件」,資安人員也僅能從「漏洞的管制補強」或者從發生事件的主機上「危害程式」來對組織 系統作安全防護的提升,但這樣行為只是針對漏洞作補救卻無法對真正的根源作處置。 基於上述的觀點,再加上本研究在緒論所提及 P2P 與 BT 廣泛應用,與 Web 化的服務架構所帶來的影響, 故本研究提出以「軟體導向」來建構資安案件。 四、 類神經網路於資訊安全領域之應用 近年來,類神經網路普遍的使用於各個領域的研究如下: Lim, S. H.(2006)文中在針對增設數位行動中心作利用類神經網路預測評估,所需的中心數;然而之前的研 究大多偏重於工業應用:電子電路診斷、化工製成控制等;商業應用:股票市場預測([5]文中提到)、期貨交易 等;科學應用:疾病的診斷、語音識別、機場行李爆裂物偵測系統、災害預測等([2]文中提到),但近幾年也有 研究開始將類神經網路的概念導入資訊安全領域中,解決預測或識別的問題。

Ramasubramanian, P. & Kannan, A.(2004)文中在分佈式智慧型代理人的基礎架構中根據統計所記錄的稽核 日誌數據,內容包括了使用者在某一段時間內對某檔案指令執行的頻率、某檔案在單位時間內被拒絕存取或使 用權衝突事件、單位時間內使用者針對某物件的使次數,公然要求敏感數據的對象。透過分析相關參數再利用 倒傳遞類神經網路(BPN)方法來建構統計資料庫的異常的預測模型,以便能提早判別出,可能為異常作用的行 為方便做事前管理避免資料庫異常事件的發生,而模型建立預測結果與傳統的統計方法如:迴歸分析,貝式預 測模型相比,在百分比誤差的基準下具有準確性分別提高 1.6%與 1%。

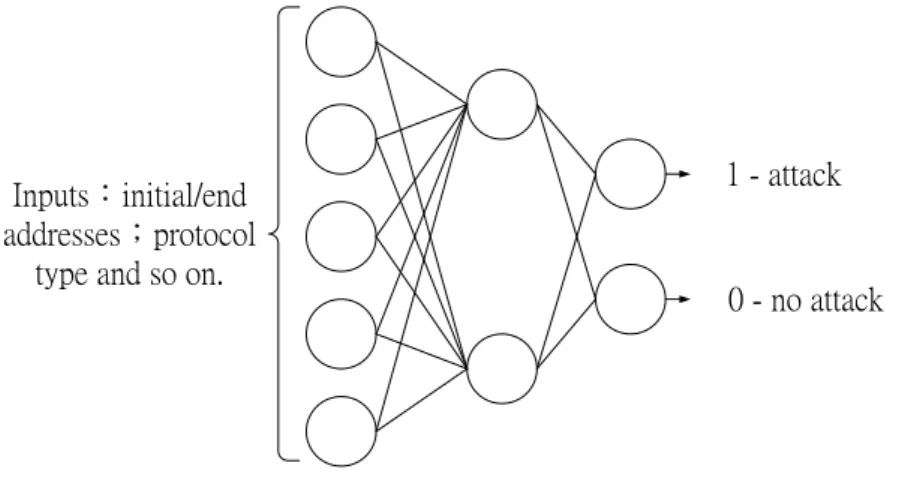

Yana, D. & Maksym, T.(2007)指出面對現今大量的安全漏洞跟存取服務攻擊,如何進行檢測是個重要的問 題。針對此點 Yana and Maksym 學者提出導入類神經網路的觀念,根據統計資料實施所謂的攻擊檢測識別工作, 主要是依據入侵偵測系統 (IDS)中所記錄的 300 筆資料如:起始位址、終點位址、協定型態等最為輸入參數利 用倒傳遞類經的訓練建立攻擊識別模式提供位元址或拒絕服務攻擊的識,經過訓練結果,其模型準確度達 99%。 其主要網路架構如下:

Inputs:initial/end addresses;protocol

type and so on.

1 - attack

0 - no attack

從上述文獻可知類神經網路已實際被應用在異常的偵測上,透過倒傳遞類神經網路對攻擊或電腦異常使用 行為的預測是具有可行性的而且準確度會以往的統計方式高。而且根據[17]學者看法因為類神經網路具有高度 的靈活性、容錯率高,對於不完整的資訊依舊具有工作能力,重點是倒傳遞類神經網路可以自我學習透過回饋 跟訓練的過程可透過這樣的機制不斷向「真實」逼近,若是資料不斷更新其所訓練出來的準確性也會越高,網 路軟體的資料庫會隨時間不斷擴大。故本研究試圖運用這樣的原理在判別異常軟體上,最大的不同點是在於所 輸入的參數並不是依照 IDS 中所利用攻擊狀態所訂定的閥值如單位流量、單位時間的連線數,而是先將軟體分 類將成攻擊性與非攻擊性軟體後,在透過各軟體下的網路、軟體及系統參數經由類神經網路訓練出識別軟體模 型,詳細參數將會在第肆部份作完整的介紹。

參、 研究方法

一、類神經網路 類神經網路最早始於 1943 年由心理學家 McCulloh 和數理邏輯學家 Pitts 在分析、總結神經元基本特性的基 礎上,提出了神經元的模型。後來經過 Hebb、F. Rosenblatt、Hopfield 等學者的相繼研究演進至今。其原理即在 於模仿人類腦神經網路的資訊處理系統;它是由一些具有簡單功能的結點所組成的一個動態運算邏輯,而由這 些結點構成一個具有高度連接性的網路組織,根據學者葉怡成(2004)對類神經網路定義:「類神經網路是一種計 算系統,包括軟體與硬體,它使用大量簡單的相連神經元來模仿生物神經網路的能力。人工神經元是生物神經 元的簡單模擬,它從外界環境或者其他類神經元取得資訊,加以簡單運算,並輸入其他結果到外界環境或者其 他的人工神經元」。藉由學習法則,解決非線性之分類、推論及分析等問題。類神經網路能由過去之經驗加以學 習訓練,以不斷的訓練調整網路中各神經元間之連結訊號強弱。人工神經元,是一個多輸入單輸出(MISO)的非 線性原件,如圖 5 所示:Σ

1x

2x

nx

1 j W 2 j W nj W 0 1 x j

jy

( ) f …

圖 5 人工神經元模型 一般可用輸入值的加權乘積和之函數來表示人工神經元的數學模式: 1 , ( ), n ij i j i j j j X j W f j x y X

(3.1) 其中 其他神經元輸入訊號i =1,2,…,n閥值 ij W 從神經元i神經元j的連接權值 ) (xi f 傳遞函數 j y 輸出函數 類神經網路屬於平行分散式的處理計算模式,它運用一組範例來建立系統模型,再憑藉此系統模型用於預 測、診斷、推估、決策。事實上,它也是一種特殊形式的統計技術,也是近年來的熱門科技之一。由於類神經 網路具備學習、記憶、容錯與預測能力等特質,以至於在財務金融、醫學疾病診斷、語音辨認、圖形辨識、影 像識別、工業監控等領域都被廣為採用,請參考[4]。 類神經網路可透過自身的學習與訓練能力,從輸入的資料中推導出對應關係,學習完成之後,以各神經元 間連結強弱程度來表示,並且將此關係儲存於各人工神經元中。次回再遇到相近的輸入,就會遵循所學習成的 關係自動產生最相近的輸出值,即使資料完整性受損或是雜亂的時候,類神經網路也會作出最佳的預測,即是 所謂回想(recall)過程。類神經網路和傳統的統計方法最大不同點在於類神經網路不需要借助事先建立好的知 識,可以自動找出資料中所隱含的特徵或規則。 類神經網路的分類: 隨著問題型態的差異,類神經網路訓練時所應用之學習規則也有所不同,因此發展出許多不同型式之類神 經網路。類神經網路分類的方式常用的有以下兩種,請參考[4]: 1. 依學習策略分類: (1) 監督式學習網路 從問題的領域中取得訓練範例(有輸入變數值,也有輸出變數值),並從學習輸入變數和輸出變數的內 在對應規則,以應用於新的案例。分類應用與預測應用均屬之。

(2) 無監督式學習網路(unsupervised learning network)

從問題的領域中取得訓練範例(只有輸入變數值),並且從中學習範例的內在集群規則,以應用於新的 案例。

(3) 聯想式學習網路(associate learning network)

從問題的領域中取得訓練範例(狀態變數值),並且從中學習範例的內在記憶規則,以應用於新的案例, 資料擷取應用與雜訊過濾應用均屬之。

(4) 最適化應用網路(optimization application network)

對一個問題決定其設計變數值,使其在滿足設計限制下,使設計目標達到最佳狀態的應用。 2. 依網路架構分類: (1) 前向式架構(forward) 神經元分層排列,形成輸入層、隱藏層、輸出層(若干層)。每一層只接受前一層的輸出做輸入者,稱 為前向式架構。 (2) 回饋式架構(feedback) 從輸出層回饋到輸入層,或是層內各處理單元間有連結者,或是神經元不分層排列,只有一層,各神 經元均可相互連結者,稱為回饋式架構。目前常用之學習法則有監督式學習、無監督式學習及聯想式 學習演算法。

1. 優點 (1) 可建構非線性模型,且其準確度高。 (2) 可表達輸入變數之間的交互作用,模型準確度高。 (3) 適應性強可接收邏輯、數值、有序分類、無序分類等變數的輸入。 (4) 模型建構的能力強,可運用於函數映射、樣本分類、數列預測等問題。 2. 缺點 (1) 網路計算的工作非常耗費時間,因其隱藏層的數目可設定為任意數,且尚有學習速率參數設定的問題。 (2) 因其具有大量可調係數,容易產生過度學習的狀況。 (3) 以含權值的網路來表達模型,因此模型較複雜。 (4) 因是非線性模式,其連結加權值與門限值無唯一解,所以無法證明所得的解是最佳的一組解。 (5) 需用迭代方式多次逼近最佳的連結加權值與門限值,所以計算量大,相當耗費電腦資源。 二、倒傳遞類神經網絡模型簡介

倒傳遞網路是由 McClelland and Rumelhart 於 1986 年所共同發表,是一種監督式學習的類神經網路,屬於 層狀前饋式網路架構(Layered Feed Forward Network),常用的非線性轉換函數為雙彎曲函數和雙曲線正切函 數,適合用來做為預測和診斷,是最被廣為應用的類神經網路。 倒傳遞網路的主要架構可分成三個層次,如圖 6 所示,分別是輸入層、輸出層、隱藏層: 1. 輸入層:用來表示網路的輸入變數,一般處理單元(Processing Element)之數目依問題而定,使用線性轉換函 數。 2. 輸出層:用來表示網路的輸出變數,其處理單元數目依問題而定,使用非線性轉換函數。 3. 隱藏層:用來表示輸入處理單元間的交互影響。 調整權重 層 層 輸入層(n 個) 隱藏層(p 個) 輸出層(q 個) 訓 練 信 號 層 i j t t j i 1 x 2 x i x 1 i x ij W it W y1 2 y

t d e 誤 差 圖 6 倒傳遞類神經網路架構圖及學習原理 資料來源:朱劍英(2001) 各神經元間的聯結強度用連結權重Wij表示。Wij表示輸入層第i

單元與隱藏層第j

個單元之間的連接強 度,各單元的輸出決定於前一層單元的輸出及相對應的連結權重。在網路中所謂的「訓練」就是一種學習。透 過給定樣本,就是將一個輸入向量X( ,x x1 2, ,xn)及期望輸出向量Y( ,y y1 2, ,yn),按照實際輸出最接近期望輸 出原則來修改全部聯結權重Wij。計算實際輸出是按向前計算的方向來進行(即由輸入向往輸出方向進行),而 修改權重Wij,則是按反向進行(即由輸出向往輸入方向進行),因此稱為倒傳遞類神經網路。倒遞式學習演算法(Back-Propagation Learning Algorithm)是一種有監督學習學習的過程,其基本原理乃是利 用最陡坡降法的觀念,逐步修正網內各層權重與閥值,將錯誤的訊號以回饋方式修正網路上的連結權重,將網 路權值調整成為一最適權重,使輸出計算值能夠最逼近實際目標輸出值。利用已知的輸入向量與其所相對應的 目標向量訓練此一網路,配合適當的隱藏層層數與神經元個數,透過多筆資料的反覆運算,以達到訓練學習的 目的。在整體網路訓練完畢後將內部所得到的各項參數值記憶於網路中,面對新的案例資料時,藉由經過適當 訓練的倒傳遞類神經網路,依正向的程序對資料進行運算。

肆、 模式建構與實證分析

本部份將針對模式邏輯的建構及輔助案件建立之倒傳遞類神經模式作說明。 一、 模式建構(一) 過程導向事件圖(Process Oriented Event Graph)定義

如前所述,原攻擊圖的定義是基於系統漏洞及漏洞可資利用的條件來建立,然此依據並不吻合實際的狀況, 因為許多數攻擊並不針對漏洞,而是藉由使用者便利性的正常途徑進行入侵。此外,原攻擊圖並未表達出攻擊 軟體資訊,僅能勾勒出系統間攻擊的可能順序。因此根據第貳部份之探討與分析,本研究改以在軟體的基礎上 呈現過程導向事件圖,並以倒傳遞類神經網路針對不明軟體事件作追蹤確認。 符號定義: X,Y:網路中電腦系統 X,Y S-dgxi:X 系統中某軟體i的簽章值,i1, 2,...,n S-DBx:X 系統中軟體簽章庫,SDBx

sdgx1,sdgx2, sdgxn

SWxi:在 X 系統中某軟體i ( xi) EV SW :在 X 系統中某軟體i所造成的事件 xk SW :在 X 系統中不明軟體k,kn PSWxi:在 X 系統中某軟體 i 之量測參數 BPN P( SWxi):在 X 系統中某軟體i其量測參數於類神經網路輸出值 MD5:微軟系統中簽章值演算法 FMD5:Function MD5,MD5 函數 . xi SW exe:X 系統中i軟體簽章參數 SN:Scenario 案件首先,本研究針對軟體過程導向事件圖(Process Oriented Event Graph)中所構成原件如:系統軟體、事件、 關係圖(案件)及其相關性作一定義及說明。分述如下: 1. 軟體:軟體根據性質主要分為惡意性、非惡意性、不明軟體三種。 惡意軟體:在系統過去紀錄或公開報告中,已知並確定會對系統造成入侵、破壞甚至瓢竊資料的行為之軟體, 反之為非惡意軟體。 不明軟體:對假設系統X具備正常軟體資訊,本研究將此資訊稱之為「軟體簽章庫」 (digest DB) SDBx。 而SDBx

s dgx1,s dg x2, ,s dg xn

代表在系統 X 上有 n 個軟體,而sdgxi,1 i n,「簽章值」 (digest) 代表在 系統中軟體SWxi的可辨認唯一(Unique Identify)的依據;例如:在微軟環境中常用 MD5 演算法,其函數命名為 FMD5,以 MD5 對某軟體,SW exe 算簽章值,則表示成xi. sdgxi,=FMD5(SW exexi. )。因此在系統中對於已知之惡意與非惡意軟體皆會將其活動特徵及簽章值建立檔案於資料庫中;若有一軟體SWxk存在而,kn,且 xk x SW S DB ,則本研究定義SWxk為系統 X 上的不明軟體,例如:惡意軟體經由變形或遭攻擊者竄改簽章 值後植入或透過合法程式下載於系統中。 2. 事件:指軟體被啟動、執行、下載、連結或傳輸等稱之為軟體事件。通常惡意軟體被執行會伴隨相關性攻擊 或入侵工作可藉由偵 IDS 或偵測工具偵測得知,若SWxk在系統 X 上被執行,則產生一不明事件表達成 ( xk) EV SW 。 3. 事件的相關性:可分成系統內相關和跨系統相關: 系統內相關意指兩個軟體在同一系統中,有啟動關係,啟動關係又可分為直接啟動與間接啟動。例如:SWx1 啟動SWx2視為直接啟動。此外若SWx1啟動SWxa,SWxa啟動SWx2,雖然,但SWx1依然被認定啟動SWx2。而如 果FMD5(SWx1) S DBx,FMD5(SWx2) S DBx 且SWx1啟動SWx2,則本研究定義EV SW( x1)與EV SW( x2)為系 統內關連,表達成EV SW( x1)EV SW( x2)。 在系統 X 有一不明軟體SWxi,其使用協定Pk對另外一個系統 Y(YX)中的不明軟體SWyj有連線行為,則不 明軟體SWxi與SWij之關連被定義成跨系統關連,表達成EV SW( xi)EV SW( yj)。 4. 事件關係(案件):若將多個相關攻擊、非攻擊或不明事件透過軟體機制連接一起,則可構連出相互關係 形成所謂的案件(Scenario),簡單而言,案件就是相關事件的集合。 在事件關係許多攻擊事件中是透過伏蟄軟體的間接啟動或者是下載不明軟體執行所造成,在軟體連接結構 上,該不明軟體是與惡意軟有連結或從屬關係,但卻無法判定其是否為惡意或非惡意,若能將「不明事件」明 確化將有助於整體案件概觀的瞭解,並可進一步瞭解尚未發現但卻存在的威脅之處。故本研究將利用 BP 類神 經網路來協助建構完整案件架構。對任一系統X上的不明事件EV SW( xi),定義SWxi的量測參數PSWxi,而 BP Neural Network 表達成 BPN;若BPN P( SWxi) 1 ,表示EV SW( xi)被判定成攻擊事件而標示成EV SW( xi) ,反之 ( xi) 0 BPN PSW 則表示EV SW( xi)仍為不明事件。 給定一個事件關連序列 A*,若i和j,1 i j n,且BPN P SW( a bi i)BPN P SW( a bj j) 1 ,故原序列標示 成:EV SW( a b1 1) EV (SWa bi i) EV (SWai1bi1) EV (SWaj1bj1) EV SW( a bj j) EV SW( a bn n) 意即在原序列中,從 ( ) i i a b EV SW 到 ( ) j j a b EV SW 所有不明事件均被視為攻擊事件,且可建構成一個案件 A*: 1 1 ( ) ( ) n n a b a b EV SW EV SW ,n0,表達成SN EV

(SWa bi i) EV (SWa bjj)

。 (二) 過程導向事件圖(Process Oriented Event Graph)建構在明確定義軟體、事件與案件間的關係後,本研究透過圖 8 來表達利用 BP 類神網路,對事件圖建構案件 的整個流程。從圖 4 可知 Noel 學者是將事件對應到可應用的漏洞上,且為事件對漏洞的單向連線,而本研究是 把發生事件對應其當時所執行的相關軟體,某攻擊動作是在某軟體執行時所發生,我們可瞭解該軟體為惡意程 式,透過記錄已知攻擊性與非攻擊性相關軟體參數,經由 BP 類神網路訓練出判斷模式BPN P SW( a bi i),攻擊性 輸出值為 1,非攻擊性輸出值為 0,透過此一模式,當面對不明軟體所產生的「不明事件」,此一事件與其他攻 擊事件相關時,可透過軟體記錄進行判別,輔助事件圖建立。

1 1 a b EV EVa b2 2 EVa bi i EVa bj j a bn n E V 1 1 a b PSW 0/1 1 1 ( ab) BPN P SW BPN P SW( a b2 2) 2 2 a b P SW 0/1 P SW a bn n0/1 ( ) n n a b BPN P SW j j a b P SW 0/1 ( ) j j a b BPN P SW I I a b P SW 0/1 圖 7 事件圖建構案件流程圖 資料來源:本研究 在圖 7 中不明軟體事件、事件關連及軟體測量參數均有定義,本節不再贅述。然而,對軟體測量參數P SW a bi i 及事件關連性所構成的事件圖可能不單純是一個線性序列,且會因系統連結繁複而複雜度提高,本研究以圖 8 作一闡述。 1 1 ( a b) EV SW 5 5 ( a b ) EV SW 4 4 ( a b) EV SW 3 3 ( a b ) EV SW 6 6 * ( a b) EV SW 2 2 * ( a b) EV SW 受攻擊 受攻擊 圖 8 網路事件圖 資料來源:本研究 圖 8 為非線性事件圖的舉例,對不相連之事件圖中的每一個獨立相連的子圖,其處理方式均為相同,因此 我們只討論相連事件圖。 假設只有BPN P SW( a b6 6)BPN P SW( a b2 2) 1 ,依定義,只有EV SW( a b2 2)及EV SW( a b6 6)被判定為攻擊事件,且分 別被標示成EV*(SWa b2 2)及EV*(SWa b6 6),從圖 9 中我們可以直接得到以下攻擊序列,及案件: 〈案件一〉EV*(SWa b6 6)EV SW( a b1 1)EV*(SWa b2 2) 〈案件二〉EV*(SWa b2 2)EV SW( a b3 3)EV SW( a b1 1)EV*(SWa b6 6) 而 具 迴 路 的 案 件 必 須 特 別 討 論 , 如 EV*(SWa b6 6)EV SW( a b1 1)EV*(SWa b6 6) , 仍 構 成 案 件 。 但 6 6 1 1 6 6 3 3 1 1 6 6 *( a b) ( a b) *( a b) ( a b) ( a b) *( a b) EV SW EV SW EV SW EV SW EV SW EV SW 不 是 為 案 件 , 原 因 為 其 等 於 《 案 件 一 : EV*(SWa b6 6)EV SW( a b1 1)EV*(SWa b2 2) 》→ 《 案 件 二 :

2 2 3 3 1 1 6 6 *( a b) ( a b) ( a b) *( a b) EV SW EV SW EV SW EV SW 》,為重複處理。 故迴路處理原則為EV*(SWa bn n)EV SW( a b1 1) EV SW( an1bn1)EV SW( a bn n),其中,1 i n,均不重複,且 ( a bn n) EV SW 為攻擊事件。 二、 實證分析 本節將簡單舉例說明軟體導向事件圖的構建及如何應用 BP 類神經識別模型輔助不明程式的判斷。 1 1 ( a b) EV SW 5 5 ( a b ) EV SW 4 4 ( a b ) EV SW 3 3 ( a b ) EV SW 影音下載 軟體 影音下載 軟體

A

B

C

病毒 6 6 *(

a b)

EV SW

2 2 *(

a b)

EV SW

受攻擊 受攻擊 圖 9 病毒程式事件圖 資料來源:本研究 本研究利用圖 9 作一說明: 實際案件:假設在某區域網路中,有 A、B、C 三位使用者,A 從網路下載被經竄改附加病毒之影音播放 軟體(SA),由於病毒程式遭攻擊人士竄改變形導致在 A 使用者主機簽章庫中無法識別,故為本研究所定義之 不明軟體,且下載後伏植於主機 A 中,而 B、C 兩位使用者透過 P2P 軟體下載該影音軟體分別為(SB)(SC) 或者 SA 透過 P2P 的連線,當 B、C 啟動某個設定檔導致病毒被執行,故造成 B 與EV*(SWa b2 2)、CEV*(SWa b6 6)兩 個事件。根據上節所述,可將 A、B、C 之間關連成: <案件一>EV*(SWa b6 6)EV SW( a b1 1)EV*(SWa b2 2) 但由於使用者 A 僅下載軟體但尚未啟動,故病毒伏植主機 A 中伺機攻擊,但是 SA、SB、SC 具有主從關 係 , 當 SB 、 SC 在 事 件 發 生 後 , 我 們 可 明 確 判 定 SB 、 SC 為 攻 擊 性 程 式 , 根 據 定 義 6 6 2 2 ( a b) ( a b) 1 BPN P SW BPN P SW ,此時可知 SA 亦為可疑程式,此時可利用 BP 類神經網路作為輔助 SA 的識 別,由於 SB、SC 皆由 SA 進行下載故軟體參數的相關性會較高,若BPN P SW( a b1 1)=1 則可判定 SA 為惡意程式, 可在其執行之前先作刪除,避免造成另件攻擊發生;此外,亦可從軟體概念找尋 SA 下載位址,就可瞭解從該 網路下載之影音播放軟體,可能為有具攻擊性軟體,可避免該區域網中重複下載所導致事件的發生。伍、 結論與未來研究方向

一、 結論 本研究以軟體過程導向事件關係圖建構的概念模型為研究標的,希望藉由「倒傳遞類神經軟體判別模式」 輔助區域網路系統中事件關連性的分析,針對前述各部份研析本研究提出下列結論與貢獻: 1. 本研究針對過去從系統漏洞弱點,及攻擊者的角度所構連出的事件關係圖中,提出因現今網路應用型態的改 變如 Web 化服務、P2P 及 BT 的廣泛使用及軟體自體防護性能提升下,所可能造成事件連結上的錯誤甚至遺 漏;並且針對此點提出由軟體性質作為連結事件的出發點,以彌補在許多合法程式如:網路下載軟體、隨身 碟自動讀取、點對點資料傳輸下會造成的警訊事件發生。 2. 此外本研究亦說明 IDS 在實際運作中僅能根據系統中所制訂的閥值去判定是否為攻擊行為,無法從軟體性 質去作區分而導致許多的誤判跟漏報,故本研究在倒傳遞類神經的基礎上先將軟體作分類後,在根據軟體中 的影響攻擊的參數去判別是否為攻擊程式,一方面可避免誤判與漏報,另方面可透過類神經網路不斷的回 饋,經由新資料的輸入而提升準確度,並利用判別程式結果輔助事件關連圖的構連。 3. 此概念可延伸至 SOC 事件關連分析,不同以往的從弱點及可能攻擊路徑為出發點,將從平時正常執行程式 中所可能會導致的事件,也列為考慮之中,透過軟體與軟體間的連接性構建出完整的關係圖,以便資訊安全 管理者,能夠廣泛的瞭解組織區域網路中的資安事件的狀況,並將分析結果提供單位中高階管理者在對資訊 安全決策時,能對事前:資安標準和策略的確立及事後:所謂的問題管理及防護設備作調整以提高組織中資 訊網路安全的維護效能。 二、 未來研究方向 1. 本研究在軟體識別方面主要提出透過倒傳遞類神經輔助不明軟體的識別,由於軟體性質會不斷更新,未來可 根據資料的更新持續訓練更適合的模式;此外,本研究網路所使用的訓練數值為軟體的動態參數,若能蒐集 惡意軟體相關靜態參數作為衡量軟體屬性的依據,則可提高預判的準確度。 2. 未來可將此一模式實際在系統建構與傳統從攻擊圖建構的關係圖比較或結合,可提升事件關聯的完整性。參考文獻

[1] 朱劍英,《智能系統非經典數學方法》(武昌:華中科技大學出版社,2001)。 [2] 林逸塵,〈類神經網路應用於空氣品質預測之研究〉,(高雄:國立中山大學環境工程研究所,碩士論文, 2002)。 [3] 程微微、陳余良、夏陽、楊國正,〈電腦網路脆弱性評估研究〉,《安徽大學學報》,31(4),2007, 29-32。 [4] 葉怡成,《類神經網路模式應用與實做》(臺北市:儒林出版社,2004)。 [5] 蔡明穎,〈應用類神經網路評估共同基金選配與投資策略報酬之研究〉(2007 風險與安全管理國際學術研 討會,2007),頁 12。[6] CERT, Vulnerability Remediation Statistics , http://www.cert.org/stats/vulnerability_remediation.html

[7] Cuppens, F. & Miege, A., ―Alert correlation in a cooperative intrusion detection framework‖, Proc. of the 2002 IEEE Symposium on Security and Privacy, 2002, pp. 202-215.

[8] Debar, H., Wespi, A., ―Aggregation and correlation of intrusion-detection alerts‖, Proc. of the 4th International Symposium on Recent Advances in Intrusion Detection, Lecture Notes on Computer Science, Springer-Verlag,

2212 , 2001, pp. 85-103.

[9] Kotenko I. & Stepashkin M., Attack graph based evaluation of network security, Proc. of the 2006 International Federation for Information, Leitold, H. & Markatos, E. (Eds.): CMS 2006, LNCS 4237, 2006, pp. 216 -227.

[10] Lim, S. H., Forecasting models of additional use of mobile digital contents: A comparison of artificial neural networks and logistic regression analysis. International Journal of Computer Science and Network Security, 6(6), 2006, pp. 146-149.

[11] Morin, B., Mé, L., Debar H., & Ducassé, M., M2D2:a formal data model for IDS alert correlation, Computer Science, 2516, 2002, pp. 177-198.

[12] Ning, P., Cui, Y., Reeves, D. S., & Xu, D., Tools and techniques for analyzing intrusion alerts. ACM Transactions on Information and System Security, 7(2), 2004, pp. 274-318.

[13] Nole, S., Robertson, E., & Jajodia, S., Correlating intrusion events and building attack scenarios through attack graph distances. Proc. of the 20th Annual Computer Security Applications Conference, 2004, pp. 350-359. [14] Ramasubramanian, P. & Kannan, A., Intelligent multi-agent based back-propagation neural network.

Forecasting Model for Statistical Database Anomaly Prevention System, IEEE, 2004, pp. 108-113.

[15] Swiler, L. P., Phillips, C., Ellis, D., & Chakerian, S. Computer-attack graph generation tool. 2001. IEEE, 307-312.

[16] Wang, L., Li, Zhi-tang, & Fan, J., Learning attack strategies through attack sequence mining method. IEEE. 2005.

[17] Wang, L., Liu, A., & Jajodia, S., Using attack graphs for correlating, hypothesizing, and predicting intrusion alerts. Computer Communications, 29, 2006. pp. 2917–2933

[18] Yana, D. & Maksym, T. Neural network approach of attack’s detection in the network traffic. CADSM’2007, February 20-24, Polyana, Ukraine, 2007, pp. 128-129

[19] Yu, D. & Frincke, D. Improving the quality of alerts and predicting intruder’s next goal with Hidden Colored Petri-Net. Computer Networks, 51(21), 2007. Issue 3, 632-654.

*

Department of Industrial Management, Oriental Institute of Technology, Taiwan. **

Graduate School of Resources Management and Decision Sciences, National Defense University,Taiwan

Process Oriented Event Graph by the Back-Propagation Learning Algorithm

Chio,Tien-Sung

*Lin,Shu-Min

**Abstract

With the network infrastructure being popularly built in the 1990’s, utilizing attack graph from system/network exploits to generate the event graph for security scenario construction has been widely adopted by modern research. The contribution concentrates more on the efficiency of computing event graphs. This study intends to address the inconvenience of having attack graph and the inaccuracy of constructing event graph thereafter. We propose correlating the events directly to form the event graph without attack graph and acquiring BP (Back-Propagation) model of Neural Network to assist determining the uncertain events. The other key improvement is to focus more on software oriented event in contrast to network oriented event in the related work. This significantly reduces missing event originally linked to the attack graph based approach. On the whole, the proposed mechanism can improve the accuracy of the event graph and is able to construct a more complete security scenario.