行政院國家科學委員會補助專題研究計畫成果報告

高容量且不可偵測之資訊隱藏技術研究

計畫編號:NSC 96-2221-E-153-001

執行期限:96年08月01日至97年07月31日

主 持 人:楊政興 副教授(chyang@mail.npue.edu.tw) 屏東教育大學資訊科學研究所 計畫參與人員:羅坤展、黃正達、曾世偉 等研究生 屏東教育大學資訊科學研究所摘要

一個良好的藏密學技術必須是高容量 以及偽裝後的影像不易被察覺。在 2003 年 學者 Wu et al.提出利用二個相鄰像素之間 的像素值差異來隱藏資訊。本研究以四個 相鄰的像素為一個區塊,利用像素的差異 值 來 衡 量 區 塊 屬 於 邊 緣 區 域 或 是 平 滑 區 域。如果區塊屬於邊緣區域,則可以容忍 隱藏大量的資訊;反之,區塊屬於平滑區 城,則可容忍隱藏較少的資訊量。區塊式 像 素 值 差 異 (Blocked Pixel-Value Differencing; Blocked PVD)的觀念為擴展學 者 Wu et al.提出的像素值差異(PVD),將四 個相鄰像素的差異值整體做考量,然後再 劃分為二個群組,分別利用像素值差異法 來隱藏資訊。另外,我們提出像素值移位 的技術,讓嵌入的方法更具彈性。由實驗 數據顯示,我們所提出的 Blocked PVD 方 法,其資訊隱藏量比 PVD 方法還要多,而 且同樣可以通過某些程式的檢測。 關鍵詞:藏密學; 資訊隱藏; 像素值移位; 像素 值差異Abstract

An efficient steganographic method usually provides a large embedding capacity and a small distortion for the stego-images. In 2003, Wu et. al. proposed the pixel-value differencing (PVD) approach which applies

the difference value of two consecutive pixels to data hiding. In this paper, we process a four-pixel block at a time, and use its difference value to judge that it is located in edged areas or smooth areas. If a block is located in edged areas, it may tolerate larger embedded information than those in smooth areas. Our blocked PVD approach is based on the PVD approach of Wu and Tsai. Each four-pixel block is divided into two two-pixel groups elaborately and each group is processed by the PVD approach. Moreover, an idea of pixel-value shifting is proposed in order to embed data more flexibly. Experimental results show that our method provides a larger embedding capacity than that of Wu and Tsai. Moreover, like their approach, our approach can pass certain program detection.

Keywords: Steganography; Information

壹、前言

近年來資訊科技的發展迅速,網路愈 來愈普及化,至今已成為一種公開與不可 缺少的溝通途徑。相對的,在一個公開的 溝 通 管 道 中 , 將 會 面 臨 到 許 多 的 問 題 , 如:資料安全、著作財產權的防護等。為 了達成資訊安全與防護,資料加密是眾所 皆知的技術[7][9],此技術可以有效的達到 安全的資訊傳輸,但經過加密的資料會呈 現亂碼的情形,也特別容易引起有心人士 的 注 意 。 因 此 , 藏 密 學 (Steganography)[1][2][3][10][11][16] 的 出 現 , 又 開 闢 另 一 種 新 的 機 密 傳 輸 之 里 程 埤。其中,b 是此 n 個位元所換算出的數值,而 b 被隱藏在新的像素差異值 d′中,並用 d′來 取代舊的像素差異值 d。最後,再從 d′去做 反向計算產生新的像素值 g′i和 g′i+1。當所 有的資訊皆隱藏完畢,即代表已經結束了 資訊隱藏階段。 反向計算的目的是利用原來的二個像 素值(gi, gi+1) ,以及新的像素差異值 d′,算 出新的像素值(g′i, g′i+1),其反向計算的函數 定義如下: (2) 其 中 md'd , ceilingm m/2 , and

m/2 floorm 。 上述的方程式中,所產生 的新像素值 g′i 和 g′i+1,其差異值與 d′相 等,當新的像素值超出了[0, 255]的範圍, 反向計算後的結果是無效的,此時像素 pi 與 pi+1不可用來隱藏資訊。因此,為了要檢 驗像素值(gi, gi+1)是否可以用來隱藏資訊, 必須利用函數 f((gi, gi+1), uk –d )去檢查所產 生的新像素值(gˆ ˆi,gi1)是否在[0, 255]的範 圍之內,其中 uk為 d 所落入的區間 Rk之上 界,如果超出了此範圍,就必須放棄利用 此區塊來隱藏秘密訊息。叁、研究方法

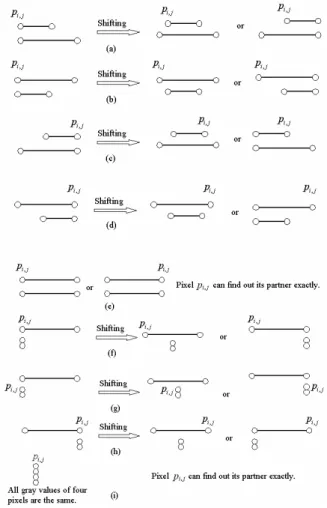

在 本 節 中 , 將 介 紹 我 們 所 提 出 的 Blocked PVD 資訊隱藏技術,以四個像素為 一個 Block 來做考量。我們的方法主要是擴 展學者 Wu et al.的 PVD 方法,其方法每次 只考慮二個像素所組成的區塊。在圖 1(a) 中,顯示出學者 Wu et al.提出的像素值差異 法,四個相鄰像素的分群方式。而四個相 鄰像素為一個區塊的所有可能的分群方式 表示在圖 1(b)。考量分群的方式愈周延, 可以促使資訊隱藏的方法愈有效率,提高 資訊隱藏的容量。所以,我們一次考量含 有四個像素之區塊,以整體區塊的像素值 差異為依據,調和出二對像素值,分別用 PVD 方式來嵌入資訊,以便增加嵌入的效 率。在下面小節中,會詳細的介紹資訊隱 藏與萃取的步驟。 圖 1:以四個相鄰像素為一個區塊的分群情 形。 (a) 學者 Wu et al.提出的像素值差異法 的分群結果。 (b) 在一個區塊中所有可能的 分群情形。一、 區塊劃分和群組建立

從掩護影像中,將四個相鄰的像素(pi,j,pi,j+1, pi+1,j, pi+1,j+1)劃分為一個區塊,利用雷

射掃描的順序由左到右由上到下,把整張 圖形做完整的劃分,成為多個不重疊的區 塊,如圖 2 所示。將此四個相鄰像素(pi,j,

pi,j+1, pi+1,j, pi+1,j+1)重新命名為 p1、 p2、 p3

二、嵌入資訊的方法

在嵌入資訊的階段中,我們可以把欲 藏入的秘密訊息當成是一個很長的二元字 串(Bit String),藏入區塊中。整個區塊的差 異值屬於某個區間內,就可依照此區間的 寬度得知此區塊可以藏入多少個位元。假 設有四個相鄰像素的區塊 B,其區塊差異值 d 落在區間 Rk內,則可以計算區間 Rk的寬 度wk uklk 1,並將寬度 wk平均分配給二 個群組 group1 和 group2,各自用來嵌入資 訊 , 所 以 每 個 群 組 可 以 藏 入 2 log2 wk 個 位 元。群組藏入資訊的方式,依照方程式(3) 來運算,可以產生兩群組的新差異值 d′1 和 d′2: 其中,b1 和 b2為欲藏入的位元所換算出來 的數值,並分別藏入群組 group1 和 group2 中。最後,利用新差異值 d′1和 d′2,經由反 向計算產生新的四個像素值 g′1、g′2、g′3和 g′4。整個嵌入方法的步驟如下: (一) 利用雷射掃描的順序,把掩護影像的 四個相鄰像素(pi,j, pi,j+1, pi+1,j, pi+1,j+1)視圖 4:一個區塊中,至少有一個像素值與 pi,j的像素值相等的所有情形,其中,部份 情形須經由像素值移位方式來處理。 上述的演算法中,所謂像素值移位技 術,是對同一群組的像素值同時加上或減 去某個數值,達到平行移動的效果,如此 可以維持其差異值不變。另外,為了能夠 正確的萃取出秘密資訊,必須能夠判斷出

pi,j的夥伴(Partner),以便區別出 group1 和

三、萃取資訊的方法

在萃取的過程中,其區塊劃分的方式 與嵌入時完全相同。從每一個區塊中取得 d, k, group1, group2, d1, 和 d2數值,若 k = r 代 表此區塊沒有藏入資訊,否則利用方程式(4) 計算出所藏入的數值 b1 和 b2。最後,利用 wk算出藏入各個群組的位元數,再將 b1 和 b2轉換成藏入的位元。 Case 1: d1d2 (uk lk 1)/2 ) 2 / ( ), 2 / ( 2 2 1 1 d lk b d lk b ; Case 2: d1d2 (uk lk 1)/2 If d1> d2 2 2 1 1 d l ,b d b k Else k l d b d b1 1, 2 2 ; (4) 我們以圖 5 範例來說明萃取的過程。 由圖 5 藏入資訊後的區塊,可以得到 pi,j的 像素值 g′4 = 152,所以 group1=(g1, g4) = (138, 152) ,(g2, g3) = (139, 150)。計算區塊 的差異值 d = (152 + 150) - (139 + 138) = 25。差異值 d 落於 Rk=[16, 31]內,此區間 的寬度 wk= 31-16+1 = 16,表示每一個群 組可以藏入 3 位元的資料量。群組之差異 值 d1 = 14 和 d2 = 11。因為|d1 –d2| = 38 (= 16 / 2),由方程式(4)的 Case 1 可以得到 b1 和 b2 的 值 , b1148(110)2 和 2 2 118(001) b 。肆、實驗結果

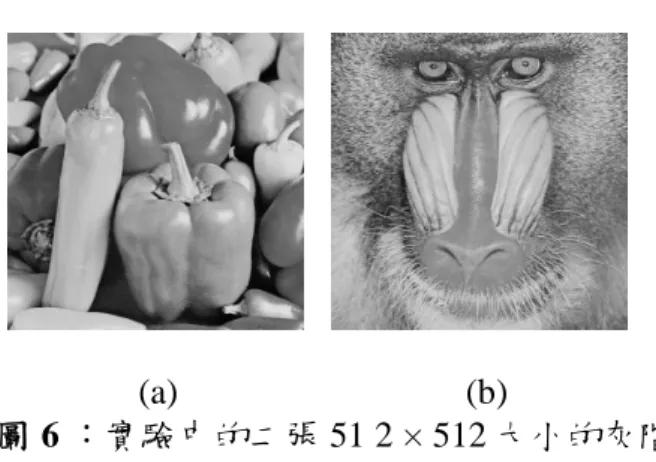

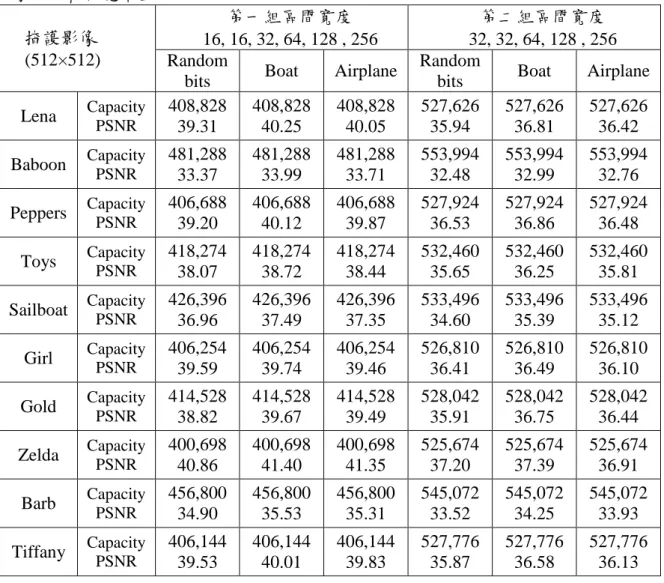

在此節我們使用了十張 512×512 的灰 階掩護影像來做實驗分析,其中二張掩護 影 像 如 圖 6 所 顯 示 的 ‘Peppers’和 ‘Baboon’;在此實驗中,我們設定了二組區 間寬度,將[0, 511]範圍切割成多個連續的 區間。在第一組實驗中我們將[0, 511]切割 成為[0, 15],[16, 31],[32, 63],[64, 127], [128, 255] ,[256, 511] 。 第 二 組實 驗 將 [0, 511]切割成為[0, 31],[32, 63],[64, 127], [128, 255],[256, 511]。在此實驗中,我們 使 用 了 Random Bits 、 影 像 ‘Boat’和 ‘Airplane’做為機密資訊,圖 7 所顯示大小 為 256×256 的灰階機密影像。由表 1 可以 看出我們所設定的二組區間寬度的資訊隱 藏量與 PSNR 值的結果,其中,在第二組 的 實 驗 中 , 我 們 將 實 驗 的 區 間 寬 度 拉 大 了 , 所 以 會 有 較 大 的 資 訊 隱 藏 量 。 相 對 的,因為隱藏了較多的訊息,所以 PSNR 值會比第一組的還要差,但仍在人類視覺 可以接受的 PSNR 範圍內。圖 8 為使用 ‘Peppers’和 ‘Baboon’為掩護影像的執行結 果。圖 8(a)為藏入 Random Bits 為機密資訊 所產生之偽裝影像。圖 8(b)為偽裝影像與 掩護影像之間的差異圖形(每一個像素差異 數值乘以 8,再取反相)。同樣的實驗方 法,圖 9 中則顯示了,利用另一組區間寬 度的實驗結果。從圖 8(b)與 圖 9(b)中,可 以看出我們將大量的資訊藏在邊緣區域。 表 2 呈現的是我們所提出的方法與學者 Wu et al.所提出方法之資訊隱藏量與 PSNR 值 之比較。從表 2 中可以明顯的看出,我們 所提出的方法有較大的資訊隱藏量,也能 維持偽裝影像的一定品質。而且,我們也 引用了 Fridrich et. al.[8]所提出的統計檢測 方法來檢測,檢測我們所提出的方法是否 符合機密嵌入之安全性,其結果如圖 10 所 示。從圖 10(a)(b)所示,利用 Simple 2-bit LSB 取代法,以及和結合像素值差異法與 3-bit LSB 取代法,其嵌入資訊後後,無法 使得Rm Rm與Sm Sm,由此可知,此 資訊嵌入的方法容易被 RS-diagrams 所檢 測。相對的,可知我們所提出的 Blocked PVD 方法與學者 Wu et al.所提出的 PVD 方 法皆能使得Rm Rm與Sm Sm,通過 RS-diagrams 所檢測,使得嵌入的資訊更具有 安全性。 (a) (b) 圖 6 :實驗中的二張 51 2 × 512 大小的灰階掩護影像: (a) Peppers; (b) Baboon

(a) (b)

圖 7 :實驗中的 256×256 大小的灰階機密

表 1:我們的 Blocked PVD 方法利用 Random bits 、Boat 和 Airplane 為機密資訊,嵌入至掩 護影像後的資料隱藏量及 PSNR 值。 第一組區間寬度 16, 16, 32, 64, 128 , 256 第二組區間寬度 32, 32, 64, 128 , 256 掩護影像 (512×512) Random

bits Boat Airplane

Random

bits Boat Airplane

伍、結論

在本研究中,我們提出一個新的藏密 技術,可擁有更高容量、不易被察覺,且 不 可 被 程 式 檢 測 的 特 性 。 我 們 稱 之 為 Blocked PVD 的資訊隱藏技術。我們的方法 延伸了學者 Wu et al.所提出的像素值差異的 方法,一次以四個相鄰像素的差異值來做 資 訊 隱 藏 , 我 也 提 出 了 像 素 值 移 位 的 方 式,促使我們的資訊隱藏技術更具有彈性 且更具有周延性。實驗數據顯示,我們所 提出的 Blocked PVD 方法比學者 Wu et al. 所提出的 PVD 方法,擁有較多的資訊隱藏 量,且其偽裝影像品質都還在適當的 PSNR 值之內。雖然,目前學者 Wu et al.所提出結 合像素值差異法與 LSB 取代法,擁有較高 的 資 訊 隱 藏 量 與 擁 有 較 佳 的 偽 裝 影 像 品 質,但是其方法很容易被 Fridrich et al.學者 的程式檢測,不符合資訊嵌入之安全性; 相對的,我們的所提出的 Blocked PVD 方 法與 PVD 方法,都可以通過 Fridrich et al. 學者的程式檢測。藉此,我們的研究為藏 密 學 的 技 術 發 展 提 供 一 個 具 體 可 行 的 策 略,以為研發的需求。參考文獻

[1] Anderson, R.R. and Peticolas, F.A.P., “On theLimitsofSteganography,”IEEE J. Selected Areas Commun (16:4) 1998, pp:474-481.

[2] Artz, D.“DigitalSteganographic:Hiding Data within Data,”IEEE Internet Comput. (5) 2001, pp:75-80

[3] Bender, W. Gruhl, D. Morimoto, N., and Lu, A., “Techniques for Data Hiding,” IBM Systems Journal (35) 1996, pp:313-316.

[4] Chan, C.K. and Chen, L.M., “Hiding Data in Images by Simple LSB Substitution,”Pattern Recognition (37:3) 2004, pp:469-474.

[5] Chang, C.C. and Tseng, H.W., “A Steganographic Method for Digital Images Using Side Match,” Pattern Recognition Letters (25:12) 2004, pp:1431-1437.

[6] Chang, C.C., Chen, T.S., and Chung, L.Z., “A Steganographic Method Based upon JPEG and Quantization Table Modification,” Information Sciences (141:1) 2002, pp:123-138

[7] Chu, Y.H. and Chang, S., “Dynamical Cryptography Based on Synchronized Chaotic Systems,” IEE Electronics Letters (35:12) 1999, pp:974-975.

[8] Fridrich, J., Goljan, M., and Du, R., “Reliable Detection of LSB Stegnography in Grayscale and Color Images,” In: proc. ACM Workshop on Multimedia and Security 2001, pp:27-30. [9] Highland, H.J., “DataEncryption:a

non-Mathematical Approach,” Comput. Security (16) 1997, pp:369-386.

[10] Katzenbeisser, S. and Petitcolas, F.A.P., Information Hiding Techniques for Steganography and Digital Watermarking, Artech House Inc., Boston, 2000.

[11] Lee, Y.K and Chen, L.H., “High Capacity Image Steganography,”IEE Proceedings on Vision Image and Signal Processing (147:3) 2000, pp:288-294.

[12] Wang, R.Z., Lin, C.F., and Lin, J.C., “Image Hiding by Optimal LSB Substitution and Genetic Algorithm,” Pattern Recognition (141:1) 2000, pp:671-683.

[13] Wu, D.C. and Tsai, W.H., “A Steganographic Method for Images by Pixel-Value Differencing,” Pattern Recognition Letters (24:9-10) 2003, pp:1613-1626.

[14] Wu, H. C., Wu, N. I., Tsai, C. S., and Hwang, M. S. “Image Steganographic Scheme Based on Pixel-Value Differencing and LSB Replacement Methods,”IEE Proc.-Vis. Image Signal Process (152:5) 2005, pp:611-615.

[15] Yang, C.H. and Wang, S.J., “Weighted Bipartite Graph for Locating Optimal LSB Substitution for Secret Embedding,” Journal of Discrete Mathematical Sciences & Cryptography (9:1) 2006, pp:153-164.

計畫成果自評

本計畫之執行,依照原先計畫所設定 的目標,研究高容量且不可偵測之資訊隱 藏技術,以及相關的資訊隱藏技術,並且 獲得良好的研究成果。上述成果報告為我 們研究成果的一部份,更詳細的資料已發 表於 2008 年 7 月份的資訊管理學報。下面 為該計畫所發表的相關論文: (一)期刊論文:1. C.H. Yang, C.Y. Weng, S.J. Wang, and H.M. Sun, “Adaptive Data Hiding in Edge Areas of Images with Spatial LSB Domain Systems,” IEEE Transactions on Information Forensics and Security, accepted on March 2008. (SCI)

2. C.H. Yang, “Inverted Pattern Approach to Improve Image Quality of the Information Hiding by LSB Substitution,”Pattern Recognition, Vol. 41, No. 8, pp. 2674-2683, August 2008. (SCI)

3. 楊政興 , 王 旭正 , 翁 麒耀, 孫宏 民 “基植區塊式像素值差異法之多媒 體隱藏研究”, 資訊管理學報, Vol. 15, No. 3, pp. 29-47, July 2008. (TSSCI)