無線網路安全之研究

91

0

0

全文

(2) 無線網路安全之研究 A Study on Wireless LAN Security. 研 究 生:阮俊霖 指導教授:蔡文能. Student:Chun-Lin Juan Advisor:Wen-Nung Tsai. 國 立 交 通 大 學 電機資訊學院 資訊學程 碩 士 論 文. A Thesis Submitted to Degree Program of Electrical Engineering Computer Science College of Electrical Engineering and Computer Science National Chiao Tung University in Partial Fulfillment of the Requirements for the Degree of Master of Science in Computer Science July 2004 Hsinchu, Taiwan, Republic of China. 中華民國九十三年七月.

(3) 授權書 (博碩士論文) 本授權書所授權之論文為本人在_________大學(學院)______系所 _______組______學年度第___學期取得___士學位之論文。 論文名稱:______________________________ 1.□同意. □不同意. 本人具有著作財產權之論文全文資料,授予行政院國家科學委員會科學技術資料中心、 國家圖書館及本人畢業學校圖書館,得不限地域、時間與次數以微縮、光碟或數位化等 各種方式重製後散布發行或上載網路。 本論文為本人向經濟部智慧財產局申請專利的附件之一,請將全文資料延後兩年後再公 開。(請註明文號: ) 2.□同意. □不同意. 本人具有著作財產權之論文全文資料,授予教育部指定送繳之圖書館及本人畢業學校圖 書館,為學術研究之目的以各種方法重製,或為上述目的再授權他人以各種方法重製, 不限地域與時間,惟每人以一份為限。 上述授權內容均無須訂立讓與及授權契約書。依本授權之發行權為非專屬性發行權利。依本 授權所為之收錄、重製、發行及學術研發利用均為無償。上述同意與不同意之欄位若未鉤選, 本人同意視同授權。 指導教授姓名:. 研究生簽名:. 學號:. (親筆正楷). (務必填寫). 日期:民國 1. 2. 3. 4.. 年. 月. 日. 本授權書請以黑筆撰寫並影印裝訂於書名頁之次頁。 授權第一項者,所繳的論文本將由註冊組彙總寄交國科會科學技術資料中心。 本授權書已於民國 85 年 4 月 10 日送請內政部著作權委員會(現為經濟部智慧財產局) 修正定稿。 本案依據教育部國家圖書館 85.4.19 台(85)圖編字第 712 號函辦理。.

(4) 國立交通大學 論文口試委員會審定書 本校 電機資訊學院專班. 組. 君. 所提論文 (中文). (英文). 合於碩士資格水準、業經本委員會評審認可。. 口試委員:. 指導教授:. 班主任: 中 華 民 國. 年. 月. 日.

(5) 無線網路安全之研究 學生:阮俊霖. 指導教授:蔡文能教授. 國立交通大學電機資訊學院 資訊學程﹙研究所﹚碩士班. 中文摘要 IEEE 組織在 1997 年公佈了 802.11 系列標準後,無線網路已經變成愈 來愈流行。之後不少的學術或是商業研究指出,無線網路的安全性有許多 漏洞陸陸續續被發掘出來。因此部分的無線網路廠商也都推出自己的標準 冀能補強原本的安全問題。另外除了 IEEE 之外,非營利單位的 Wi-Fi 組織 也積極地公佈其他標準,以加強無線網路安全性,成為新一代的無線網路 安全標準。 本篇論文將針對目前所有的無線網路安全標準以及各家廠商的獨家規 格做一綜合性的深入研究,並比較其優缺點,另外也針對目前現有的各種 攻 擊 及 防 禦 的 方 法 做 一 個 探 討 。 另 外 本 篇 論 文 也 提 出 了 一 個 Simple Proposal for Intrusion Defense in Enterprise wiReless LAN (SPIDER LAN) 方案,可以有效的防止非法 AP 及管理無線客戶端設備。冀本篇論文能對無 線網路相關研究以及企業內部的無線網路建置提供貢獻。. 關鍵字:無線網路,安全性。. i.

(6) A Study on Wireless LAN Security Student:Chun-Lin Juan. Advisor:Prof. Wen-Nung Tsai. Degree Program of Electrical Engineering Computer Science National Chiao Tung University. 英文摘要 WLAN is more and more popular since IEEE adopted 802.11 standards in 1997. More and More academic and commercial researches unveil the potential vulnerabilities of Wireless LAN. Therefore many vendors of wireless devices improved the wireless security by their proprietary solutions. Besides IEEE, non-commercial Wi-Fi organization also developd other standards to enhance the wireless security. In this thesis, we will investigate all of the wireless security standards and many proprietary solutions. We will compare the advantages and disadvantages of each solution. We will also explore the mechanism of attack and defense in wireless network. This thesis also propose a Simple Proposal for Intrusion Defense in Enterprise wiReless LAN (SPIDER LAN). This proposal can prevent rogue AP and manage wireless users and devices in wireless network efficiently. We hope the thesis can provide some contributions in academic research, as well as in WLAN deployment for enterprise.. Keywords: Wireless,WLAN,Security。. ii.

(7) 誌謝 經過了在職班三年的努力,克服了種種困難,終於完成了我的碩士論 文。這篇論文之所以能順利的完成,首先要感謝我的指導教授 ― 蔡文能 教授。由於他不辭辛勞地在我論文寫作及口試期間,給予給知識上的啟發 以及學業上的指導,我才能夠順利的拿到碩士學位。還有學長、同學們熱 心的討論與幫忙,這篇論文才能順利的完成。. iii.

(8) 目錄 中文摘要 英文摘要 誌謝 目錄 表目錄 圖目錄 第一章 1.1. 1.2.. 第二章. ............................................................................................................................ i ........................................................................................................................... ii .......................................................................................................................... iii .......................................................................................................................... iv ......................................................................................................................... vii ........................................................................................................................ viii 緒論(Introduction).............................................................................................. 1 802.3 V.S. 802.11................................................................................................ 2 無線網路相關組織(WLAN Organizations)........................................................ 3 1.2.1. 電子電機工程師協會 (IEEE)................................................................ 3 1.2.2. Wi-Fi 聯盟............................................................................................. 4 1.2.3. 英國新漢普郡大學互通實驗室 (IOL) .................................................. 5 1.2.4. Wireless LAN Association (WLANA) .................................................... 6 1.2.5. OFDM 論壇........................................................................................... 6 背景知識(Background) ...................................................................................... 7. 2.1.. WEP (Wired Equivalent Privacy)........................................................................ 7 2.1.1. WEP 的弱點......................................................................................... 10. 2.2.. WPA (Wi-Fi Protected Access™) ..................................................................... 12 2.2.1. WPA 的特性......................................................................................... 14 2.2.2. WPA 的應用......................................................................................... 16. 2.3. 2.4. 第三章. 802.11i ............................................................................................................. 17 標準比較 ......................................................................................................... 18 相關技術(Related Technology) .........................................................................20. 3.1. 3.2. 3.3. 3.4.. XOR................................................................................................................. 20 RC4.................................................................................................................. 21 EAP.................................................................................................................. 24 802.1x .............................................................................................................. 26 3.4.1. 802.1x 概述 .......................................................................................... 27 3.4.2. 802.1x 用於無線網路........................................................................... 27. 3.5. 3.6.. TKIP ................................................................................................................ 29 AES.................................................................................................................. 32 3.6.1. AES 用於 802.11i ................................................................................. 36 廠商獨家規格(Proprietary Solutions) ...............................................................38. 第四章 4.1. 4.2.. Cisco LEAP...................................................................................................... 38 PEAP (Protected EAP) ..................................................................................... 38. iv.

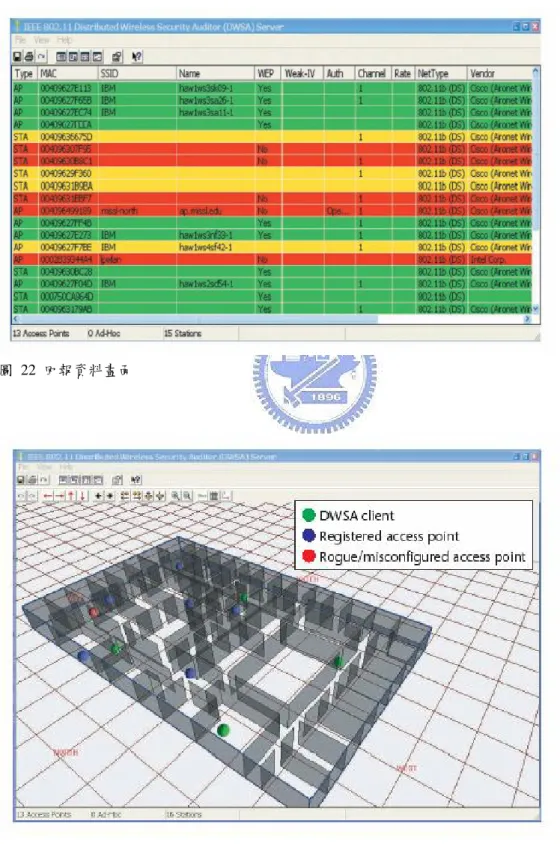

(9) 4.2.1. 4.2.2.. PEAP 架構 ........................................................................................... 39 PEAP 運作方式.................................................................................... 40. 4.3. 4.4.. SonicalWALL WiFiSec..................................................................................... 43 其他功能(Other Features) ................................................................................ 46 4.4.1. 停止 SSID 廣播功能 ............................................................................ 46 4.4.2. 拒絕 ANY 的 SSID .............................................................................. 46 4.4.3. MAC 位址過濾器 ................................................................................ 46 4.4.4. 防火牆.................................................................................................. 47 4.4.5. 網址阻擋/家長控制服務...................................................................... 47 4.4.6. 無線網路閘道器 .................................................................................. 47 4.4.7. 安全功能比較 ...................................................................................... 48 第五章 相關研究(Related Researches) ..........................................................................50 5.1. 5.2. 5.3.. Secure Wireless Access to a Campus Network.................................................. 50 Wireless Security Threat Taxonomy.................................................................. 51 Autonomic 802.11 Wireless LAN Security Auditing......................................... 53 5.3.1. 運作原理.............................................................................................. 53 5.3.2. DWSA 架構 ......................................................................................... 54 5.4. Linux 平台存取點與 IPSec 橋接器之研究................................................... 57 第六章 攻擊與防禦(Attack and Defense)......................................................................58 6.1. 一般常見攻擊手法(General Attack Methods).................................................. 58 6.1.1. 偷聽(Eavesdropping) ............................................................................ 58 6.1.2. 插入攻擊(Insertion Attacks) ................................................................. 59 6.1.3. 中間人攻擊(Man-in-the-Middle Attacks) ............................................. 59 6.1.4. 欺騙(Spoofing) ..................................................................................... 59 6.1.5. 暴力攻擊(Brute-Force Password Attacks)............................................. 59 6.1.6. 阻絕服務攻擊(Denial of Service Attacks) ............................................ 60 6.2. 6.3. 6.4. 6.5. 6.6. 6.7. 第七章 7.1.. AirSnort ........................................................................................................... 60 WEPCrack........................................................................................................ 60 Kismet.............................................................................................................. 60 AirDefense ....................................................................................................... 61 Netstumbler ...................................................................................................... 62 工具比較 ......................................................................................................... 62 SPIDER LAN 安全架構 ...................................................................................63 針對企業的一般性建議書............................................................................... 63 7.1.1. 在 AP 的設定方面 ............................................................................... 63 7.1.2. 在密碼方面 .......................................................................................... 66 7.1.3. 其他的安全性建議............................................................................... 68 7.2. SPIDER LAN 建議方案 .................................................................................. 69. v.

(10) 7.2.1. 已知問題.............................................................................................. 69 7.2.2. 解決方案.............................................................................................. 70 7.3. SPIDER LAN 總結 .......................................................................................... 75 第八章 結論與未來展望(Conclusion and Future Work) ................................................76 8.1. 結論 ................................................................................................................. 76 8.2. 未來展望 ......................................................................................................... 76 參考文獻(References) ..........................................................................................................77. vi.

(11) 表目錄 表格 表格 表格 表格 表格 表格 表格 表格. 1 802.3 V.S 802.11........................................................................................ 3 2 WEP、WPA 及 802.11i 比較表 .............................................................. 18 3 XOR 運算表............................................................................................ 20 4 明文 A 的加密結果................................................................................ 20 5 明文 A 的解密結果................................................................................ 21 6 各種 EAP 型態的認證方式比較............................................................ 43 7 各家產品安全功能比較表..................................................................... 49 8 各種無線網路工具比較表..................................................................... 62. vii.

(12) 圖目錄 圖 圖 圖 圖 圖 圖 圖 圖. 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖 圖. 1 WEP 加密流程.............................................................................................. 8 2 WEP 解密流程.............................................................................................. 9 3 公開認證 VS 分享金鑰認證.................................................................... 10 4 WPA 認證的標記........................................................................................ 14 5 WPA 企業模式示意圖 ................................................................................ 16 6 WPA 的 PSK 模式示意圖 ........................................................................... 17 7 EAP 認證流程 ............................................................................................ 25 8 Supplicant, Authenticator 與 Authentication Server 關係圖。在 802.1x 中每一 個連接埠即需要一個 Authenticator。上圖表示連接埠未經授權,所以不允 許網路封包通過。 ...................................................................................... 27 9 無線網路中 Association, Authentication 及 Key Distribution 的過程 ........ 28 10 TKIP 加密流程 ........................................................................................ 30 11 TKIP 解密流程......................................................................................... 31 12 在 802.11 WPA 下的封包格式................................................................. 31 13 ECB 模式 .................................................................................................. 34 14 CBC 模式的加密流程............................................................................... 36 15 CBC 模式的解密流程............................................................................... 36 16 PEAP 架構與組成元件............................................................................. 40 17 PEAP 運作流程 ........................................................................................ 41 18 SonicWall SOHO TZW 解決方案 ............................................................ 44 19 無線網路閘道器示意圖........................................................................... 48 20 瓦倫西瓦科技大學所使用無線網路安全方案 ......................................... 50 21 DWSA 架構圖.......................................................................................... 54 22 回報資料畫面 .......................................................................................... 56 23 3D 顯示效果 ............................................................................................. 56 24 SPIDER LAN 架構圖............................................................................... 70 25 開啟上層主交換器 MAC 過濾器,並開啟 AP 的 NAT 模式 ................. 73 26 非法無線網路使用者無法認證通過 ....................................................... 74. viii.

(13) 第一章. 緒論(Introduction). 近幾年來,隨著電腦網路與無線區域網路的結合,帶給我們生活 上許多便利與好處,人們可隨時隨地利用電腦上網、進行電子交易、 下載電子地圖、電子信件、視訊會議、網路教學甚至進行線上遊戲等 等。無線網路最大的好處即是帶給使用者機動性與便利性。目前所廣 泛使用的無線網路技術幾乎都是遵循 IEEE 組織於 1999 年所定義的 802.11b 標準[1],IEEE 802.11b 是運作於不需使用執照的 2.4GHz 頻 率上,傳輸速率可達 11Mbps,距離大約可達 100 公尺遠。它只定義 了 OSI 參考模型中的最底下兩層,即實體層及資料鏈結層,使用直接 序列展頻(DSSS)的調變解調技術。同一時間,IEEE 也公佈了另一個 運用於 5GHz 頻率上的 802.11a 標準[2],以 54Mbps 速率來傳輸。最 近 IEEE 甚至通過了 802.11g 標準,和 802.11b 一樣運用於 2.4GHz 的頻率上,但傳輸速率也可達 54Mbps。 由於無線上網時會有大量而重要的訊息在無線通道中傳遞,並且 最近不論在學術領域或是商業研究上有許多的報告指出[3][4][5],無線 區域網路通信協定 IEEE 802.11 在身份認證與加密演算法全上有相當 多的缺點存在,因此可能造成部分有心人士對這些資料進行擷取或偽 造的動作,所以我們必須考量到重要訊息在無線通道中傳輸的安全問 題。 對於任何網路通訊系統包括無線網路,為了保護無線網路的安全 性就會提到下列幾個特性,包含「加密性」、「完整性」以及「存取 控制」。加密性可以防止不法人士在網路上竊聽,並且確保只有接收 端可以看得見傳輸內容。完整性可以防止攻擊者竄改資料內容,並且 確保資料的確是由發送端所送出。存取控制分為兩個部分,一是認證. 1.

(14) 一是授權,認證可以防止非法使用者進入系統,授權可以確保只有合 法使用者可以進入系統。為了達到上述這些目的,無線網路的安全機 制使用了 SSID、對稱式加密演算法以及 checksum 等方法以確保其安 全性[6]。 由於各種無線網路的問題不斷地被揭發出來,Wi-FI 組織在 2002 年 10 月時公佈了 WPA 安全機制[7],冀能在不用汰換硬體的條件下, 提升安全等級。各家廠商也積極的推出獨家解決方案來解決安全上的 問題。目前 IEEE 正著手進行新一代 802.11i 安全標準的制訂,不過目 前為止(93 年 7 月)還沒有正式通過,待通過後也必須等待各家產品上 市後,才有辦法解決目前所面臨的大部分安全問題。 本篇論文將目前現有的安全標準、各家廠商的安全機制以及工具 軟體做一綜合性分析比較,最後並提 出一個 Simple Proposal for Intrusion Defense in Enterprise wiReless LAN (SPIDER LAN)解決方 案,可以有效的防止非法企業內部私接非法 AP,並管理無線網路客戶 端設備。. 1.1. 802.3 V.S. 802.11 IEEE 802.3 最早於 1983 年正式通過,目前已經成為有線網路標 準的最大宗。透過雙絞線或光纖線路可以構接 100 公尺甚至幾公里遠 範圍內的電腦網路或其他設備。該標準定義了 OSI 模式中的最底下兩 層,即實體層及資料鏈結層,底層使用曼徹斯特(Manchester)編碼及 解碼方式,在資料鏈結層部分使用 48-bit 的 MAC 位址以區別不同的實 體設備,並透過碰撞偵測的方式以達多重存取(CSMA/CD)[8]。 802.11 在制訂之初,考量與 802.3 的互通性,也使用 48-bit 的 MAC 位址。使得 802.11 設備可以直接與 802.3 設備溝通,才造就了 2.

(15) 目前無線網路市場的蓬勃發展。表格 1 中列出了 802.3 與 802.11 的主 要規格比較:. 表格 1 802.3 V.S 802.11. 802.3. 802.11. Media. Wired. Wireless. Transfer Rate. 10/100/100 Mbps. 1/2/5.5/11/54 Mbps. Security. None. WEP/WPA/802.11i. Adopted. Early in 1983. Early in 1997. 1.2. 無線網路相關組織(WLAN Organizations) 對於任何的新興科技而言,我們有其必要了解目前在市場上、業 界或學界的任何相關組織。因為這些組織可以推動技術的創新、加速 商業的應用以及主導市場的走向。以下列出目前與無線網路相關的幾 個組織。. 1.2.1. 電子電機工程師協會 (IEEE) IEEE 是大家耳熟能詳的組織,它成立於 1963 年,成立之初只有 一個常設性的歷史委員會,負責於一些技術和專業活動的歷史資料推 廣、撰寫或收集,這些資料不但包含 IEEE 所涉及的技術和專業的活 動,同時也包含 IEEE 和它的前身的歷史資料。1980 年,IEEE 於紐約 成立了一個電子工程師歷史中心,這個中心一開始只有主管、檔案管 理員及一個兼職的研究員。不過他們卻為整個電子工程的歷史記錄奠 定了一個良好的基礎。1990 年,整個中心搬到新澤西洲的 Rutgers 大 學,由於有學校的贊助,中心才得以擴充至三個博士歷史研究員,四 個 Rutgers 大學畢業的兼職研究員,以繼續他們的歷史資料收集與研 究。. 3.

(16) 逐漸地 IEEE 已嚴然成為電子電機相關技術的重要推手,其中的 IEEE Standards Association(IEEE-SA)更是工業標準的領先發展者, 包含的領域有電力與能源、生物與健康、資訊科技、電信工業、運輸 工業、奈米科技、資訊保證等等議題。IEEE-SA 為這些標準建立了一 個公平、公正、公開的發展程序。除了發展 802 相關的區域/都會型的 有線/無線網路標準之外,IEEE-SA 也發展了下列相關標準: l 智慧型高速公路系統及汽車科技 l 分散式產生可更新能源 l 投票設備電子數據交換 l 個人電腦充電電池 l 摩托車事件資料記錄器 l 公開金鑰基礎建設憑證發送與管理元件 l 加密分享媒體架構 IEEE 區分成幾個不同的工作群組(Working Group),分別針對不 同的主題做研究,其中跟無線網路相關的是 802.11 這個工作群組。所 有的工作群組都是透過投票的方式進行標準的訂定。[9]. 1.2.2. Wi-Fi 聯盟 目前市場最活躍也是最熱門的無線網路組織即是 Wi-Fi Alliance 組 織[10]。它的前身是 Wireless Ethernet Compatibility Alliance(WECA) 組織,成立於 1999 年,由 Intersil、Cisco、Agere Systems、3Com、 Nokia 和 Symbol Technologies 幾家無線網路的領導廠商所共同組 成。隨著 802.11b 的普及化,Wi-Fi 組織也愈來愈成功,從 1999 年至 今,目前它已經有超過 200 個成員,並且測試超過 1000 項產品。因 為每一家廠商都希望可以得到通過這項驗證以提供擁有互通性的無線 網路設備給他們的客戶。眾所周知的微軟與 Intel 公司也分別於 2001 4.

(17) 年七月及九月加入組織成員。 由於 802.11 系列標準在採用之初有許多的彈性,這樣的彈性造成 各家設備會有不互通的情況發生,為了解決這個問題, Wi-Fi 組織成 立的目的是希望透過驗證無線網路設備的互通性來推廣 802.11b 標準。 為了達成這個目的,Wi-Fi 組織於 2001 年四月開始驗證各家產品 的互通性,只要是通過認證的產品即可獲得一個 Wi-Fi 的標誌。Wi-Fi 的全名是 Wireless Fidelity。這個 Wi-Fi 標誌代表著不同廠牌的 AP、 無線網卡及其他的 802.11b 設備可以一起運作。在 2001 年 11 月, Wi-Fi 組織也開始驗證 802.11a 的產品,通過驗證的產品也可以得到 Wi-Fi5 的標誌。 這項測試的服務及驗證的程序是由 Agilent Technology 公司的互 通認證實驗室(AICL)來操刀。AICL 成立於 1998 年,當時它叫做 Silicon Valley Network Lab(SVNL)。它最主要是提供各項的通訊產品的測試 服務,包含乙太網路交換器、路由器、數位用戶迴路及 802.11b 等設 備。Agilent Technology 公司於 1999 年時將這個實驗室買下,然後繼 續提供 Wi-Fi 的測試程序。. 1.2.3. 英國新漢普郡大學互通實驗室 (IOL) 另一個加入 802.11 互通性測試的組織是英國新漢普郡大學(New Hampshire University) 的 互 通 實 驗 室 (InterOperability Lab , 簡 稱 IOL)。這個實驗室是由數個聯盟所組成,IOL 為了這個互通性的測試, 發展了一套測試程序並且為這些測試提供一個論壇。這些聯盟是由各 家通訊廠商所組成,其中當然也包含了 802.11 的廠商。這些廠商包括 Agere、Anixter、Atmel、Cisco、Conexant、Enterasys、InterMec、 Intersil、Mobilan、netIQ、Network Associates、Sharewave、Wireless Solutions 以及 Zoom 等等。所有的成員都必須繳交年費並且提供設備 5.

(18) 給實驗室做測試,如此一來就可以得知自己與其他廠牌設備的測試結 果並且為自家產品增加了在學術研究上的曝光機會。 跟 ACIL 不一樣的是,IOL 並不是在認證設備,它只是在廠商的早 期研發階段提供一個與他牌設備的測試環境[11]。. 1.2.4. Wireless LAN Association (WLANA) Wireless LAN Association 是歷史最悠久的 802.11 業界團體。它 成立於 1996 年,由 IBM、Cisco、Agere System、3Com、Advanced Micro Devices 、 Compaq 、 Intersil 、 Intermec 、 Proxim 、 Symbol Technology、Raytheon Electronics 以及 Windata 等公司所共同組成。 這十二家公司希望可以成立一個非營利性的教育團體來推廣 802.11 標 準,並且透過它來交換一些無線網路標準的應用、問題、技術及趨勢 等等議題,至今該組織已經擁有超過 30 個成員。WLANA 的前身稱為 Wireless LAN Alliance,它是在 2000 年五月更名為 Wireless LAN Association[12]。. 1.2.5. OFDM 論壇 OFDM 論壇成立於 1999 年 12 月,至今已經擁有超過 50 個成員。 論壇成立的目的即是在推廣 OFDM 技術應用於各種無線通訊系統之 上。這個論壇的工作目前被區分為三大領域:WLAN、固定式無線網 路(MMDS、LMDS、802.16 等等)以及機動寬頻(3G/4G)。OFDM 是在 802.11a 及 802.11g 標準中被定義於實體層中的一種傳輸機制,它也 是 802.16 都會型網路中的主要技術[13]。. 6.

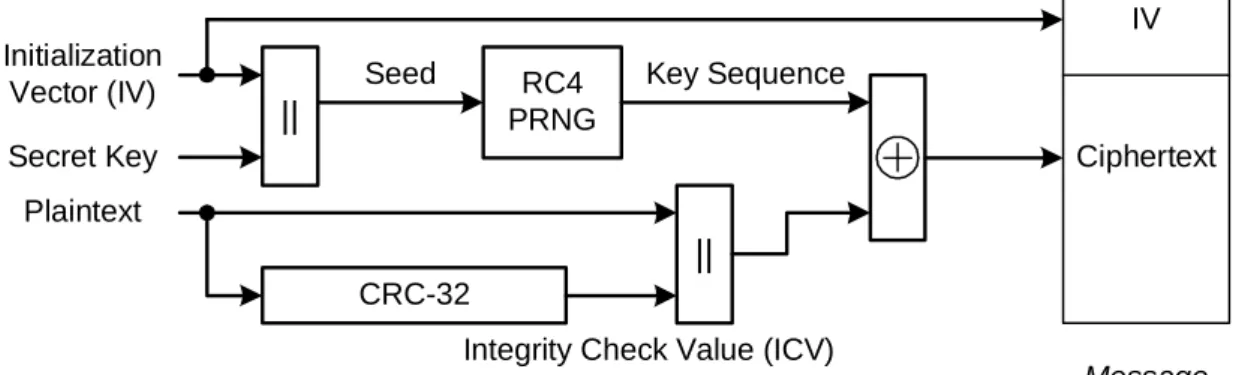

(19) 第二章. 背景知識(Background). 自 1999 年 IEEE 組織通過了 802.11a/b 無線網路標準後,其中採 行的是 WEP 的加密及認證方式,由於安全上的瑕疵,Wi-Fi 組織便推 行 WPA 的安全機制,此一安全機制可以透過軟體或韌體的方式即可使 用,而不用全面的更新舊有設備。目前,IEEE 組織更積極地在制訂新 的 802.11i 標準,冀能全面改善舊有的無線網路安全問題。. 2.1. WEP (Wired Equivalent Privacy) 在無線網路的傳輸過程中,存在一個非常明顯的問題就是竊聽者 可以很容易地透過無線電波偷聽到傳輸的內容。無線網路的設計者知 道這個問題,希望透過某一種安全標準可以解決這個問題,IEEE 802.11 無線網路中 使用的安全 標準 就是 WEP (Wired Equivalent Privacy)。望文生義,WEP 的目的就是期望可以達到與有線網路相等 的安全等級。它是 MAC 層的加密協定,使用 RC4 的加密演算法,其 中所使用的秘密金鑰是由 AP 以及客戶端所共享。WEP 提供了資料的 加密性、完整性以及使用者認證性等等功能[14] 。 WEP 標準同時包含資料加密性、完整性與認證性。目前 WEP 使 用 2 種金鑰長度,分別是 64 與 128 位元,其中包含了 24 位元的初始 向量(IV,Initialization Vector)與實際的秘密金鑰值(40 與 104 位元) 。 大家耳熟能詳的 40 位元編碼模式,其實相當於 64 位元編碼。該標準 並沒有考慮到金鑰的管理問題,所有的設備必須以手動的方式管理金 鑰;唯一的要求是,無線網卡與基地台必須使用同樣的加解密演算法。 無線網路的每一個使用者會擁有同樣的加密金鑰,但是會使用不同的 IV,以避免封包總是使用同一把金鑰,而隨機產生的 RC4 亂數值。. 7.

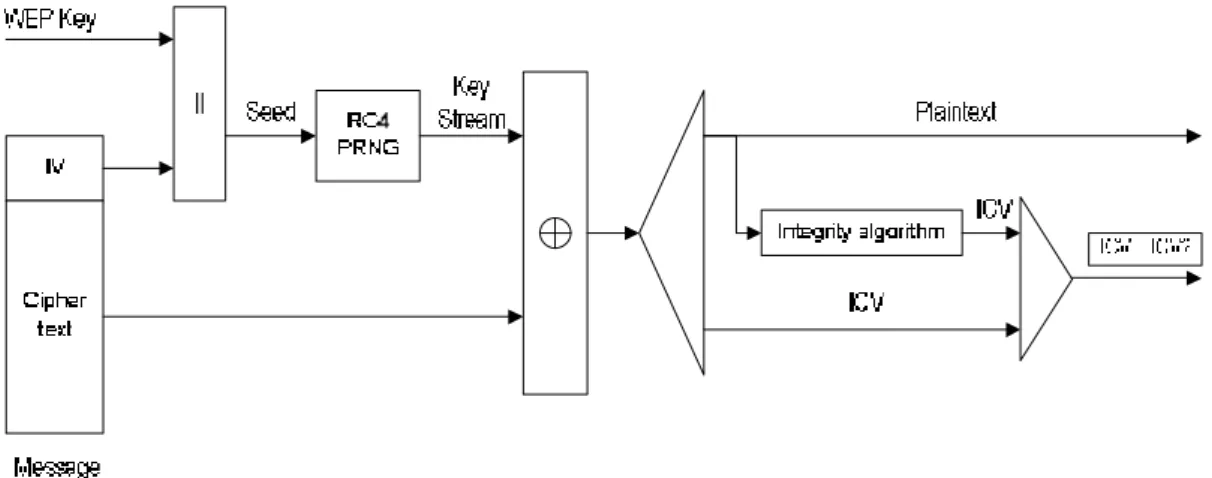

(20) IV Initialization Vector (IV). Seed. Key Sequence. RC4 PRNG. ||. Ciphertext. Secret Key Plaintext. || CRC-32 Integrity Check Value (ICV). Message. 圖 1 WEP 加密流程. 整個 WEP 的加密過程會把資料訊框透過 CRC-32 演算法產生一 組 32-bit 的完整性檢查數值(Integrity Check Value,簡稱 ICV),此 ICV 會串連在資料訊框的尾端,最後再使用 RC4 演算法所產生的亂數值與 上述的資料訊框與 ICV 做 XOR 運算產生密文,請參考下圖 1。RC4 演算法則是透過發送端的 IV 值與金鑰做運算而產生一組亂算值。這個 數值也會被 AP 端用來解密客戶端傳送過來的密文,因為 IV 是以明文 的方式包含在密文前傳送過來的,所以接收端在收到 IV 之後再與自己 的金鑰透過 RC4 演算法產生出同一組亂數值,再與密文做 XOR 的運 算,可得原始的資料訊框與 ICV,接收端再將資料訊框做一次 CRC-32 的運算,與 ICV 比較後假使相同,即可確定該資料訊框是正確的,並 沒有遭到竄改,請參考下圖 2。資料內容最後就可以交由上層的通訊 協定處理。. 8.

(21) 圖 2 WEP 解密流程. 在認證性的部分,802.11 定義了兩種存取控制的認證模式:公開 系 統 認 證 (Open System Authentication) 以 及 分 享 金 鑰 認 證 (Shared-key Authentication)兩種模式。公開系統認證模式是一個簡單 的雙向式流程,使用者只需要提出正確的 SSID 值(SSID 是同一個無線 網路區段中,使用者及 AP 所使用的網路識別名稱),無需使用 WEP 的加密方式,待 AP 回應成功訊息後即可進入網路;另外客戶端設備可 以使用「ANY」這個 SSID,無論這個 AP 原本使用的 SSID 為何,就 可以連上任何 AP。在分享金鑰認證模式下,是由 AP 先傳送一個 challenge 給客戶端,客戶端再使用自己的金鑰將 challenge 加密傳回 AP,AP 再使用自己的金鑰將 challenge 加密與客戶端傳回的密文做比 較。如果兩者相同,表示客戶端的確知道真正的金鑰為何,AP 則授權 該客戶端連上網路。大部分的無線網路設備都是使用公開認證的模式。. 公開系統認證模式 如圖 3,在公開系統認證模式中無線設備認證的流程如下: 1. 客戶端發送一個認證要求給 AP。 2. AP 將認證客戶端為成功或失敗。 9.

(22) 3. 若認證成功,客戶端則能無線上網。. 圖 3 公開認證 VS 分享金鑰認證. 分享金鑰認證模式 分享金鑰認證模式的流程如下,如圖 3: 1. 客戶端發送一個認證要求給 AP。 2. AP 傳回一個挑戰訊息給客戶端。 3. 客戶端使用 64 或是 128-bit 的預設金鑰將挑戰訊息加密後, 回傳至 AP 端。 4. AP 使用所設定的 WEP 金鑰對加密訊息解密。解密後與原本 的挑戰訊息比較,如果相同表示 AP 與客戶端均擁有相同的加 密金鑰,客戶端則認證成功。 如果解密後的訊息與原本的挑戰訊息不相同,表示 AP 與客戶端的 加密金鑰不相同。AP 則會拒紹客戶端的認證,客戶端便無法連上無線 網路。. 2.1.1. WEP 的弱點 Borisov、Goldberg 以及 Wagner 的報告指出[15],WEP 編碼的 10.

(23) 弱點在於 IV 實作的基礎過於薄弱。例如說,如果駭客將兩個使用同樣 IV 的封包記錄起來,再施以互斥運算,就可以猜出訊息的明文。請參 考下列公式。換句話說,也就是將兩個加密密文做互斥或的運算後, 加密金鑰值就被消掉了,結果就和兩個明文做互斥或的運算相同。 If C1 = P1 ⊕ RC 4(v, k ) And C 2 = P2 ⊕ RC 4(v, k ) Then. C1 ⊕ C 2 = ( P1 ⊕ RC 4(v, k )) ⊕ ( P2 ⊕ RC 4(v, k )) = P1 ⊕ P2. 如果我們使用的初始向量為 24 位元,那我們就可以在繁忙的網路 點上(例如以 11Mbps 的頻寬,不斷傳送 1500 位元組的封包),以不 到 5 小時的光景算出結果,請參考下列計算公式。以這樣的例子來說, 總資料量為 24GB。因此,要在幾小時的時間內,記錄所有傳輸的封包, 並以筆記型電腦算出其結果,是絕對可行的事情。 1500 Bytes × 2 24 1500 × 8 × 2 24 ≈ 18302(sec) ≈ 5.084(hr ) = 11Mbps 11 × 10 6. 由於這標準並沒有規定 IV 所產生的相關事宜,所以並不是每家廠 商都用到 IV 的 24 個位元,並在短時間內就重複用到相同的 IV,好讓 整個程序快一點。所以駭客所要記錄的封包就更少了。以 Lucent(朗 訊)的無線網卡來說,每次啟動時它就會將 IV 的初始值設為 0,然後 再往上遞增。駭客只要記錄無線網路上幾個使用者的資料內容,馬上 就可以找到使用同樣 IV 的封包。 Fluhrer、Martin 及 Shamir[16]三人也發現,設計不良的 IV 有可能 會洩漏鍵值的內容(信心水準為 5%),所以說只要記錄 400〜600 萬 個封包(頂多 8.5 GB 的資料量),就有可能以 IV 來算出所有的 WEP 鍵值。更進一步探討,如果 WEP 鍵值的組合不是從 16 進位表,而是 從 ASCII 表而來,那麼因為可用的字元數變少,組合也會變少。那麼 11.

(24) 駭客猜中的機率就會大增,只要一兩百萬個封包,就可以決定 WEP 的 值。 Arbaugh、Shankar 以及 Wan 的報告中也提到[17],在分享金鑰 模式認證模式下,由於挑戰訊息的明文與密文都是以未經加密的方式 在空氣中傳輸,攻擊者可以用竊聽的方式取得明文、密文及 IV 值,所 以攻擊者可以在不知道金鑰的狀況下,將明文與密文做互斥或的運算 即可得到加密用的亂數值。接著自己要求一個分享金鑰認證的方式, 從 AP 端得到另一組明文,再以剛剛計算出的亂數值計算,即可得到正 確的挑戰訊息密文。. 2.2. WPA (Wi-Fi Protected Access™) WPA 的出現是為了加強 IEEE 在 1997 年所通過的 WEP 加密標 準。在 2001 後 WEP 的加密弱點已經是眾所皆知,有一系列的學術研 究或是商業組織指出,不法人士只要具備適當的工具及中等的技術能 力即可輕易地進入 WEP 的網路中。 僅管 WEP 有其缺點所在,它確實提供了某種程度上的安全保護, 至少比一點安全性都沒有來得好。在網路封包數量較少的家庭或是 SOHO 使用者而言,WEP 可能還有一點點用處。但是在大型企業而 言,就必須透過其他的第三方的安全標準,諸如 VPN、802.1x 或是其 他廠商自訂的協定,來加強原有的 WEP 加密方式。 Wi-Fi 聯盟與 IEEE 組織為了補足現有市場上無線網路產品安全性 上的不足,合作訂定了 WPA 的安全標準,並於 2002 年 10 月 31 日公 佈。它是為了可以立即取代現有市面上 802.11 標準中的 WEP 加密方 式,直接透過軟體或韌體昇級即可達到較高的安全等級。使用者或企 業主不需要全面更新所有的硬體設備,並且可運用於不同廠牌的無線 12.

(25) 網路設備中。它不但提供了較為強化的資料加密功能,也新增了原本 在 WEP 中沒有的使用者認證功能。WPA 的設計是為了加強所有 802.11 系列的產品,包括 802.11a/802.11b/802.11g 等。它不但可以 向前和向後相容既有及未來的安全標準。 簡單地說,WPA 是 802.11i 的簡易版本,它包含了 TKIP (Temporal Key Integrity Protocol)和 802.1x 兩個機制。WPA 使用了一個加強型的 加密機制,Temporal Key Integrity Protocol,TKIP 一樣也使用 RSA Security 公司的 RC4 串流加密演算法來加密每個傳輸的封包,並且在 傳輸前加上了 CRC 檢查。結合 802.1x 與 EAP 的認證機制及訊息完整 性檢查碼(Message Integrity Check,MIC)以防止封包被偽造。 另外,WPA 還有一個很大的好處,就是在設計之初考量到現有的 無線網路設備的限制,因此一樣使用 RC4 的加密演算法,使得現有的 設備只要透過軟體及韌體昇級的方式即可使用新的加密標準,而不用 淘汰現有的無線網路設備。因此,如果您的設備不支援 WPA 功能的 話,請至原廠網站查詢有無最新的韌體更新。如果您是最近才要購置 無線網路設備,請記得認明有無圖 4 的標記。. 13.

(26) 圖 4 WPA 認證的標記. WPA 基本上仍然以 RADIUS(Remote Authentication Dial-In User Service)為基礎,透過 EAP(Extended Authentication Protocol)來進行 使用者的驗證,主要包含了下列機制: TKIP(Temporal Key Integrity Protocol):定義了加密金鑰的交換 方式,並利用雜湊函數(Hashing)以擾亂金鑰的組成,提供 Per-packet Keying。 Pre-shared Key:在沒有 RADIUS 的情況下,使用者與 AP 間可 透過一組預先指定的金鑰先行溝通驗證,並在之後以這組主要金鑰再 行產生各使用者自己的加密金鑰,並利用 TKIP 進行更換。 Re-keying:AP 會透過公告(Advertise)的方式將 Global Key 通知 使用者,利用 TKIP 來交換唯一的金鑰(Unicast Key)。 Message Integration Check:對於資料完整性的檢查,除了原本 WEP 所使用的 CRC-32 演算法,另外利用 Michael 演算法產生 8bytes 的 MIC(Message Integrity Code),以進行更周延的檢查,一方面避免 無線傳輸過程中所產生的封包錯誤,另一方面也藉此避免有心人士透 過竊取他人封包以 replay 的方式入侵。 同時支援 WPA 及 WEP 的使用者:WPA 的 AP 藉由固定 Global Key 的方式,達成與現有僅支援 WEP 的使用者相容,但也因此減低了 WPA 使用者一部分的安全性。. 2.2.1. WPA 的特性 由於 WPA 應用了許多新的標準與協定,達到以下幾個特點: 加密性 TKIP 將金鑰長度由 40-bit 增加至 128-bit,以取代原本 WEP 的單 14.

(27) 一固定金鑰機制,另外 TKIP 的金鑰也會自動地動態產生並且發佈至客 戶端。另外 WPA 也結合了 802.1x 與 EAP 協定,透過認證伺服器針對 每一個使用者的工作階段產生一個主鑰,認證伺服器之後會驗證使用 者所提出的證明。 TKIP 會發佈這個主金鑰給 AP 及客戶端,並且建立一組金鑰階層 管理系統,透過這個主鑰為每個使用者的工作階段動態地產生階段金 鑰,來加密無線網路中傳輸的封包。 完整性 資料完整性的功能即是透過 TKIP 的訊息完整性檢查碼功能來達 到。MIC 是設計用來防範攻擊者在收集封包後,而後偽造封包最後再 重新發送出去。它提供了一個加強的機制可以讓接收端在收到封包後 比較 MIC 值。如果數值不相符,就表示封包內容遭到竄收,這個封包 就會被丟棄。 認證性 原本的 WEP 只使用了簡單的使用者認證功能。為了加強認證性的 功能,WPA 結合了 802.1x 及支援多重的 EAP 協定來達到認證性的功 能。多重的 EAP 協定可以處理使用者所提出的證明,包含單一的使用 者名稱/密碼、智慧卡或是企業內已經配置的各種數位認證。它可彈性 的應用任何一種 EAP 型態,包含 EAP-TLS、EAP-TTLS 及 PEAP 等 等。 透過 EAP,802.1x 也可以達到使用者與認證伺服器間的雙向認證 功能,這樣可以防止使用者被任何一台的非法或非授權的認證伺服器 綁架,也確保只有合法的使用者才能連上網路。. 15.

(28) 2.2.2. WPA 的應用 WPA 提供以下兩種模式,企業模式(Enterprise Mode)及分享金鑰 模式(Pre-shared Key Mode,簡稱 PSK 模式),可以針對不同的無線 網路環境調整不同的模式應用之: 企業模式 在企業模式中,需要存在一台集中式認證伺服器(例如 RADIUS 認 證伺服器),在客戶端上網後會與 AP 建立關聯,AP 會禁止這些人往外 進行連線,除非這些客戶端己經通過認證。客戶端會出示自己的證明 給認證伺服器,如果沒有通過認證客戶端的連線就會被擋下來,如果 通過認證才會繼續進行下一步。接著認證伺服器會自動地將加密金鑰 傳送到 AP 及客戶端,如此一來客戶端則可順利加入這個網路,所傳送 的資料便會使用剛剛得到的加密金鑰來加密資料以確保資料安全。企 業模式的流程與示意圖請參考下圖 5。. 圖 5 WPA 企業模式示意圖. 16.

(29) 分享金鑰模式 由於一般的小型或是家庭辦公室(Small Office/Home Office,又稱 為 SOHO)中,考量時間與人力成本的因素,不會建置認證伺服器。在 PSK 模式中,. 圖 6 WPA 的 PSK 模式示意圖. TKIP 提供下列幾項做法,以補 WEP 之不足: l 48-bit 的初始向量值(IV) 48-bit 的初始向量值相較於之前的 24-bit 值,可以提供多達 224 的 數值,可以提供更多的變化以防止攻擊者計算出金鑰。 l 每一封包(Per-packet)均有不同加密金鑰 TKIP 會對每個傳送的封包產生不同的加密金鑰,以確保封包在傳 輸過程中不會被攻擊者所偷聽。 l 訊息完整性檢查碼(Message integrity code) TKIP 會為每個傳送的封包產生一組訊息完整性檢查碼,以確保封 的完整性,不會被攻擊者所偽造。. 2.3. 802.11i IEEE 802.11i 是安全加密標準,不同於之前通過的 802.11a/b/g 屬於傳輸速度的標準,因此 802.11i 能與 802.11a/b/g 並存。802.11 17.

(30) 工作群組最新 2004 年七月份的報告指出 802.11i 標準已經被 IEEE 標 準委員會所認可,但尚未公佈。 IEEE 802.11i 定義兩種等級的安全性演算法:Robust Security Network Association(簡稱 RSNA 演算法)以及 pre-RSNA 兩種[18]。文 件中並沒有禁止客戶同時使用這兩種演算法,但是也沒有定義如何同 時使用。 RSNA 透過 TKIP 或是 CCMP 來提供資料的加密性,其中 CCMP 是必須的,而 TKIP 協定則是選擇性的。綜整如下,RSNA 是由下列元 件所組成: l TKIP l CCMP l RSNA 建立及終止程序,包含 IEEE 802.1x 認證方式。 l 金鑰管理程序 而為提供舊有設備相容性,Pre-RSNA 是由下列元件所組成: l WEP l IEEE 802.11 使用者認證. 2.4. 標準比較 下表為上述各種標準的比較表: 表格 2 WEP、WPA 及 802.11i 比較表. WEP. WPA. 802.11i. Cipher. RC4. RC4. AES. Key size. 40-bit. 128-bit encryption 64-bit authentication. 128-bit. Key life. 24-bit IV. 48-bit IV. 48-bit IV. Packet key. Concatenated. Mixing function. Not Needed. Data Integrity. CRC-32. MIC. CCM. 18.

(31) Header Integrity. None. MIC. CCM. Key Management. None. EAP-based. EAP-based. 19.

(32) 第三章. 相關技術(Related Technology). 3.1. XOR XOR 又稱為 Exclusive OR,是一種非常簡易的對稱式加密法,運 用於每一位元的數學運算。兩個位元交互運算後,只有一個「1」值時 則得到「1」,兩個位元皆為「1」或皆為「0」時則得到「0」。運算 表請參考表格 3。. 表格 3 XOR 運算表. 第一個位元. 第二個位元. 結果. 0. 0. 0. 0. 1. 1. 1. 0. 1. 1. 1. 0. XOR 運算非常適合用於將明碼的每一位元運算後成為密文。如果 我們欲將「ABC」這組明文加密,預設一個金鍵值為「K」,所以每個 英文字母都必須跟 K 做 XOR 運算。以 A 為例,A 的二進位表示法為 「0110 0101」,K 的二進位表示法為「0110 1111」,兩者運算後即 得密文「0000 1010」如下表。以此類推 B 的密文即為「0000 1001」, C 的密文即為「0000 1000」。. 表格 4 明文 A 的加密結果. 明文 A. 金鑰 K. 運算式. 密文. 0. 0. 0 xor 0. 0. 1. 1. 1 xor 1. 0. 1. 1. 1 xor 1. 0. 0. 0. 0 xor 0. 0. 0. 1. 0 xor 1. 1. 1. 1. 1 xor 1. 0 20.

(33) 0. 1. 0 xor 1. 1. 1. 1. 1 xor 1. 0. 相對的,接受端在收到密文後,以同樣的金鑰「K」分別對密文的 每一個位元組解密,以 A 的密文為例可由下表得到明文 A 為「0110 0101」。. 表格 5 明文 A 的解密結果. 密文. 金鑰 K. 運算式. 明文 A. 0. 0. 0 xor 0. 0. 0. 1. 0 xor 1. 1. 0. 1. 0 xor 1. 1. 0. 0. 0 xor 0. 0. 1. 1. 1 xor 1. 0. 0. 1. 0 xor 1. 1. 1. 1. 1 xor 1. 0. 0. 1. 0 xor 1. 1. 3.2. RC4 RC4 全名是 Ron’s Code #4,是由 RSA Security 公司的 Ron Rivest 在 1987 年所發明。Ron Rivest 同時也是 RSA 演算法的發明人 之一。RC4 是一種對稱式的串流密碼(Stream Cipher)演算法,目前被 廣泛應用於各式應用程式中,諸如 Microsoft Windows、Oracle SQL、 Lotus Notes 以及 SSL[19]等等。 RC4 使用了從 1 到 256 Bytes 的可變動長度金鑰。由於美國出口 限制的關係,RC4 通常使用 40-bit 當做金鑰長度,但是有時候也會使 用 128-bit 長度當做金鑰。 RC4 演算法分為兩個階段,包含金鑰建立及加密兩個階段。金鑰 建立是一個步驟也是最複雜的步驟,在建立一個 N 位元組的金鑰的過. 21.

(34) 程中,會經由 state array 及 key array 透過 N 次的交換、餘數及其他 公式的運算產生一個加密變數。 當加密變數產生之後,緊接著就進入第二階段的加密運算。加密 運算是透過與明文做 XOR 之後即產生密文。當接收端收到密文之後, 再用加密變數與密文做 XOR 運算,即可得到原始的明文。 以下我們使用一個簡單地 4-byte 金鑰長度來示範 RC4 的演算法: 首先我們先建立一個 4-byte 的 state array 叫做 Si,包含由 0 到 3 的四個數字。 Si. =. 0. 1. 2. 3. S0. S1. S2. S3. 接著我們再建立一個 4-byte 的 key array 叫做 Ki,然後把我們所 選擇的金鑰依序填滿整個 key array,假設我們選擇 17 當做金鑰。 Ki. =. 1. 7. 1. 7. K0. K1. K2. K3. 在運算的過程中,我們使用了 i 和 f 變數來控制 Si 及 Ki。開始時, i 和 f 變數皆為 0。這個運算的過程即是重複(f + Si + Ki)除以 4 的餘數, 再交換 Si 及 Sf 的值,每次運算過後 i 值則累加 1。 第一次: For i = 0, f = ( 0 + 0 + 1) mod 4 = 1 f. S0 K0. 於是交換 S0 與 S1 Si. =. 1. 0. 2. 3. S0. S1. S2. S3. 第二次: For i = 1, f = (1 + 0 + 7) mod 4 = 0 f S1 K1 於是交換 S1 與 S0 22.

(35) Si. =. 0. 1. 2. 3. S0. S1. S2. S3. 第三次: For i = 2, f = (0 + 2 + 1) mod 4 = 3 f S2 K2 於是交換 S2 與 S3 Si. =. 0. 1. 3. 2. S0. S1. S2. S3. 第四次: For i = 3, f = (3 + 2 + 7) mod 4 = 0 f S3 K3 於是交換 S3 與 S0,最後得到 Si. =. 2. 1. 3. 0. S0. S1. S2. S3. 最後還必須產生一個 random byte 來做加密運算。再把 i 以及 f 重 設為 0,設 i = (i + 1) mod 4,f = (f + Si) mod 4,交換 Si 與 Sf。再設 一個 t 變數,使得 t = (Si + Sf) mod 4,即得 St 為 random byte。. i = (0 + 1) mod 4 = 1 f = (0 + S1) mod 4 = 1 交換 S1 與 S1,即代表 S1 數值不變 Si. =. 0. 1. 2. 3. S0. S1. S2. S3. t = (1 + 1) mod 4 = 2 即得 random byte 為 S2 = 2. 23.

(36) 2 的 二 進 位 表 示 法 為 「 0000 0010 」 假 設 我 們 有 一 組 明 文 為 「ABC」,每一個 byte 皆與上述 random byte 做 XOR 運算,可得. XOR. A. B. C. 0110 0101. 0110 0110. 0110 0111. 0000 0010. 0000 0010. 0000 0010. 0110 0111. 0110 0100. 0110 0101 à 密文. 接收端在得到密文後,可再與 random byte 做一次 XOR 運算,即 可得知明文為「ABC」。. 3.3. EAP EAP 的全名是 PPP Extensible Authentication Protocol,它提供 了多種的認證型態以達認證的功能[20]。在 PPP 的協定之中,定義了 如何透過兩個點對點之間的連線來傳輸資料,其中也包含了認證的功 能。由於原本 PPP 協定中的認證只支援了簡單的認證功能[21]。而 EAP 便是針對 PPP 的認證功能所做的延伸,它可以支援多種認證方式。EAP 並不在 PPP 的 Link Control Phase 中指明使用何種認證方式,而是把 認證的過程延後,如此一來可以於後端新增一個認證伺服器來支援多 重認證方式的使用。於是 IETF 便公佈這個延伸的協定,透過了新增 PPP 協定中的 Authentication-Protocol 值為 C227,則表示可使用 EAP 用來認證。 整個 EAP 的過程是由認證者(Authenticator,通常指 AP 或後端伺 服器),對客戶端提出認證的請求,這個請求之中的一個欄位會包含所 用的 EAP 型態,諸如 MD5、One-Time Password、Token Card 等等, 之後客戶端送出回應給認證者,回應的封包會有兩種情形,第一種是 回應封包中包含了認證者所提供的 EAP 型態及認證資訊,則認證者可 以驗證資料正確與否;第二種情形是客戶端不支援認證者所要求的認 24.

(37) 證型態,則客戶端回應封包中的 EAP 型態欄位中則會填入「NaK」, 認證者收到 NaK 的封包後則會再次發起另一個 EAP 型態的要求封 包,客戶端則再次回應另一個回應封包。最後認證者則回應成功或失 敗的訊息給客戶端,而結束整個認證的過程。 整個 EAP 認證流程請參考下圖 7。 Peer (Authenticator). Peer LCP. EAP Request (EAP-TYPE) EAP Response(EAP-TYPE/NaK) ••• Success/Failure 圖 7 EAP 認證流程. EAP 的優點 EAP 的好處在於可以支援多種 EAP 型態的認證,另外證明者也無 需瞭解各種 EAP 型態如何認證,它可以當做一個代理者的角色把各種 EAP 型態的封包往後端的認證伺服器傳送。最後只要認得認證伺服器 傳回的成功或失敗封包即可。. EAP 的缺點 現有的 PPP 協定必須修正為支援 EAP 功能。表示舊有的 PPP 設 備必須透過昇級才能使用 EAP 認證。. 25.

(38) 3.4. 802.1x 802.1x 是由 IEEE 組織在 2001 年八月時所公佈[22]。目前許多新 的無線網路設備加入了 802.1x 的標準以加強無線網路的安全性。儘管 如此,如果可以適當的使用 802.1x 標準,的確可以提昇安全性的需求。. 由於下列幾項新興的趨勢促進了 802.1x 的發展: 網路使用率在公眾與半公眾區域中的提昇 當網路從內部區域延伸到公眾區域後,管理者需要控制這些使用 者的網路存取權力。在 802.1x 以前,使用者只要網路插上網路連接埠, 就可以任意地使用網路資源,在無線網路的環境中使用者甚至只要接 上無線網路卡,無需任何實體線路就可以無線上網。 控制每一個連接埠的需求提昇 網路連接埠是使用者連上網路的第一道關卡,在這道關卡上進行 封包或是協定的過濾,就可以針對各別使用者來控制他們的存取權限。 認證、授權、紀錄(Authentication Authorization Accounting,簡稱 AAA)的需求提昇 傳統的做法可以透過遠端撥號服務或是經由防火牆來達到 AAA 的 需求,目前許多地方都在投資 AAA 的基礎建設以達到對使用者上網的 存取控制。802.1x 標準可以讓目前 802.1x 的設備結合 AAA 伺服器達 到上述的功能。 傳遞動態加密金鑰的需求提昇 無線網路中的 WEP 做法是為了達到跟有線環境上相當的加密等 級,它透過對稱式加密方式讓兩端使用者建立一個加密的通道來傳輸 資料。如何安全地傳遞及管理這些加密金鑰是一項極大的挑戰。802.1x 26.

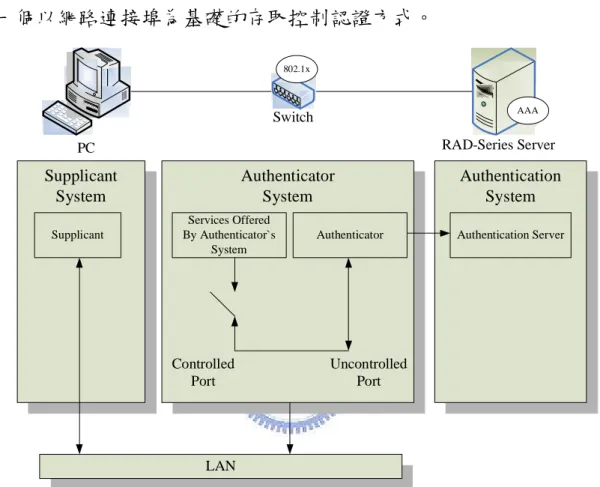

(39) 提供了一個方法可以傳遞 WEP 金鑰給 AP 及用戶端。. 3.4.1. 802.1x 概述 IEEE 802.1x,也稱為 Port Based Network Access Control,定義 了一個以網路連接埠為基礎的存取控制認證方式。 802.1x. AAA. Switch. RAD-Series Server. PC. Supplicant System Supplicant. Authenticator System Services Offered By Authenticator`s System. Authenticator. Controlled Port. Authentication System Authentication Server. Uncontrolled Port. LAN. 圖 8 Supplicant, Authenticator 與 Authentication Server 關係圖。在 802.1x 中每一個連接埠即需要一 個 Authenticator。上圖表示連接埠未經授權,所以不允許網路封包通過。. 3.4.2. 802.1x 用於無線網路 在無線網路中應用 802.1x 標準時,客戶端必須先與連線的 AP 建 立關聯(association),建立完成後才能與認證伺服器交換 EAP 訊息來 認證邏輯連接埠。當邏輯連接埠被授權之前,AP 只能用來交換 EAP 訊息。建立關聯及 EAP 認證的流程如圖 9:. 27.

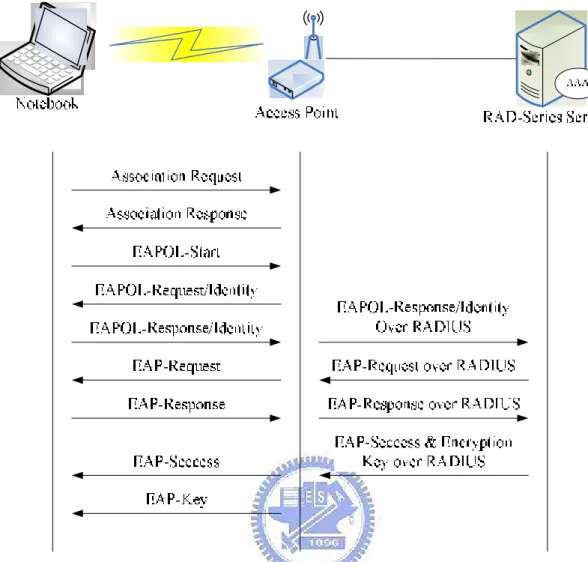

(40) 圖 9 無線網路中 Association, Authentication 及 Key Distribution 的過程. 802.1x 標準利用下列兩個特點來達到每一個連接埠的存取控制: l 建立邏輯連接埠 在 EAPOL 協 定 的 交 換 過 程 中 使 用 了 客 戶 端 及 AP 的 MAC Address 以達到對邏輯層位址的控制。 l 金鑰管理 客 戶 端 在 認 證 完 成 後 , AP 才 會 送 出 或 收 到 包 含 金 鑰 資 訊 的 EAPOL-Key 訊息。. 建立邏輯連接埠 但在無線網路的環境中,每一個客戶端並不是透過實體的連接線 28.

(41) 連上網路,甚至許多台電腦會經由一個 AP 來上網,因此 802.11 的環 境中,客戶端必須透過一個建立關聯的過程才能上網。透過關聯的過 程,AP 才能得到電腦的 MAC Address,客戶端即可以建立一個「邏 輯連接埠」,之後才能與 AP 通訊。AP 必須使用 Open Authentication, 才能讓客戶端在取得 WEP 金鑰前建立關聯。當關聯建立完成後,所連 接的電腦即可使用 EAP 協定做認證的動作。 金鑰管理 802.1x 是一個認證協定,其中不包含 WEP 或其他的加密演算法, 它透過 EAPOL-Key 訊息即可讓 AP 發佈加密金鑰的資訊到客戶端。這 個訊息是每個 session 使用一次,如果有心人士想要擷取 WEP 金鑰, 下個 session 後這個金鑰就沒有用了。. 3.5. TKIP TKIP 全名是 Temporal Key Integrity Protocol,是由 IEEE 802.11 TGi 所公佈的一個安全性的整合方案,為了加強舊有 802.11 設備的安 全性。在 2003 年之後的無線設備上應該都已經支援 TKIP 的標準。. TKIP 相較於原本的 WEP 加密機制,多了以下的能力 l 48-bits 的 IV 值 l TKIP Per-Packet Key 加密機制 è 每個 Packet 都產生不同 加密的 Key l MIC(Message Integrity Code)<Michael>è 訊息完整性編碼 機制. 在 TKIP 加密的機制下,會經過兩個階段產生之後要透過 RC4 加 29.

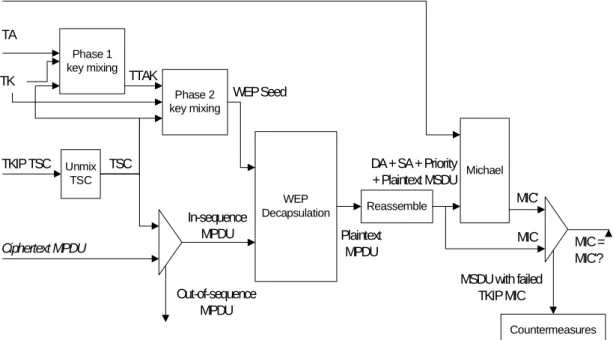

(42) 密的 Key,也就是說基本上 TKIP 的加密機制與 128-bits WEP Key 是 一樣的,只是在於產生 Key 的方式不同,主要的差別就是 WEP Key 是把使用者輸入的 WEP Key 與 IV 值直接作為加密的 RC4 Key 值, 可是對於 TKIP 而言使用者所輸入的 TKIP Key 與封包的 IV 值都只是 產生最後加密所用 128 bits 的參數,而不是直接把輸入或是夾帶的 IV 值拿來加密,相對的也就提高他的安全性。更可為每一個封包不同加 密的 128 bits Key 值,提供最完整的安全性。而原本用來加密的 48 bits IV 值,被分為兩個部分(32 bits 與 16 bits),分別在 Phase 1 與 Phase 2 的程序中參與加密 Key 的產生。. TA TK. WEP seed(s) (represented as WEP IV + RC4 key). TTAK. Phase 1 key mixing. Phase 2 key mixing. TSC. WEP Encapsulation. DA + SA + Priority + Plaintext MSDU Data MIC Key. IV RC4 key. Ciphertext MPDU(s). Fragment(s) Michael. Plaintext MSDU + MIC. 圖 10 TKIP 加密流程. 在第一階段的 mixing function 中輸入 128-bit 的 TK、48-bit 的 TA 以及前 32-bit 的 TSC 值,經由 S-BOX 的轉換最後得到一個 80-bit 長 度 的 TTAK 。 在 第 二 階 段 中 則 輸 入 了 第 一 階 段 產 生 出 來 的 80-bit TTAK、128-bit 的 TK 及後 16-bit 的 TSC 值,經由互斥或、加、減、 AND、OR 以及向右位移等運算元,產生 WEP 中所需要的 IV 及 seed 數值,整個 TKIP 的加密流程請參考圖 10。解密的過程則是加密過程 的反向運算,請參考圖 11。. 30.

(43) MIC Key TA Phase 1 key mixing. TK. TTAK Phase 2 key mixing. TKIP TSC. Unmix TSC. WEP Seed. DA + SA + Priority Michael + Plaintext MSDU. TSC. Ciphertext MPDU. In-sequence MPDU. WEP Decapsulation. Reassemble. Plaintext MPDU. MIC' MIC. MIC = MIC'?. MSDU with failed TKIP MIC. Out-of-sequence MPDU. Countermeasures. 圖 11 TKIP 解密流程. 除了產生 Key 的方式更為安全以外,TKIP 還多了對於傳送封包完 整 性 的 確 認 , 如 下 圖 12 所 示 , 在 目 前 的 WPA 中 還 加 入 了 MIC(Message Integrity Code) 用來確認訊息完整性的編碼機制,透過 在每一個封包的後面加入一個 MIC 值,來確認彼此封包的完整性,比 起過去只單純的透過 CRC 值來確認封包的正確性,又提高了可靠度。. 圖 12 在 802.11 WPA 下的封包格式. 31.

(44) 3.6. AES 由於 802.11 的認證問題與 WEP 的加密問題是眾所周知的,IEEE 組織於是使用 TKIP 及 802.1x 來補強這些問題。同時,IEEE 也在尋求 一個更強而有力的加密機制。於是在 802.11i 的標準,IEEE 採用了 Advanced Encryption Standard (AES)來當做資料加密的標準。 AES. 是 由 美 國. National. Institute. of. Standards. and. Technology(NIST)組織所認可的新一代資料加密的標準[23]。它也是目 前美國政府單位所用來保護機敏資料的加密標準(FIPS-197)。當初是 由 NIST 向各密碼學團體尋求一個新的加密演算法,這個演算法必須是 完全公開而且無須負擔專利權版稅的。在 NIST 的規範中,AES 密碼 系統最低需求必須符合下列幾點: l 必須是區塊密碼系統 l 區塊長度最低為 128-bit l 加密金鑰長度最低為 128-bit l 安全強度必須大於或至少等於 3DES,但效率必須大幅提高。 在 NIST 公告徵求下一代的區塊密碼系統 AES 之後,共有 MARS 等 15 個 AES 候選者演算法;1998 年 8 月開始 15 個 AES 候選者演算 法的第一回合技術分析;1999 年 3 月舉辦 AES 第二次會議,討論第 一回合中提出的技術分析;同年 4 月結束第一回合的技術分析,選出 5 個 AES 候選者,分別是 MARS、RC6、Rijndael、Serpent、Twofish; 2000 年 4 月舉辦 AES 第三次會議;NIST 並針對這 5 個 AES 候選者 進行更深入的分析,2000 年 5 月發對這 5 個 AES 候選者的公開評論 和分析;最後由 Rijndael 演算法脫穎而出,NIST 在 2000 年 10 月公 開選定 Rijndael 的區塊密碼(Block Cepher)系統成為 AES 標準中的加 密演算法。Rijndael 是由 Joan Daemen 和 Vincent Rijmen 所設計,它 32.

(45) 是一個利用固定大小的區塊(state)及不同長度的 key,反覆運算的區塊 加密器。區塊長度為 128-bit,加密金鑰的長度可為 128、192、256-bit, 重複運算的次數分別為 10、12、14。AES 是以速度、安全及簡易度優 勝,能在絕大部份的處理器及硬體上應用。 關於 Rijndael 演算法的細節,可參考 Rijndael 演算法的網站[24], 或 是 NIST 組 織 中 有 關 AES 標 準 的 網 頁 [25] 。 其 讀 法 可 讀 為 ” rhine-doll"。. AES 是一個對稱式金鑰區塊加密法,這把對稱式的金鑰可以同時 用來加密及解密。AES 支援了 128、192 及 256-bit 三種金鑰長度,愈 長的金鑰代表其擁有愈強的安全性。區塊加密法是運作於固定長度的 位元組,不像串流加密法(例如 WEP 中所使用的 RC4 演算法),是一 次轉換一個位元組。這個區塊的大小即稱為 block size,AES 使用了 128-bits 的 block size,如果欲加密的資料長度不是 block size 的倍數, 使必需要有一個塞充的機制將資料長度擴充成 block size 的倍數。區 塊加密法可以有許多的操作模式,例如 Electronic Codebook(ECB)模 式、Counter(CTR)模式以及 Cipher-Block Chaining(CBC)模式等等。. ECB 模式 ECB 模式是最區塊加密法最簡單的方式,它先將加密訊息 M 切割 成 M1,M2…Mn 等等區塊,然後再將每個區塊單獨加密之,可用下列公 式表示之: For i=1 to n do Ci ß Ek(Mi) Ek 表示使用 K 金鑰的加密函式,最後每個區塊會加密成 C1,C2…Cn 等等的加密訊息。解密的話則反向操作之,如下列表示式:. 33.

(46) For i=1 to n do Mi ß Dk(Ci) Dk 則表示使用 K 金鑰的解密函式。 ECB 是最不安全的加密模式,因為相同的兩個明文區塊會產生兩 個相同的加密區塊,這些資訊對攻擊者會非常有用。ECB 的加解密流 程可參考下圖。. 圖 13 ECB 模式. Counter 模式 Counter 模式則是透過計數器遞增的方式來輔助加密。我們一樣的 把訊息 M 切割成 M1,M2…Mn 等等區塊,可用下列公式表示之: Counter ß 0 For each message M = M1,M2…Mn Initial-counter ß counter For i=1 to n do Ci ß Mi⊕Ek(counter), counter ß counter+1 Encrypted-message = initial-counter C1,C2…Cn 由上述公式可知,CTR 模式是將 counter 加密再與明文做 XOR 運 算來產生密文,之後再將 counter 遞增以運算後續的區塊。最後再將 34.

(47) initial-counter 包在加密區域之前傳送給對方,以告知 initial-counter 為 何。解密端則依反向操作取得明文: For an encrypted message C = initial-counter C1,C2…Cn Counter ß initial-counter For i=1 to n do Mi ß Ci⊕Ek(counter), counter ß counter+1 M = M1,M2…Mn. CBC 模式 CBC 模式是區塊加密法中最常被使用的方法,一開始先選定一個 initialization vector(簡稱 IV),加密過後的區塊再當做下次的 IV 與下一 個區塊一起加密。跟 CTR 模式一樣,CBC 模式也可以防止同樣的明 文區塊產生一模一樣的密文區塊,以防有心人士攻擊。CBC 模式可用 下列公式表示之: For each message M = M1,M2…Mn IV ß randomly selected value For i=1 to n do Ci ß Ek(Mi⊕IV), IV ß Ci Encrypted-message = initial-IV C1,C2…Cn 解密端則依反向操作取得明文: For an encrypted message C = initial-IV C1,C2…Cn IV ß initial-IV For i=1 to n do Mi ß Ci⊕Dk(IV), IV ß Ci M = M1,M2…Mn CBC 模式的加密流程可參考圖 14。解密流程請參考圖 15。. 35.

(48) 圖 14 CBC 模式的加密流程. 圖 15 CBC 模式的解密流程. 3.6.1. AES 用於 802.11i 目前 IEEE 802.11 TGi(Task Group i)所定義的 802.11i 標準中是 使用 CCMP (Counter-Mode/CBC-MAC Protocol)的加密協定來提供加 密性、認證性以及完整性等功能。 CCMP 加密協定使用 AES 演算法中的 CCM 模式。CCM 結合了 Counter Mode 的方式提供資料加密性,另外以 CBC-MAC 方式來提供 資料的完整性。CCM 是使用 128-bit 的金鑰長度來做資料加密。這樣 36.

(49) 的方式不但擁有良好的加密特性,而且不管在軟體或硬體上皆可提供 足夠的安全性及效能。. 37.

(50) 第四章. 廠商獨家規格(Proprietary Solutions). 4.1. Cisco LEAP Cisco LEAP(Lightweight Extensible Authentication Protocol)協 定提供了以每個使用者為基礎的雙向認證功能,也提供了動態 WEP 金 鑰的產生給每一個不同的工作階段,以加密每個在無線網路中傳輸的 封包。通常用於認證 Cisco 的無線基地台 Aironet 系統與 Cisco 自己的 無線客戶端網卡。 LEAP 需要三個元件才能提供認證功能:客戶端設備、支援 EAP 協 定 的 無 線 設 備 以 及 後 端 的 認 證 伺 服 器 , 由 於 LEAP 是 使 用 了 MSCHAP 加密通訊協定來加密使用者所提出的證明,所以後端伺服器 可以使用 Cisco 自己的 Access Control Server 認證伺服器也可以使用 微軟的 Windows 2000 AD 伺服器。以整合企業現有的系統帳號,這也 是 LEAP 所提供的好處。 不過目前 Cisco LEAP 已經沒有繼續維護,也由於 LEAP 中存在 字典攻擊的弱點,所以 Cisco 現在正積極的改推 PEAP 以及 EAP-FAST 兩個標準。. 4.2. PEAP (Protected EAP) PEAP , 即 Protected EAP 。 是 一 個 認 證 的 協 定 , 用 來 結 合 802.1x/EAP 的機制以提供更安全的無線網路環境[26]。由於原本的 802.1x/EAP 安全機制由於只提供 MD5、TLS 等等的認證方式,它有 以下幾項缺點:. 38.

(51) l 安全性問題 使用者的證明或 EAP 型態的資料並沒有被保護,這會造成有心人 士可能在封包中塞入一個比較不安全的 EAP 型態,另外使用者的身份 證明也是以明文的方式在 EAP 的協定中交換。 l 認證延遲的問題 當使用者從某個無線網路設備漫遊至另一個無線網路設備時,原 有的 EAP 型態需要執行整個認證的程序,這會造成應用程式的延遲還 有連線失敗的問題。. Wi-Fi 組織建議使用 PEAP 以提供下列幾項功能: l 使用者認證 l AP 與客戶端的雙向認證 l 為 WEP 或 TKIP 產生動態金鑰 PEAP 需要三個元件組成:第一是 TLS 的 Radius 認證伺服器(例 如 Windows 2000 伺服器版本或是其他第三方的認證伺服器);第二是 802.1x 相容的 AP;第三是 PEAP 的客戶端軟體。. 4.2.1. PEAP 架構 PEAP 是由 Microsoft、RSA Security 與 Cisco 公司所支援的一項 IETF 草案,它跟 Funk Software 公司所推出的 EAP-TTLS 大同小異。 PEAP 使用 TLS 加上一層保密層於 EAP 型態之上,這個 TLS 層是用 來保護 EAP 認證訊息的完整性。 無線網路中的 PEAP 需要三個軟體和硬體的元件來實作之,請參 考下圖 16。首先客戶端必須安裝 PEAP 的客戶端軟體,透過這個軟體 連上證明者,這個證明者就是 PEAP-enable AP 或是無線網路交換器, 在整個認證的過程中,證明者只是一個客戶端與認證伺服器間的中間 39.

(52) 人,直接客戶端認證成功後,才能經由證明者上網。另外認證伺服器 也必須支援 RADIUS、EAP 以及 TLS 的服務以驗證經由證明者轉送過 來的使用者身份證明。. 圖 16 PEAP 架構與組成元件. 4.2.2. PEAP 運作方式 PEAP 安全機制分成兩個階段來完成認證的程序以傳送加密的網 路資料。其流程請參考圖 17。. 40.

(53) PEAP Phase 1 PEAP Phase 2 圖 17 PEAP 運作流程. 第一階段 在第一階段中,證明者會使用 TLS 交握協定與客戶端建一個加密 通道,底下是這個階段的流程: 客戶端先傳送一個訊息給後端的 EAP 伺服器,告知客戶端欲連接 無線 AP。這個訊息告知伺服器一個新的連線應該要被初始化。此外客 戶端也要告知自己所支援的加密演算法,如此一來在伺服器與客戶端 兩邊才能瞭解所傳送的加密訊息。 伺服器在接收到初始訊息後,傳送一個回應給客戶端,其中包含 一個新的工作階段 ID、所支援的演算法列表以及一個伺服器的公開金 41.

(54) 鑰憑證。客戶端透過這個憑證才能得知自己的所連線的 AP 是網路上合 法的無線設備。伺服器選擇一個由客戶端提出的加密演算法。PEAP 不需要實作 TLS(RFC 2246)中所列出的加密演算法,但是為了相容性 的問題,PEAP 客戶端與證明都必須支援下列兩種加密演算法: l TLS_RSA_WITH_RC4_128_MD5 l TLS_RSA_WITH_RC4_128_SHA 客戶端會使用事先預存的根憑認來驗證伺服器所提出的憑證,驗 證後可得伺服器的公開金鑰,利用這組金鑰來加密一組秘密金鑰,最 後把這個加密的訊息回應該給伺服器端。 如果伺服器可以解開這個回應訊息,表示客戶端被合法地授權。 因為只有伺服器的秘密金鑰可以解開由公開金鑰所加密的訊息。 在這最後的交換訊息之後,AP 的認證算是完成,一個加密的 TLS 通道也會被建立起來以保護使用者的認證證明,這個認證證明會被傳 送到第二階段。 另外 PEAP 跟 EAP 最大的不同之處在於,最後成功與失敗的封包 是被封裝於 TLS 通道之中的,這樣一來可以防止有心人士將其偽造。 因為一個偽造的失敗封包會讓客戶端連線失敗。一個偽造的成功封包 會讓客戶端連線到一個非法的 AP。. 第二階段 如果在第一階段中已經成功地建立了一個 TLS 通道,第二階段就 是另一個完整的 EAP 流程,這個流程會在第一階段的 TLS 加密通道中 來進行。這樣的方式可以確保第二階段的 EAP 訊息都在通道中被加密 來傳輸,加密後的訊息使得使用者的 EAP 認證訊息被安全地傳送,這 些訊息包括密碼、智慧卡或是數位憑證等等。以下即是第二階段中的. 42.

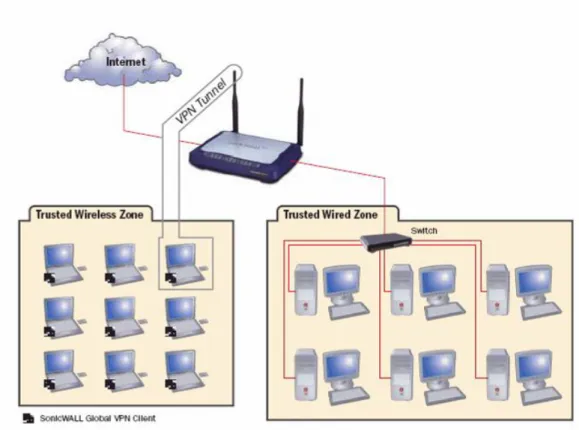

(55) EAP 流程: 1. AP 與客戶端之間會交換受到 TLS 所保護的挑戰與回應訊息。 這可以防止封包被偷聽以及修改。 2. 認證伺服器選擇一個 EAP 認證的型態,這個型態可以是 EAP-MD5 或是 EAP-TLS 等等。客戶端可以回應 NAK 訊息給 伺服器,告知伺服器選擇另一個 EAP 型態來做認證。這個 NAK 訊息也會在 TLS 的加密通道中被加密然後傳送出去,以防封 包被偷聽或修改。這使得攻擊者無法得知客戶端與伺服器之間 是使用何者 EAP 型態進行認證。 3. 整個 EAP 流程繼續進行,直到客戶端收到成功或失敗的封包。 4. 當客戶端收到成功或失敗的封包後,TLS 的加密通道即被客戶 端及伺服器所中止。 另外 TLS 也提供了一個連線重建的機制,可以讓使用者在漫遊到 另一個新的 AP 時快速地重新認證。只要 session ID 仍然合法,客戶 端及伺服器就可以使用舊的密鑰來進行交握(handshake),確保整個連 線持續及安全。. 下表為各種 EAP 認證型態的比較: 表格 6 各種 EAP 型態的認證方式比較. EAP 認證型態. 802.1x/EAP 應用. 雙向認證. 資料加密. EAP-MD5. Yes. No. No. EAP-TLS. Yes. Yes. Yes. LEAP. Yes. Yes. Yes. EAP-TTLS. Yes. Yes. Yes. PEAP. Yes. Yes. Yes. 4.3. SonicalWALL WiFiSec 遠在西班牙的瓦倫西瓦科技大學使用了 Wireless 加上 VPN 的方 43.

(56) 安來解決無線網路認證與加密的問題[27]。國內的中正大學電算中心 [28]也使用了一樣的方案。淡江大學研究生也提出了 Linux 整合 IPSec 當做 AP 的做法[29]。不過 SonicWALL 公司把 VPN 整合到 AP 上,提 出了 WiFiSec 的解決方案。 WiFiSec 是 由 SonicWALL 公 司 所 提 出 的 無 線 網 路 保 全 方 案 [30]。它是透過 Access Point 內建 VPN 及防火牆來達成安全性的需 求。SonicWall SOHO TZW 解決方案圖 18 中的 Access Point 即為 SonicWall 的 SOHO TZW 產品。. 圖 18 SonicWall SOHO TZW 解決方案. SOHO TZW 提供了下列幾項特點: 整合三大元件 SOHO TZW 整合了 Access Point、VPN 及防火牆於一台設備之 中。SonicWALL 是第一家將這些安全性功能整合於同一設備的公司。 44.

(57) SOHO TZW 使用了 802.11b 的標準,可與市面上其他的無線產品相容。 提供有線及無線網路完整的安全性 SOHO TZW 整合了防火牆功能於設備中,以保護有線及無線網路 的安全性。SOHO TZW 可以同時容納 25 個使用者,或透過升級的方 式提昇至 50 人或無限制人數。如此一來可以讓網管人員有彈性地配置 於各種有/無線環境之中。 緊密地結合 SonicWALL Global VPN Client SOHO TZW 整合了 SonicWALL Global VPN Client 產品。它使用 了業界標準 3DES 加密演算法以保護資料的安全性;同時也提供了簡 易的安裝精靈,來設備 VPN 的連線;另外也提供一個方便的使用者界 面易於操作;另外它也會自動偵測 VPN 的設定,從 VPN gateway 下 載後自動地連上線。 強制使用 VPN 技術 SOHO TZW 可以讓管理人員強制對所有無線環境使用 VPN 技 術,以建立一個安全的無線網路環境。 無線訪客服務(Wireless Guest Services,簡稱 WGS) SOHO TZW 可以為訪客使用者建立一個無線網路環境,並限制使 用者無線網路的存取區域。管理人員可以為這些顧問、廠商、訪客等 等使用者建立一組暫時的使用者名稱及密碼,這些人就可以連上網際 網路,但連不進公司的內部網路,而且這些使用者也無法與對方建立 連線。WGS 是一個理想的解決方案,可以提供一個暫時的網路服務給 訪客、工讀生或是書店/咖啡店的顧客。 各式裝備皆適用 SOHO TZW 可以運作於桌上型電腦、筆記型電腦、個人數位助理 45.

數據

+5

相關文件

備註:地下配電線路裝 置、施工標準,在國家 標準未頒布前,暫依台 灣電力公司所訂之地下 配電線路設計、施工及

工作項目 技能種類 技能標準 相關知識3.

農委會主委陳卲仲指出,萊克多巴胺在國 際上更公認的安全標準,只要符合標準,尌不 會更食安上的疑慮。舉例來說〃在 CODEX 的容 許量下,一般人要吃超過 33 塊 200

患者,使用口服 BIBF 1120 加標準 pemetrexed 療法,相較於 安慰劑加標準 pemetrexed 療法之功效與安全性的多中心、隨

802.14為主流,參與成員多為電腦及電話 公司,協定的主體已經確立,預計在今年 十一月完成標準草案的制定,1998年六月 正式成為IEEE標準。基本上來說,IEEE 802.14受到四個標準單位影響:

國際貨幣基金組織於本年二月份出版的《世界經濟展望》報告中指出,全球經濟放緩已

1998 年 2 月,XML 建議標準提出,是目前通用的 XML1.0 版 本標準,XML 的規格便是由 W3C XML 工作群維護並負責增修 跟調整的工作。基本上 SGML、HTML

無線感測網路是個人區域網路中的一種應用,其中最常採用 Zigbee 無線通訊協 定做為主要架構。而 Zigbee 以 IEEE802.15.4 標準規範做為運用基礎,在下一小節將 會針對 IEEE