資訊安全評估準則層級結構之研究

A Study of Hierarchical Structure of Information Security Valuation Criteria

洪國興

監察院綜合規劃室主任

Kwo-Shing Hong

Director of Overall Planning Department, Control Yuan E-mail: ksh@ms.cy.gov.tw

季延平

國立政治大學資訊管理學系副教授

Yen-Ping Chi

Associate Professor, Department of Management Information System, National Cheng-Chi University

E-mail: ypchi@mis.nccu.edu.tw

趙榮耀

淡江大學管理科學研究所教授

Louis R. Chao

Professor, Institute of Management Science, Tamkang University E-mail: chaory@ms.cy.gov.tw

關鍵詞 (Keywords):

資訊安全(Information Security);整合系統理論(Integrated System Theory);資訊安全評估(Information Security Valuation);評估準則(Valuation Criteria);

層級結構(Hierarchical Structure)

【摘要】

各種調查或研究均顯示,資訊安全事故的發生 比例與其所造成的財務損失均不斷上升。美國 911 事件、台灣納莉颱風的水災、財金公司的舞弊案 等,均顯示隨著資訊科技的快速發展,資訊系統 使用者的範圍不斷擴大,組織對資訊系統依賴程 度的提高,資訊安全因而日愈重要。但組織資訊 安全如何評估?應考慮那些評估準則?尚乏實証 研究。本研究以資訊安全管理「整合系統理論」

(Integrated System Theory)為基礎,經由因素分 析、名目群組技術(Nominal Group Technique)的 程序,匯集專家意見,建構「資訊安全評估準則 層級結構」,共有 9 個評估構面,37 項評估準則,

可作為組織規劃資訊安全策略之參考,亦可作為 繼續發展「資訊安全多準則評估模式」(Information Security Multiple Criteria Valuation Model)的基 礎,實為資訊安全管理實証研究的重要里程碑。

【Abstract】

Most results of various investigations and studies have shown that the percentage of information security accidents occurred and the financial losses caused are increasing continuously. September 11 attacks in the U.S.A., floods of Nari typhoon and malfeasant cases of Financial Information Service Co., Ltd. in Taiwan all indicate that information security has being more important day by day as a result of fast development of information technology, increasing range of users and dependence of an organization on information system. How to evaluate information security of an organization and what valuation criteria should be considered still lack of empirical studies. On the basis of

“Integrated System Theory” of information security management, the study applies factor analysis and nominal group technique and collects opinions from experts to construct “Hierarchical Structure of Information Security Valuation Criteria”, which totally includes 9 valuation dimensions and 37 valuation criteria. The result may not only be a reference for the organization to make information security policies but also the foundation to further develop “Information Security Multiple Criteria Valuation Model”. It is obviously a key milestone of empirical studies of information security management.

緒論

各種資訊安全的調查研究顯示,資訊安全事故發生的 比例與因資訊安全事故所造成的財務損失,正逐年上升

(虞金燕與鄭祥勝,2001)。

由於資訊科技的快速進步,從 60 年代的集中式大型 主機(Central Mainframe Computers),70 年代中期以後 的個人電腦、部門運算(Departmental Computing)、區 域網路(Local Area Networks),到 90 年代的主從式

(Client-Server)、網際網路(Internet)、企業內部網路

(Intranet)與企業間網路(Extranet)等。資訊系統的 使用者,也從只限於組織內部的資訊技術人員的存取資 訊設施( Access Information Facilities),漸漸增加到組織 內部的非資訊技術人員,也存取資訊設施,再擴大到跨 組織的電子交易,連結不同平台的資訊設施,使用者也 隨之擴大到組織外部不特定的個人。隨著資訊新科技的 快速發展,使用者範圍不斷的擴大,組織對資訊系統依 賴程度的提高,使得資訊安全面臨更大的挑戰(Von Solms, 1996;李東峰,2001)。

美國的 911 事件,台灣的汐止東科大樓火災,納莉颱 風的水災,財金公司的信用卡內外碼盜賣案,一連串的 災害及舞弊發生後,無不顯示,資訊安全的風險無時無 刻不存在,組織所面臨的資訊安全威脅正與日俱增,換 言之,資訊安全的日愈重要,係由於資訊系統的環境大 幅度的改變,在網際網路的環境中,隨時都有為數可觀 來自世界各地的非授權使用者,可能去存取組織的資訊 系統,使組織的資訊面臨空前的威脅;因此,資訊安全 也是當今任何組織為達成有效管理的重要關鍵之一

(Schultz 等,2001;Eloff & Von Solms, 2000)。

由於資訊安全事故層出不窮,世界各地不斷上演各式 各樣的資訊安全危害事件,因此,許多組織開始察覺到 資訊安全可能關係到其生死存亡,資訊安全的重要性即 受到普遍的重視,各種資訊安全方案與解決策略也被提 出,資訊安全產品也推陳出新,但現今資訊安全的解決 方案卻出現:片斷而零散的安全功能、缺乏整合的對 策、欠缺相互貫通的管理機制、資訊安全專業人才的不 足等現象( Clyde, 2002),而要提出整體性的解決方案,

必先要瞭解組織資訊安全處於何種狀態?並評估資訊 安全的水平或績效,以作為組織重新建構資訊安全管理 策略的起點。

然而組織資訊安全影響因素涉及管理、技術與人員等 不同面向,其解決資訊安全管理活動又有資訊安全政策

(Security Policy )、風險管理(Risk Management)、內部 控制( Internal Control)與資訊稽核( Information Auditing)

等,包括許多資訊安全影響因素,而組織對這些因素的 規劃與執行,及組織所面臨資訊安全的威脅(Threats)

與弱點(Vulnerabilities)等,均係資訊安全評估準則結 構的一環,換言之,組織對這些因素所建置的資訊安全 對策,都將影響組織資訊安全績效(洪國興等,2003)。 影響資訊安全的層面非常廣,考慮的因素既多且複 雜,因此,組織資訊安全評估係屬於多準則(目標)決 策 問 題 ( Multiple Criteria/Objective Decision Making Problem),欲建立資訊安全多準則評估模式(Multiple Criteria Valuation Model),要先從建立其評估準則之結構 著手。首先要將複雜的系統分解成各個組成元件,再對 個別組成元素逐一研究,最後又將各個部分加以綜合,

對相關因素加以全盤考量,以分析導向與系統導向交互 運用,來解決問題(葉牧青,1989)。層級結構可以用來 表達一個複雜的資訊安全管理系統,藉以研究資訊安全 管理系統中各組成元素間之相互關係,並作為建立資訊 安全多準則評估模式的基礎,此為本研究之動機與目的。

文獻探討

本研究先從文獻中探討資訊安全之定義與資訊安全 管理,再了解資訊安全管理理論的發展,並建構多準則 評估系統與評估準則之層級結構。

資訊安全

資訊安全係在處理電腦系統的使用者之非授權行為 的預防與發現(Gollmann, 1999)。任何資訊安全政策之 廣義目標,必需能保護儲存於資訊系統中資料之機密性

( Confidentiality )、 完 整 性 ( Integrity ) 與 可 用 性

(Availability),即所謂「C.I.A.」(Smith, 1989;Schultz 等, 2001;ISO/IEC 17799, 2000;Chapman & Zwicky, 1995;鄭信一,1999):

1. 機密性(Confidentiality):確保「資訊」只能被經過 授權的人,才能存取。

2. 完整性(Integrity):保證「資訊」和其「處理方法」

的準確性與完整性。

3. 可用性(Availability):確保經過授權的使用者,能 存取「資訊」,並使用相關「資訊資產」。

依賴資訊系統的使用者,其軟體系統運作的表現如其 所預期,則該系統即可稱之為「安全」(Simson & Gene, 1991)。資訊安全的範疇包括:資訊安全政策、風險分 析、風險管理、權變規劃(Contingency Planning)及災 害復原(Disaster Recovery)等(Von Solm 等,1994)。

運用可施行於資訊資源(硬體、軟體及資料)上之技術 性防護方法及管理程序,期使組織所擁有的資訊資產及 個人隱私,均能受到保護(樊國楨與楊晉寧,1996)。

資訊安全就是保護任何與電腦有關的事務之安全,將 管理程序與安全防護技術運用在硬體、軟體與資料之中

(Rusell & Gangemi, 1992)。對組織而言,資訊是一種 具有價值的重要商業資產,需妥善加以保護,以免受到 各種威脅的攻擊,而維持組織營運的持續性,並使其可 能發生損失降至最低(ISO/IEC 17799, 2000)。「資訊系 統安全」乃指一切保護資訊系統資源,包括:硬體、軟 體、資料庫,以防止遭受變更、破壞及未授權使用資訊 系統資源之控制措施,其範圍包括技術面與組織管理面

(吳琮璠,1996)。

資訊安全管理的目的在保護電腦資源,包括:硬體、

軟體、資料、程序及人員,以防止電腦資源被變更、破 壞及未授權使用(謝清佳與吳琮璠;1999)。當無法百 分之百防止其發生時,則要減少資訊安全事故發生的機 率或頻率,或當發生時,減少其後果的嚴重程度,或使 其兩者都減少(Von Solms, 1996;Moulton, 1991)。

美國國防部發展的可信賴電腦系統評估準則( Trusted Computer System Evaluated Criterion)(TCSEC, 1985)

指出:安全的系統應是藉由使用特別的安全功能,以對 資訊的擷取加以控制,如:經過適當授權的個人或處 理,才能讀、寫、新增或刪除資訊。美國國防部的「軍 事及相關術語國防辭典」,對資訊安全定義為:「保護資 訊及資訊系統;以避免在儲存、處理或傳輸中的資訊遭 受未經授權的存取或更改;且避免經授權的使用者遭到 服務拒絕。」由於美國將資訊基礎建設中的資訊安全防 護,在 Y2K 後納入國家的範圍,亦即成為國防保護的 範圍,而美國的資訊安全技術研發,一向由軍方支持,

資訊戰之執行則由美軍太空司令部( SPACECOM)負 責。足見美軍為負責資訊安全最重要的權責單位,其對 資訊安全的定義最具權威性(虞金燕與鄭祥勝,2001)。

所有涉及到「安全」的問題,基本上在處理下列事項,

以 確 保 資 訊 系 統 軟 硬 體 之 資 料 、 資 訊 的 機 密 性

( Confidentiality )、 完 整 性 ( Integrity ) 及 可 用 性

(Availability)(Pfleeger, 1996;Gollmann, 1999):

1. 預防(Prevention):在防止資產發生危險。

2. 發現(Detection):當安全問題發生時,要有方法可以 在最短時間內發現,並知道確切的危險及其嚴重程度。

3. 反應(Reaction):要在最短時間內使傷害降至最低,

損害減至最少,並在最短時間內恢復到正常的情況。

「預防」與「發現」的概念對應到資訊安全即是所謂

「防禦性資訊系統安全」,其目標在於:「從確保資訊資 源的合法存取,到在所有可能遭受資訊攻擊時,可提供 完整(Complete)、不中斷的資訊系統運作。」百分之 百的資訊安全是難以做到的,為確保資訊安全基礎建設 的安全性,防禦性資訊系統受到先進國家的重視,其功 能性典範(Functional Paradigm)採取下列措施(樊國 楨等,2000a;Panda & Giordano, 1999;Ellison, 1999):

1. 防護(Resistance):即防止資訊系統之硬體、軟體與 資料遭受外部或內部的威脅。

2. 識別(Recognition):即快速且正確的偵測與辨識出 惡意的資訊攻擊,以爭取回復的時間與機會。

3. 回復(Recovery ):即評估損害程度,找出隱藏的惡意 程式,關閉入侵者為再次入侵留下的後門與回復資料,

快速且完整的回復系統,並維護系統的完整性與可用性。

就以圖書館之經營管理而言,無非是要為讀者提供充 足、便利、不中斷的資訊服務,尤其在數位化的時代,

圖書館的數位化服務,即與資訊安全息息相關,除了要 預防資訊安全事故而導致的圖書館服務中斷外,當影響 圖書館服務的資訊安全事故發生時,應於最短時間發 現,並知其嚴重程度;進而才能採取適當的措施,使其 在最短時間內恢復正常服務,例如 啟動業務持續運作 管理(Business Continuity Management)。

資訊安全管理理論

策略管理係組織為了達成期望的績效,如何發展與建 置策略的一種修練( Schendel & Hofer, 1979)。由於資訊 科技的快速發展,使得組織對資訊科技的依賴日深,資 訊安全的影響,正逐漸擴大中。資訊安全不只是一項防

禦性策略而已,更成為組織的競爭策略,因此,資訊安 全管理理論的發展,將關係到資訊安全的研究,在實務 層面上,也將關係到組織資訊安全策略之建構。由資訊 安全文獻探討,並從實務面觀察,可知資訊安全管理理 論有(洪國興等,2003):安全政策理論( Security Policy Theory, SPT)、風險管理理論( Risk Management Theory, RMT)、控制與稽核理論(Control and Auditing Theory, CAT )、管理系統理論(Management Sy stem Theory, MST )、權變理論(Contingency Theory, CT )等五種。

安全政策理論(Security Policy Theory, SPT)

「安全政策理論」(Security Policy Theory )係指資 訊安全係經由資訊安全政策(Security Policy )之制 定、實施與維護的程序來達成,以資訊安全政策為核 心,形成資訊安全管理循環,經由資訊安全政策落實 執行,以實現組織資訊安全之目標。資訊安全政策是 一 個 管 理 循 環 , 從 規 劃 ( Planning )、 建 置

(Implementation)與維護(Maintenance)等形成一 個持續不斷的改善工作( Kabay, 1996;黃承聖,2000;

吳琮璠,2002 ;Flynn, 2001)。

資訊安全政策即在規劃組織資訊安全需求,形成共 識,制定政策,付諸實施,並定期對實施效果加以檢 討修正,以滿足組織的最新安全需求,而促進資訊安 全的一種管理程序。其資訊安全的決定則形成下列的 函數關係:

資訊安全=f(資訊安全政策)

資訊安全政策=f(資訊安全政策制定,資訊安全 政策實施,資訊安全政策維護)

資訊安全政策制定=f(安全需求)

風險管理理論(Risk Management Theory, RMT)

「風險管理理論」(Risk Management Theory)係指組織透 過風險分析( Risk Analysis)與風險估計( Risk Evaluation), 以確認資訊安全威脅(Threats)與弱點(Vulnerabilities),

及 估 計 其 發 生 之 可 能 性 , 再 進 行 風 險 評 估 ( Risk Assessment),以規劃組織資訊安全需求(Information Security Requirement),並據予建置降低風險之管理措施,使資訊安 全風險控制在可以接受的水準,而達成組織資訊安全之目 標。因此,風險管理(Risk Management)是在組織內建立 與維護資訊安全的一種程序(Process)(Wright, 1999;Reid

& Floyd, 2001;樊國楨等,2001b)。

組織以風險評估( Risk Assessment)與風險控制( Risk Control)的交互運作,促使資訊安全風險(Information Security Risk)控制在組織可以接受的水準,以實現資 訊安全的一種管理程序。其資訊安全的決定則形成下列 的函數關係:

資訊安全=f(風險評估,風險控制,檢討修正)

風險評估=f(風險分析,風險估計)

風險控制=f(制定控制制度,實施控制制度)

風險分析=f(威脅,弱點)

風險估計=f(衝擊,資產評價)

控制與稽核理論

(Control and Auditing Theory, CAT)

「控制與稽核」(Control and Auditing Theory)係指組 織建立有利於資訊安全的控制制度(Control System),

付諸實施後,以稽核(Auditing)的程序來衡量其控制 的績效(Performance),檢視控制的缺失,再修正控制 制度,經由一連串對資訊安全的控制與稽核之程序,以 促 使 組 織 建 立 符 合 資 訊 安 全 需 求 的 內 部 控 制 制 度

(Internal Control System),經持續執行,有效稽核,而 確保資訊安全之實現。「控制」(Control)是一種預防

(Prevents)、偵測(Detects)與改正(Corrects)不法 事件的系統,ISO/IEC 17799(2000)所規範的資訊安全 控制,計有資訊安全政策等十大管理要項,127 種控制 方法。COBIT 參考內部控制模式所制定的資訊技術管理 控制模式,制訂 34 個高層控制目標及 318 項詳細控制 目標(Weber, 1999;楊金炎, 2001;ISO/IEC 17799, 2000;COBIT, 1998)。

組織衡酌資訊安全策略及各種資訊安全標準,以制定 資訊安全控制制度(Control System),經嚴格執行並定 期進行資訊稽核(Information Auditing),以評估控制制 度執行成效,及資訊安全水準,據予修正其控制度,交 替運作,以確保組織資訊安全的一種管理程序。其資訊 安全的決定則形成下列的函數關係:

資訊安全=f(制定控制制度,實施控制制度,資訊稽核)

制定控制制度=f(安全策略,標準)

管理系統理論

(Management System Theory, MST)

「管理系統理論」(Management System Theory )係指 組織應建立及維護一個文件化的資訊安全管理系統

(Information Security Management System, ISMS),強 調需要被保護的資訊資產,採用風險管理方法、控制目 標、控制方法、及所需要的安全保證程序。ISMS 分為 六大步驟:(1)定義政策(Define the Policy);(2)定 義 ISMS 範圍(Define the Scope of the ISMS);(3)進 行風險評估(Undertake a Risk Assessment );(4)風險 管理(Manage the Risk);(5)選擇要實行的控制目標及 控制方法(Select Control Objective and Control to be Implemented);(6)準備適用性聲明( Prepare a Statement of Applicability),形成為一個程序化的安全管理系統,

以促使組織達成資訊安全目標(Sherwood, 1996;宋振 華與楊子劍,2001;BS 7799-2, 1999)。

組織對資訊安全管理,依據環境與安全標準制定資訊安 全政策,定義資訊安全範圍,進行風險評估與風險控制,

要求組織成員一體遵行,此程序形成一個資訊安全的管理 系統。其資訊安全的決定則形成下列的函數關係:

資訊安全=f(資訊安全政策,資訊安全範圍,

風險管理,實施控制制度)

風險管理=f(風險評估,風險控制)

資訊安全政策=f(組織內外部環境,標準)

權變理論(Contingency Theory, CT)

「權變理論」(Contingency Theory )指:資訊安全係 組織為了預防(Prevention)、偵測(Detection)與反應

(Reaction),組織內外之資訊安全威脅(Threats)、

弱點(Vulnerabilities )與衝擊(Impacts)的權變管理

(Contingency Management),為因應環境變化與組織的 管理上需要,而採取政策導向(Policy Orientation)、風 險管理導向(Risk Management Orientation)、控制與稽 核導向(Control and Auditing Orientation)或管理系統 導向(Management System Orientation)之其中一種或多 種的資訊安全管理策略,用以達成資訊安全為目標。

所謂「權變」(Contingency),是對於環境的各種變化,

所產生的認知與回應,並提出有效的策略,以因應環境 的變化與組織業務的需要,而「有效的策略」即是組織 的調適(Fit)與一致性(Congruence)(Robbins, 1994;

Drazin & Van de Ven, 1985)。「權變」係兩組變數之間的 互動關係,組織為因應內外環境的快速變遷,常採行權 變方式(Contingency Approach),以作為一種有效的管 理 方 式 , 或 概 念 基 礎 。 權 變 管 理 ( Contingency Management)係一組環境變數與另一組管理與技術的變 數之互動關係,其功能在追求組織目標的達成( Luthans, 1976;Lee 等,1982)。

組織資訊安全所面臨的環境變數是資訊安全威脅、弱點 與衝擊;而資訊安全管理與技術的變數,包括:資訊安全 政策、風險評估、內部控制、資訊稽核等之管理與技術。

兩組變數的互動關係即資訊安全之權變管理,亦即在尋求 兩組變數之間的適應性與一致性。因此,是一種動態關 係,而非靜態關係(Von Solms 等,1994;李東峰與林子 銘,2001)。其資訊安全的決定則形成下列的函數關係:

資訊安全=f(資訊安全策略)

資訊安全策略=f(政策導向,風險管理導向,控制與稽 核導向,管理系統導向,權變管理)

權變管理=f(組織環境,管理,技術)

表 1 資訊安全管理理論彙總表

理 論 主要管理活動 管理程序 特性及優劣 文 獻

安全政策理論 (Security Policy Theory, SPT)

●安全政策制定

●安全政策實施

●安全政策維護

●循序流程

●循環週期

●以資訊安全政策為主要內 涵,忽視風險管理,內部控 制與資訊稽核等安全機制

●過於重視循序與結構化,對 環境的應變能力較低

Kabay(1996)

黃承聖(2000)

Gupta 等(2001)

Flynn(2001)

風險管理理論 (Risk Management Theory, RMT)

●風險評估

-風險分析

-風險估計

●風險控制

-制定控制制度

-實施控制制度

●檢討修正

●循序流程

●循環週期

●強調資訊安全環境的了解 與應變,使控制制度可符合 組織的需求

●忽視安全政策與資訊稽核 等安全機制

●過於重視循序與結構化

Wright(1999)

Reid & Floyd(2001)

樊國楨等(2001b)

控制與稽核理論 (Control and Auditing Theory, CAT)

●制定控制制度

●實施控制制度

●資訊稽核

●循序流程

●循環週期

●以內部控制及資訊稽核為 主要內涵,忽視安全政策與 風險評估等安全機制

● 重 視 內 部 控 制 之 徹 底 執 行,但環境應變與需求規劃 卻有不足

BS7799-2(1999)

林勤經等(2001)

ISO/IEC 17799(2000)

楊金炎(2001)

COBIT(1998)

管理系統理論 (Management System Theory, MST)

●制定安全政策

●定義安全範圍

●風險管理

-風險評估

-風險控制

●實施

●循序流程 ●資訊安全風險管理機制雖 較上述理論完整,唯忽視資 訊稽核,致控制制度之落實 程度受到影響

●欠缺循環週期

●欠缺回饋功能

BS7799-2(1999)

Sherwood(1996)

宋振華與楊子劍(2001)

權變理論 (Contingency Theory, CT)

●政策導向策略

●風險管理導向策略

●控制與稽核導向策略

●管理系統導向策略

●權變流程 ● 可 充 分 反 應 組 織 內 外 環 境,選擇適當的安全策略

●欠缺整合性與結構化

Robbins(1994)

Drazin & Van de Ven

(1985)

Luthans(1976)

Lee 等(1982)

Von Solms 等(1994)

李東峰與林子銘(2001)

五種資訊安全管理理論,按其主要安全管理活動、管 理程序、特性及優劣、文獻等,彙總如表 1 所示。

多準則評估之層級結構

同一事物具有多重屬性,受多重因素的影響,因此 在評斷事物的過程中,必須同時對多個相關因素作綜 合性的考量與評價(闕頌廉,1994;劉永森,1991),

即是多準則決策。多準則之群體決策( Group Decision Making ) 是 單 一 決 策 者 的 延 續 ( David & Rivett, 1978),其分析更加的複雜,必須考慮不同偏好的群 體之間的衝突(Conflict),但由於群體決策可以增加 決策的知識領域,擴大取得資訊的範圍,其決策亦較 能得到群體的認同,使得群體參與作決策,成為增進 組織效能的一種趨勢,因此,多準則評估方法也受到 管理者的重視(Huber, 1980;Hwang & Lin, 1987;謝 玲芬,1989):

根據多準則決策理論與技術,在進行評估時,首先 要訂定影響決策的多重準則(Multiple Criteria),換 言之,當面臨多準則問題之決策時,其決策分析的過 程如下(謝玲芬, 1989):

步驟 1. 決策問題的建構,決定影響績效或達成目標 的評估準則。

步驟 2. 決定各評估準則間的相對權重。

步驟 3. 評估準則的評價。

步驟 4. 結合準則的評價與準則的權重,以求得最後 的評估結果。

在決策問題的建構步驟中,先要提出可行方案,再 分析其多重目標與屬性,亦即建立決策的多重準則

(Multiple Criteria)。接著決定各準則之權重,客觀 地決定權重,才能使決策的結果具有相當的可信度,

也是多準則決策過程中極具關鍵的程序(謝玲芬,

1989)。本文後續研究將採用層級分析法(Analytic Hierarchy Process, AHP)作為決定相對權重的方法,

AHP 法的運用先要匯集專家學者的意見,將錯綜複雜 的評估問題,予以層級(或網路)結構化,也就是先 確定評估的主要準則,再將這些準則逐步細分,而形 成一層級(或網路)結構,其最底層即為決策者在評 估時真正的衡量項目(謝玲芬,1989)。

多重準則可採用網狀結構或層級結構分析。網狀結 構之理論較為艱澀,計算過程繁複,且在準則評估程 序中,受到人類有限心智能力(比較心理原則)的限 制,而容易產生混淆不清的現象,致對一般管理者而 言,適用性較低。層級結構在評估的程序上,則顯得 較為清晰,且容易被人們所了解掌握,但如結構不清 晰的複雜系統,卻有建構上的困難(葉牧青,1989)。

本研究之「資訊安全管理」已有適當的理論基礎,即 引用「整合系統理論」,其結構已近似層級關係,故 其評估準則採用層級結構應頗為適合。

「層級結構」是系統的一種特殊型態,當人類面對 一個龐大而複雜的系統時,必然會將一個龐大的系統 區分為數個較小且彼此相關的系統,而層級結構合乎 人們解決問題所採取的思考方式,適合用於敘述這些 系統間的關係,因此,很自然的會採取層級式的結構 來進行分析(王國明等,1998)。層級結構應用於解 決複雜問題的優點(Saaty, 1980):

1. 可清楚的了解所有的評估準則彼此之間的關係,從評 估架構中了解總目標,評估構面、評估準則及其關係。

2. 將相關準則聚成一個群集(Category),並給予適當位 置,使評估架構簡單、明確,評估作業更容易、可行。

3. 於評估時經由逐一層級的評估計算,可以了解各個準 則及構面的得分,即可知其缺點在何處,以作為組織 對績效改善的依據。

4. 依次分析層級結構內各個準則,較直接評估整個系統 的效率高。

5. 具有相當穩定性(Stability)及彈性(Flexibility)。 此種結構乃是將問題系統所認定之「要件」(Entities)

組合(Group)成幾個「互斥的集合」(Disjoint Sets),

而形成上下「隸屬」(Dominated)的層級關係。並假設

(Saaty, 1980):

1. 每一層的任一集合僅受上一層集合的影響。

2. 同層中的集合彼此互斥。

3. 集合中元素與元素之間相互獨立。

層級結構在表達問題系統的優點為(葉牧青,1989):

1. 清楚詳細地描述系統(Saaty & Bennett, 1977)。 2. 具有穩定( Stable)及彈性(Flexible)的好處(Saaty,

1980)。

3. 可觀察出上層元素間優勢結構的變化,對下一層元素 產生衝擊的影響力 (Grana & Torrealdea, 1986)。

4. 用以描述問題系統,合乎邏輯,且為人們所常用。

5. 符合分解與綜合的基本精神。

一個好的評估準則必須是:(1)每一個準則均與成功 的目標有關;(2)評估準則必須形成一組完整、可掌握 的評估條件,不應有重要的評估準則被遺漏(Rackham

& Richard, 1995)。評估準則層級結構之建構,其思考可 運用下列的方式(葉牧青,1989):

1.「詳述化」( Specification), 意 指將 一 個目 標 細 分

(Subdivide)成為幾個較低層次的次目標,以更加詳 細、具體的描述目標。

2.「手段-目的」(Means-Ends),指從另一角度來看,較 低層次的目標,可視為達成目的的手段( Means),而 較高層次的目標則是決策者所訂定的目的(Ends);

藉著不斷分析並確認( Identify)其欲達成的目的,需 要那些更為明確精細的中介(Intermediate)手段,而 將問題系統的層級結構,由高而低的建立起來。

3.「包括性」(Comprehensive),在尋求屬性理論背景上

( Theoretical Grounds ) 的 「 適 切 性 」

(Appropriateness),其重點在於考量所有相關資訊

(Information we would like to have)。

4.「可衡量性」(Measurable),是站在實用的角度上

(Practical Considerations),可否取得必要的評估標竿

(Necessary Assessments)。

5.「重要性試驗」(Test of Importance),意指在考量增 加或減少是否會影嚮目標的達成。

研究模式

由於現有資訊安全管理理論僅只適用於部分資訊安全 管理活動或機制,均有其侷限性,無法適用於組織全部 的資訊安全活動或機制(如表 1 所示);亦無任何理論可 以同時具備循序程序(Sequential Process)與權變程序

(Contingency Process),更難以因應高度動態的環境,

並符合組織的目標,因此,整合既有的五種資訊安全管 理理論,並觀察實務上之資訊安全管理活動,以「整合 系統理論」(Integrated System Theory, IST)彌補以上五 種既有理論的不足。本研究即以此理論作為研究的基 礎,此一理論係由( 1)安全政策(Security Policy );(2)

風險管理(Risk Management);(3)內部控制(Internal Control );(4)資訊稽核(Information Auditing)等四 個資訊安全管理活動所組成,以權變管理(Contingency Management)為基礎,並與組織目標充分結合,形成一 個整合性之資訊安全管理模式,如圖 1 所示。

組織之資訊安全管理,係整合資訊安全政策( Security Policy)、風險管理(Risk Management)、內部控制(Internal Control)、與資訊稽核(Information Auditing),以權變 管理(Contingency Management)為基礎的資訊安全管 理架構,其資訊安全的決定則形成下列的函數關係:

資訊安全=f(安全政策,風險管理,內部控制,

資訊稽核,權變管理)

環 境

資訊稽核 權

變 管 理

組 織 目 標 安全政策

風險管理

內部控制

圖 1 資訊安全管理「整合系統理論」示意圖

內部控制=f(人員安全控制,實體安全控制,系統與 網路安全控制,存取控制,系統開發 與維 護控制,業務持續運作管理控制)

權變管理=f(組織內外部環境,資訊管理,資訊技術)

本 研 究 將 「 整 合 系 統 理 論 」(Integrated System Theory)之四個資訊安全管理活動:安全政策(Security Policy )、風險管理(Risk Management )、 內 部 控 制

( Internal Control ) 及 資 訊 稽 核 ( Information Auditing ),以階層式展開,並參考 ISO/IEC 17799

(2000)(BS7799-1)、BS7799-2(1999)、行政院資 通安全訪視表、行 政院及所屬各機關資訊安全管理規 範、資訊安全文獻等資料,初擬資訊安全影響因素,

最底層之影響資訊安全因素共 63 項,其架構如圖 2 所示。分為:資訊安全政策與組織、風險管理、內部 控制、資訊稽核等四個構面;其中內部控制又分為:

人員安全、實體安全、系統與網路安全、存取控制、

系統開發與維護、業務持續運作管理等六個構面。

本 研 究 經 採 用 名 目 群 組 技 術 ( Nominal Group Technique, NGT),邀請專家學者集思廣益,匯集意 見,經 NGT 的過程並修正整理後,最底層之影響資 訊安全因素共 66 項,作為建立資訊安全評估準則的 研究變數,如表 2 所示,據以設計問卷。

本研究對於影響資訊安全因素之整理,其取捨係考 量對資訊系統或資料之機密性(Confidentiality)、完 整性( Integrity)或可用性(Availability)之影響,參 考基礎為 ISO/IEC 17799(2000),此資訊安全標準受到 世 界 諸 多 國 家 的 引 用 , 理 應 有 相 當 的 概 化 性

(Generalization)。本研究進行 NGT,係於 2002 年 9 月 5 日 19:00 於台北大眾捷運公司舉行,參與學者專 家,包括有:資訊管理學者、政府機關、公民營企業 之 CEO、資訊長、資訊部門主管,資訊安全顧問業者 之主管、顧問等共 28 人。

資訊安全

安全政策 與組織

資訊安全 風險管理

資訊安全

內部控制 資訊安全稽核

人員安全 實體安全 系統與

網路安全 存取控制 系統開發

與維護

業務持續運 作管理

圖 2 影響資訊安全因素架構

1 安全政策與組織 3.3.6 對機密性、敏感性資料傳輸之特別保護措施(如:

加密)

1.1 制定資訊安全政策並予文件化 3.3.7 網路安全之管理、硬體與軟體之建置 3.3.8 建立操作管理之各項紀錄日誌 1.2 依據組織目標與策略、資訊政策及業務特性等

因素制定資訊安全政策 3.3.9 資料及軟體交換之安全控制 1.3 資訊安全政策之定期檢討修正 3.4 存取控制

1.4 設置資訊安全組織或指派資訊安全人員 3.4.1 制定存取控制政策並符合法令規定 1.5 資訊安全權責劃分 3.4.2 對特權使用之限制與配置之管制

1.6 資訊安全資源規劃 3.4.3 多使用者系統建立使用者帳號與密碼管理程序 1.7 資訊安全預算 3.4.4 遠端使用者之存取,建立驗證管制措施

1.8 對違反資訊安全規定之處置 3.4.5 網路管制以區隔服務、使用者與資訊系統等不同 2 資訊安全風險管理 群組

2.1 進行資訊安全風險分析,包括威脅與弱點分析 3.4.6 依系統安全等級、分類、網路型態訂定適當的存 取權限管理方式

2.2 建立資訊資產清冊與分類,並區分機密等級 3.4.7 使用者密碼使用、確認、登入管理之具體規範 2.3 對不同機密等級建立保護措施

3.4.8 對機密性、敏感性之系統與資料,建立特別的存 取控制方式

2.4 進行資訊安全風險評估與差異分析(目前安全

狀況與適當安全水準的 gap),以瞭解風險情況 3.4.9 存取控制各項紀錄的建立與保存 3.5 系統開發與維護

2.5 依風險分析與風險評估結果進行資訊安全需

求規劃 3.5.1 將資訊安全列入應用系統開發與維護的要求

2.6 資訊安全風險管理之策略規劃 3.5.2 建立應用軟體執行碼之更新程序,並由專人管理 3 資訊安全內部控制 3.5.3 系統文件之管理、維護及保護 與記錄

3.1 人員安全

3.1.1 人員進用與調職時,作適當之安全評估 3.5.4 應用軟體變更後,立即更新系統文件,兩者保持 一致

3.1.2 重要或須特別權限工作之適當分工,以分散權

責 3.5.5 應用軟體之處理程序與組織之內部控制程序一致

3.1.3 重要或特別權限工作之人員輪調與人力備援 3.5.6 將資訊安全列為應用軟體變更管制程序的一部份 3.1.4 對不同職務予以適當資訊安全教育與訓練

3.1.5 組織各階層之資訊安全意識 3.5.7 委外軟體開發與維護時,將遵守資訊安全規範列 入契約條款

3.2 實體安全 3.6 業務持續運作管理

3.2.1 硬體設備之建置先考量安全因素 3.6.1 建立弱點、威脅與故障之回應制度 3.2.2 依設備之重要程度,予以區隔保護,專人管理 3.6.2 安全事故之責任、通報與緊急處理程序

3.6.3 安全事故之檢討改進與經驗學習 3.2.3 對於危害硬體設備之環境條件(如:火、水

災…)均予安全評估與控制 3.6.4 系統中斷時,使業務持續運作之程序 3.2.4 電源供應之安全評估與控制(如:備援) 3.6.5 軟體與資料之備份

3.2.5 設備維護之安全評估與控制 3.6.6 異地備援機制

3.2.6 電腦機房及重要區域之進出管制 3.6.7 業務持續運作機制之定期測試與演練 3.2.7 機房與附屬設備之操作程序與管理責任

3.2.8 儲存媒體之安全評估與管理控制 4 資訊安全稽核

3.3 系統與網路安全 4.1 定期實施內部稽核

3.3.1 資訊設備與系統環境之操作與變更程序 4.2 定期實施外部稽核

4.3 內部稽核人員先接受稽核訓練 3.3.2 軟體開發與正式作業不使用同一個伺服器與

資料庫 4.4 與資訊安全相關紀錄檔案之記錄與保管

3.3.3 將資訊安全應遵守之規定,納入委外合約條款 4.5 稽核結果之獎懲 3.3.4 對病毒、惡意軟體入侵的預防、偵測與處理

3.3.5 對機密性、敏感性資料之管制處理程序 4.6 稽核結果之後續行動(如:修正資訊安全政策、

進行風險評估、修正內部控制等)

影響因素來源:Kabay, 1996;黃承聖,2000;吳琮璠,2002;Flynn, 2001;Wright, 1999;Reid & Floyd, 2001;

樊國楨等,2001b;Weber, 1999;楊金炎,2001;ISO/IEC 17799, 2000;COBIT, 1998;Sherwood, 1996;宋振華 與楊子劍,2001;BS7799-2, 1999;Luthans, 1976;Lee 等, 1982;Von Solms 等, 1994;李東峰與林子銘,2001;

Gupta 等,2001 表 2 影響資訊安全因素

研究方法

本研究係以各資訊安全管理理論,所建構之資訊安 全管理「整合系統理論」為基礎,發展影響資訊安全 因素,再據以進行資訊安全評估準則之建立,最後提 出結論與建議。

研究流程

評估準則層級結構的建構,有各種不同的方式,一般 係 採 用 融 入 匯 集 群 體 意 見 的 方 法 , 如 : 腦 力 激 盪

(Brainstorming)、腦力書寫(Brainwriting)、名目群體 技術(NGT),及德菲法(Delphi Method)等(謝玲芬,

1989),其程序亦有各種不同的方式:

1. 經由專家的訪談,再整理討論後而確定。

(陳冠竹,2003)

2. 經文獻探討,設計問卷,進行問卷調查及因素分析。

(施穎偉,2000;盧彥旭,2001;陳重光,2001;

唐印星,1999)

3. 經文獻探討,兩階段問卷,進行因素分析。

(黃智偉,2000)

4. 使用名目群組技術(NGT)匯集群體意見。

(謝玲芬,1989)

5. 以因素分析或集群分析設定層級結構。

(葉牧青,1989)

本研究係綜合上述方式,先經文獻探討,依據「整 合系統理論」(Integrated System Theory),初擬影響 資訊安全因素,再以 NGT 程序後,設計問卷,進行 因素分析,再根據因素分析結果,再進行一次 NGT 程序,始完成資訊安全評估準則之層級結構。

本研究之研究流程如圖 3 所示。

問卷設計與問卷調查

本研究之問卷設計過程詳如研究模式後段所述,本 研究問卷調查對象為:中華民國資訊經理人協會、中 華民國資訊應用發展協會之會員,及政府機關資訊主 管聯席會會員等,扣除重複部分,於 2002 年 11 月間 以 E-mail 寄出問卷 650 份,填寫問卷 159 份,扣除無 效問卷 5 份,有效問卷 154 份,有效填答率 23.69%。

統計分析

利用 SPSS 統計工具軟體進行各項統計分析。

1. 信度衡量:本研究以 Cronbach’s α來衡量同構 面所有問項之內部一致性,以測試問卷所有問 項在某特定構面的一致性程度。

2. 因 素 分 析 : 進 行 主 成 份 分 析 法 ( Principal Component Analysis )之因素分析,以萃取影響 資訊安全之關鍵因素。

因素分析

因素分析是一種互依分析(Analysis of Interdependence)

的技術,是研究相關矩陣內部依賴關係,它包含了許 多縮減空間(構面或變數)的技術,亦即將多個變數 綜合為少數幾個具代表性因素,其目的在以較少的維 數(Number of Dimensions ;即構面或變數的數目),

來表示原始的資料結構,而又能保有原有資料結構所 提供的大部份資料(黃俊英,2000 )。因素分析主要 應用在:

l 簡化問題的空間,或縮減其維度,以建立問題基本 結構。

l 將變數、構面或樣本加以分類。

圖 3 研究流程圖

結論與建議 文獻探討

— 資訊安全

— 理論探討

— 多準則評估方法

研究模式與方法

— 資訊安全管理理論

— 問卷設計與調查

— 統計分析

— 名目群組技術

研究結果

— 信度分析

— 效度分析

— 因素分析

— 評估準則層級結構

名目群組技術

名目群組技術(Nominal Group Technique, NGT)

係融合腦力激盪(Brainstorming)、腦力書寫(Brain writing)及投票技術( Voting Technique)的一種匯集 群體意見的方法,此方法可運用在匯集意見(Idea Generating)、問題規劃(Problem Planning)、探究結 果(Solution Exploration)及決定權重(Priority Setting)

(David & Rivett, 1978;謝玲芬,1989)。在運用 NGT 匯集意見的過程中,以層級結構來思考,並使用「詳 述化」(Specification)、「手段 -目的」(Means-Ends)、

「 包 括 性 」( Comprehensive )、「 可 衡 量 性 」

(Measurable)、「重要性試驗」(Test of Importance)等,

作為討論與檢視的指導原則與方法(葉牧青,1989)。

資料分析與研究結果

影響資訊安全因素分析

信度分析信度(Reliability)係指衡量結果的可靠性,即測量工具 在測量某持久性特質可維持一致性(Consistency)或穩定 性(Stability),也就是研究者對於相同或相似的現象進行 不同的測量,其所得的結果一致的程度(張紹勳,2000)。 本 研 究 係 以 SPSS 進 行 問 卷 整 體 信 度 分 析 , 利 用 Cronbach’s α係數檢定法,分析問卷整體之信度。分析結 果整體信度之 Cronbach’s α值為 0.9881,且所有變數之 信度均在 0.9 以上,具有頗高之可靠性。

效度分析

效度(Validity)係指衡量工具能夠測得所欲衡量的特 質及功能的程度。內容效度(Content Validity)是指衡 量工具「內容的適切性」,及衡量工具是否涵蓋所要衡 量的構念,其衡量工具的內容愈能代表研究主題,則其 內容效度愈大(張紹勳,2000)。本研究量表係依據 ISO/IEC 17799(2000)(BS7799-1)、BS7799-2(1999)、

行政院資通安全訪視表、行政院及所屬各機關資訊安全 管理規範及資訊安全文獻等資料,初擬資訊安全影響因 素,再採用名目群組技術(Nominal Group Technique , NGT),邀請學者專家集思廣益,匯集意見,經修正整 理後,發展成問卷,並經前測的步驟,再據予修正其內 容,使問卷更為周延,因此,本研究之問卷具有相當高

的內容效度,問卷調查結果經過因素分析之後,又進行 一次 NGT 的程序,使評估準則與層級結構的內容,更 具周延性與獨立性,故整體而言,其內容效度頗高。

進行因素分析 1. 適合性檢定

因素分析的目的在於以較少的因子來代表較多的變 數,所以在進行因素分析之前,先確定各變數觀察值間 具有共同變異的存在,如此才值得進行後續的因素分析

(黃俊英,2000)。因此,本研究先進行適合性檢定,

採用巴氏球形檢定( Bartlett's Test of Sphericity),p 值小 於顯著水準時,即可進行後續的因子分析。

此 外 , 另 使 用 KMO 係 數 (Kaiser Meyer Olkin Coefficient)來衡量每一個變數是否具有抽樣上的適當 性,若 KMO 係數大於 0.9 則為「奇異」的(Marvelous); 0.8 至 0.89 為「值得稱讚」的( Meritorious);0.7 至 0.79 為「中等」(Middling);0.6 至 0.69 為「普通」的

(Mediocre);0.5 至 0.59 為「可憐」的(Miserable);

小於 0.5 則為「不可接受」(Unacceptable)的水準(Kaiser

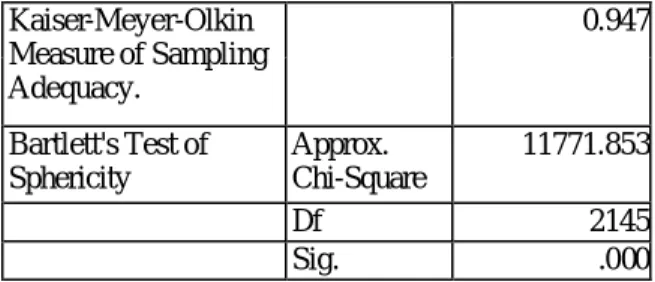

& Rice , 1974)。經檢定結果,KMO 係數為 0.947,超過 0.6 通常被認為係好的因素求解(Tabachnick & Fidell , 1989),且 Bartelett’s Test P 值為 0,小於顯著水準 0.05,

表示應可進行因素分析,如表 3 所示。

表 3 KMO and Bartlett's Test Kaiser-Meyer-Olkin Measure of Sampling Adequacy.

0.947

Bartlett's Test of Sphericity

Approx.

Chi-Square

11771.853

Df 2145

Sig. .000

2. 因素模式與因素選取

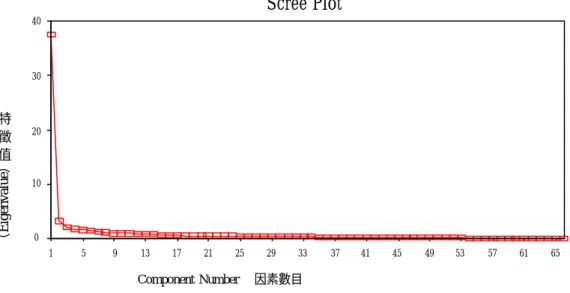

本 研 究 之 因 素 分 析 係 採 主 成 分 分 析 法 ( Principal Component Analysis )來萃取相關因素。其因素的選 取,如根據陡坡圖(Scree Plot),似較不易選取適當 的因素數目,故本研究再依據 Kaiser(1958)的選取準 則,將特徵值(Eigenvalue)大於 1 的因素,選取為 因素個數,而以選取 8 個因素較為適當,累積解釋變 異量為 75.194%。而各因素的特徵值解釋變異量與累 積變異量等,如圖 4 及表 4 所示。

表 4 整體解釋的變異量─未轉軸前 因素構面

編號

特徵值

(Eigenvalue)

解釋變異量 (%)

累積變異量 (%)

1 37.530 56.863 56.863 2 3.235 4.901 61.765 3 2.017 3.056 64.821 4 1.625 2.462 67.284 5 1.551 2.351 69.634 6 1.420 2.151 71.786 7 1.171 1.774 73.560 8 1.079 1.634 75.194

3. 因素轉軸

為使共同因素的解釋與命名更為方便,必須旋轉因 素軸,以使各個因素的意義可以顯得比較清晰明顯。

本 研 究 採 用 SPSS 的 Kaiser 正 規 化 最 大 變 量 法

(Varimax with Kaiser Normalization )進行轉軸。

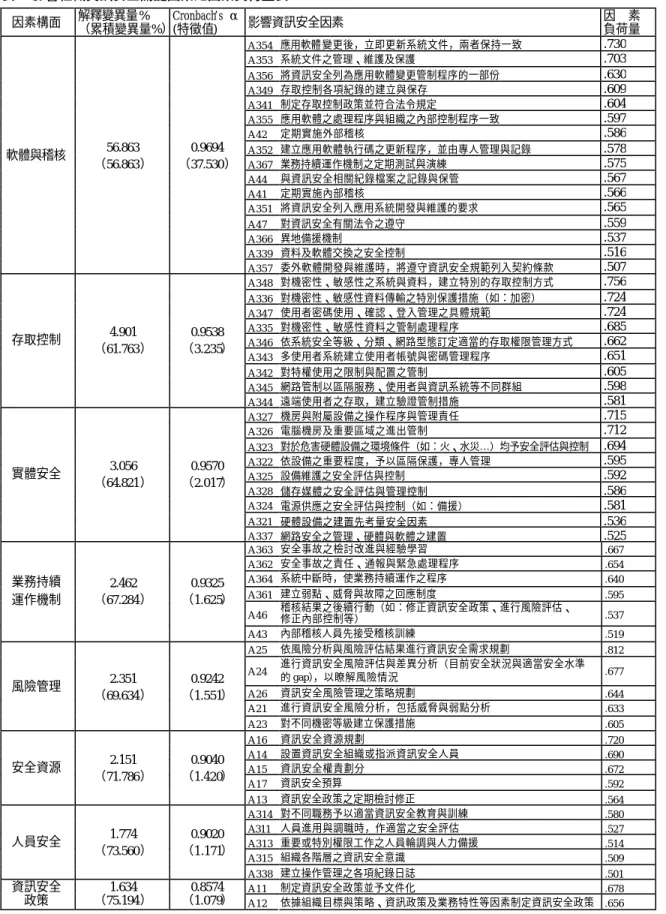

因素之命名與信度分析(Reliability)

對於任何影響資訊安全因素,其因子負荷量小於 0.5 者,先予以刪除(Hair 等,1995),經刪除 A331、

A333 、A334 、A332 、A45 、A22 、A365 、A18 、A312 等 9 個,使得影響資訊安全因素共 57 個,對因素構 面再分析其信度,Cronbach’s α均在 0.8 以上,如表 五所示,對探索性研究而言,大於 0.8 可謂信度頗佳

(Nunnally, 1978)。本研究就萃取之 8 個因素構面,

予以因素構面之命名,其所含之影響資訊安全因素變 數如表 5 所示。

表 5 各因素構面信度

編號 因素構面 Cronbach’s a 1 軟體與稽核 0.9694 2 存取控制 0.9538 3 實體安全 0.9570 4 業務持續運作機制 0.9325 5 風險管理 0.9242 6 安全資源 0.9040 7 人員安全 0.9020 8 資訊安全政策 0.8574

因素分析結果

將因素分析所得相關資料整理如表 6 所示。

Scree Plot

Component Number 因素數目

65 61 57 53 49 45 41 37 33 29 25 21 17 13 9 5 1 40

30

20

10

0

特 徵 值

(Eigenvalue)

圖 4 因素陡坡圖(Scree Plot)

表 6 影響組織資訊安全關鍵因素之因素負荷量表 因素構面 解釋變異量%

(累積變異量%)

Cronbach’s α

(特徵值) 影響資訊安全因素 因 素

負荷量 A354 應用軟體 變更後,立即更新系統文件,兩者保持一致 .730

A353 系統文件之管理、維護及保護 .703

A356 將資訊安全列為應用軟體變更管制程序的一部份 .630

A349 存取控制各項紀錄的建立與保存 .609

A341 制定存取控制政策並符合法令規定 .604

A355 應用軟體之處理程序與組織之內部控制程序一致 .597

A42 定期實施外部稽核 .586

A352 建立應用軟體執行碼之更新程序,並由專人管理與記錄 .578

A367 業務持續運作機制之定期測試與演練 .575

A44 與資訊安全相關紀錄檔案之記錄與保管 .567

A41 定期實施內部稽核 .566

A351 將資訊安全列入應用系統開發與維護的要求 .565

A47 對資訊安全有關法令之遵守 .559

A366 異地備援機制 .537

A339 資料及軟體交換之安全控制 .516

軟體與稽核 56.863

(56.863)

0.9694

(37.530)

A357 委外軟體開發與維護時,將遵守資訊安全規範列入契約條款 .507 A348 對機密性、敏感性之系統與資料,建立特別的存取控制方式 .756 A336 對機密性、敏感性資料傳輸之特別保護措施(如:加密) .724 A347 使用者密碼使用、確認、登入管理之具體規範 .724

A335 對機密性、敏感性資料之管制處理程序 .685

A346 依系統安全等級、分類、網路型態訂定適當的存取權限管理方式 .662 A343 多使用者系統建立使用者帳號與密碼管理程序 .651

A342 對特權使用之限制與配置之管制 .605

A345 網路管制以區隔服務、使用者與資訊系統等不同群組 .598 存取控制 4.901

(61.763)

0.9538

(3.235)

A344 遠端使用者之存取,建立驗證管制措施 .581

A327 機房與附屬設備之操作程序與管理責任 .715

A326 電腦機房及重要區域之進出管制 .712

A323 對於危害硬體設備之環境條件(如:火、水災… )均予安全評估與控制 .694 A322 依設備之重要程度,予以區隔保護,專人管理 .595

A325 設備維護之安全評估與控制 .592

A328 儲存媒體之安全評估與管理控制 .586

A324 電源供應之安全評估與控制(如:備援) .581

A321 硬體設備之建置先考量安全因素 .536

實體安全 3.056

(64.821)

0.9570

(2.017)

A337 網路安全之管理、硬體與軟體之建置 .525

A363 安全事故之檢討改進與經驗學習 .667

A362 安全事故之責任、通報與緊急處理程序 .654

A364 系統中斷時,使業務持續運作之程序 .640

A361 建立弱點、威脅與故障之回應制度 .595

A46 稽核結果之後續行動(如:修正資訊安全政策、進行風險評估、

修正內部控制等) .537

業務持續 運作機制

2.462

(67.284)

0.9325

(1.625)

A43 內部稽核人員先接受稽核訓練 .519

A25 依風險分析與風險評估結果進行資訊安全需求規劃 .812 A24 進行資訊安全風險評估與差異分析(目前安全狀況與適當安全水準

的 gap),以瞭解風險情況 .677

A26 資訊安全風險管理之策略規劃 .644

A21 進行資訊安全風險分析,包括威脅與弱點分析 .633 風險管理 2.351

(69.634)

0.9242

(1.551)

A23 對不同機密等級建立保護措施 .605

A16 資訊安全資源規劃 .720

A14 設置資訊安全組織或指派資訊安全人員 .690

A15 資訊安全權責劃分 .672

A17 資訊安全預算 .592

安全資源 2.151

(71.786)

0.9040

(1.420)

A13 資訊安全政策之定期檢討修正 .564

A314 對不同職務予以適當資訊安全教育與訓練 .580 A311 人員進用與調職時,作適當之安全評估 .527 A313 重要或特別權限工作之人員輪調與人力備援 .514

A315 組織各階層之資訊安全意識 .509

人員安全 1.774

(73.560)

0.9020

(1.171)

A338 建立操作管理之各項紀錄日誌 .501

A11 制定資訊安全政策並予文件化 .678

資訊安全 政策

1.634

(75.194)

0.8574

(1.079) A12 依據組織目標與策略、資訊政策及業務特性等因素制定資訊安全政策 .656

分析與討論

本研究以資訊安全管理「整合系統理論」(Integrated System Theory)之四個資訊安全管理活動為基礎,經整 理資訊安全有關文獻,以階層式展開,提出資訊安全影 響因素 66 項,其架構如圖 2 所示,包括:安全政策與 組織、風險管理、內部控制、安全稽核,其中內部控制 又可分為:人員安全、實體安全、系統與網路安全、存 取控制、系統開發與維護、業務持續運作管理等,底層 全部共九個部分,經進行因素分析後,萃取八個因素構 面,命名為:軟體與稽核、存取控制、實體安全、業務 持續運作機制、風險管理、安全資源、人員安全、資訊 安全政策等。其因素構面與「整合系統理論」所發展之 影響資訊安全因素架構兩者對照如表 7 所示。

表 7 因素構面與影響資訊安全因素架構對照表

因素構面 影響資訊安全因素架構

軟體與稽核 系統開發與維護

資訊稽核

存取控制 存取控制

實體安全 實體安全

業務持續運作機制 業務持續運作管理

風險管理 風險管理

安全資源

人員安全 人員安全

資訊安全政策 資訊安全政策與組織 系統與網路安全

因素構面與影響資訊安全因素架構之比較與分析:

一、 因素分析結果,其因素構面較原影響資訊安全因 素架構多出資訊「安全資源」,顯示組織已意識 到,任何資訊安全的規劃與執行,資訊安全產品 或工具的使用,無一不需要投入充份的資訊安全 資源。其資訊安全資源包括:資訊安全組織的設 置、資訊安全人員的指派、資訊安全經費的籌 措,並輔以資源規劃,藉資訊安全政策之定期檢 討修正,來達成資源的有效運用。本研究亦足以 顯示組織對資訊安全資源的重視,對於資訊主管

(Chief Information Officer, CIO)而言,其對安 全資源體驗尤深。從另一角度來看,資訊安全已 從產品或技術觀點,漸漸轉變到管理觀點或策略 觀點。

二、 因 素 構 面 較 原 影 響 資 訊 安 全 因 素 架 構 則 減 少

「系統與網路安全」,原「系統與網路安全」,其中 變數「資訊設備與系統環境之操作與變更程序」、

「軟體開發與正式作業不使用同一個伺服器與 資料庫」、「將資訊安全應遵守之規定,納入委外 合約條款」及「對病毒、惡意軟體入侵的預防、

偵測與處理」等,由於因子負荷量小於 0.5 而予 以刪除。其中「對機密性、敏感性資料之管制處 理程序」與「對機密性、敏感性資料傳輸之特別 保護措施」則歸入「存取控制」因素構面。另

「網路安全之管理、硬體與軟體之建置」歸入

「實體安全」因素構面;「建立操作管理之各項 紀錄日誌」歸入「人員安全」因素構面;而「資 料及軟體交換之安全控制」則歸入「軟體與稽核」

構面,致「系統與網路安全」未能單獨成為一 個因素構面,顯示「系統與網路」較傾向操作、

產品、技術等特性之安全變數,由傾向策略與管 理特性的安全因素構面來表現。

三、 無論是對「資訊安全資源」的重視或傾向於操 作、產品、技術等特性的變數,由傾向策略與管 理特性的安全因素構面來表現,都有可能係由於 本研究調查對象多數為 CIO 有關,若調查對象 多 數 為 資 訊 技 術 人 員 , 而 其 結 果 可 能 有 所 不 同,值得作為後續研究的題材。

本研究經萃取因素構面,以「整合系統理論」為基 礎,經修正後,建構為「影響資訊安全關鍵因素架構」, 其第一層構面為:資訊安全政策與資源、風險管理、

內部控制、軟體與稽核等;其中內部控制之第二層構 面為:人員安全、實體安全、存取控制、業務持續運 作機制等;其變數共 57 項,如圖 5 所示。

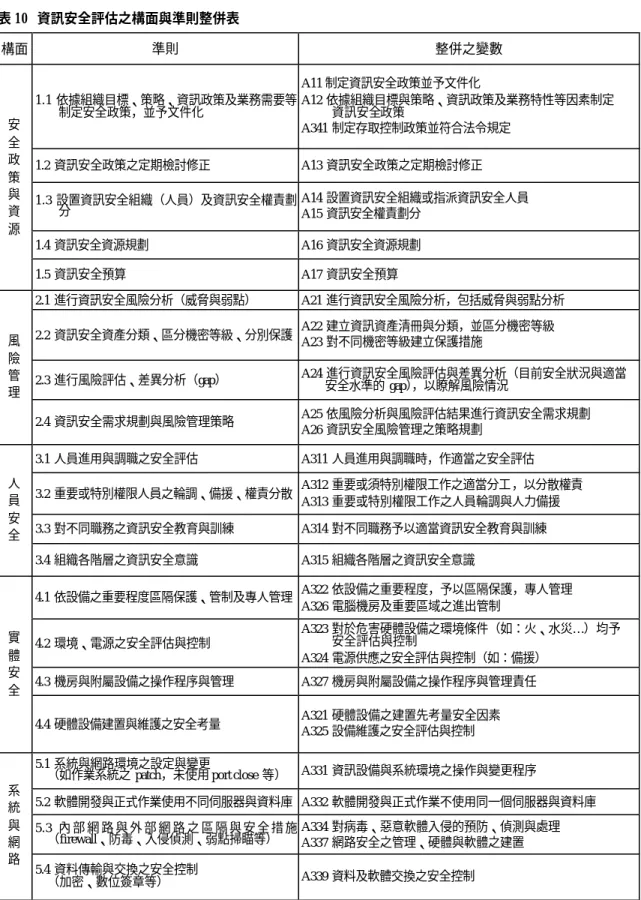

資訊安全評估準則之層級結構

依據因素分析的結果所建立之「影響資訊安全關鍵 因 素 架 構 」 及 其 變 數 , 經 再 進 行 名 目 群 組 技 術

(NGT),其過程與結果如下:

構面部分

1. 「軟體與稽核」構面所包含的變數太多,不利 於 AHP 的分析,而且「軟體管理」與「資訊稽 核」兩類的變數混雜在同一構面中,有違構面 內之變數屬性相近的原則。經再以因素分析萃 取為兩個因素構面,使其構面內所包含變數減 少,分別以「軟體管理」與「資訊稽核」命名。

2. 「安全政策」與「安全資源」兩構面關係密切,

且性質相近,經 NGT 程序,將專家之意見匯集,

認為合併為「安全政策與資源」構面較為適宜。

3. 在因素分析中,「系統與網路安全」未能單獨成為 一個因素構面的原因,係部分變數之因子負荷量 小於 0.5 而予以刪除,另一部分變數分別被歸入

「存取控制」、「實體安全」、「人員安全」或「軟 體與稽核」等因素構面,但各個變數之重要性平 均遠高於中間尺度的 4(表 8 所示),顯見變數具

有相當高的重要性,而一個好的評估準則是不應 有任何重要的評估項目被遺漏(施穎偉,2000;

Rackham & Richard, 1995)。經 NGT 程序,將專家 之意見匯集,認仍以「系統與網路」單獨為一個 構面,較能符合當前所謂「資通安全」之主流價 值及組織資訊安全之實際需要。

4. 就資訊安全管理「整合系統理論」而言,其評 估準則層級結構,有關構面部分係採兩層次表 達,較能符合理論架構與思考模式,唯配合 AHP 分析之需要,及避免構面一部分只有一層級,

另一部卻是兩層級的不平衡現象,致使兩層級 構面的部分在相對權重評估時,其權重將低估 而失真,因此,而簡化階層體系,不致造成過 於複雜,經 NGT 程序,匯集專家意見,認為構 面可採取單一層級,唯之後在權重結構的表達 或理論的解釋時,仍宜照「整合系統理論」之 架構解釋較佳。

表 8 系統與網路安全各變數因子分析結果

編號 變 數 重要性

平均數

Cronbach’s

α 因素分析結果 A331 資訊設備與系統環境之操作與變更程序 5.66 .9878 因子負符量小於 0.5 刪除 A332 軟體開發與正式作業不使用同一個伺服器與資料庫 5.76 .9880 因子負符量小於 0.5 刪除 A333 將資訊安全應遵守規定納入委外合約條款 5.88 .9879 因子負符量小於 0.5 刪除 A334 對病毒、惡意軟體入侵的預防、偵測與處理 6.10 .9879 因子負符量小於 0.5 刪除 A335 對機密性、敏感性資料之管制處理程序 6.05 .9879 歸入存取控制構面 A336 對機密性、敏感性資料傳輸之特別保護措施(如:加密) 6.04 .9880 歸入存取控制構面 A337 網路安全之管理、硬體與軟體之建置 5.91 .9878 歸入實體安全構面 A338 建立操作管理之各項紀錄日誌 5.62 .9879 歸入人員安全構面 A339 資料及軟體交換之安全控制 5.75 .9878 歸入軟體管理構面

風險管理 內部控制 軟體與稽核

資訊安全

安全政策 安全資源 人員安全 實體安全 存取控制 業務持續

運作機制 安全政策與資源

圖 5 影響資訊安全關鍵因素架構

準則部分

1. 本研究因素分析時,雖各個變數的 Cronbach’s α均 在 0.9 以上,且其評價均在中間尺度 4 以上,但由於 因素分析過程中,部分變數因為因子負荷量過於分 散,未能集中於特定的因素構面,致其最高的因子 負荷量低 0.5,而刪除 9 個變數,雖可達到簡化變數 的目的,但也可能因此而刪掉重要性高的變數。該 9 個量變數之 Cronbach’s α均高於 0.98,各變數評價 重要性均在 5.28 以上,且各變數全部重要性平均數 為 5.79,顯示該等變數之重要性頗高(如表 9 所示), 若予以刪除顯不合理,因此,經 NGT 程序,匯集專家 意見,認為不宜刪除,可在建構評估準則的過程中以合 併、整併的方式,使各個準則更符合周延性、獨立性的 要求,並提高本研究的內容效度(葉牧青,1989)。 2. 每一構面之準則的數目,依 Saaty 的研究指出:因成

對比較次數為 nC2, n 為準則數目,當 n >7,人腦在

評比思考過程中,容易產生錯亂及不一致的情形,

因此儘可能使 n=7,最多以不超過 9 個為限,使得較 易進行有效的成對比較,並獲得較佳的一致性;且 準則之間最好具有獨立性(Miller, 1956;葉牧青,

1989;刀根薰,1993;Green & Wind, 1973)。基於此,

本研究考量因素分析之各個變數之 Cronbach’s α均 在 0.98 以上,評估重要性亦均在 5.0 以上,顯示各 個變數的重要性極高,但考量 AHP 分析之成對比較 次數的限制,且不能遺漏任何重要的評估準則之多 重考量下(Rackham & Richard, 1995),故不直接將 因素分析結果建構為評估準則層級結構,而採取整 併而不刪除的策略,因此再進行 NGT 程序,匯集專 家意見,進行「變數」之合併或整合,成為「評估 準則」,使準則更具周延性與獨立性,亦可提高本研 究之內容效度(刀根薰,1993)。其準則之合併、整 合情形如表 10 所示。

表 9 因素分析過程被刪除的變數

編號 變數 重要性平均數 因素負荷量 Cronbach’s α

A331 資訊設備與系統環境之操作與變更程序 5.66 .493 .9878 A333 將資訊安全應遵守之規定,納入委外合約條款 5.88 .421 .9879 A334 對病毒、惡意軟體入侵的預防、偵測與處理 6.10 (4) .445 .9879 A332 軟體開發與正式作業不使用同一個伺服器與資料庫 5.76 .466 .9880

A45 稽核結果之獎懲 5.28 (-1) .460 .9880

A22 建立資訊資產清冊與分類,並區分機密等級 5.68 .482 .9879

A365 軟體與資料之備份 6.22 (1) .465 .9880

A18 對違反資訊安全規定之處置 5.71 .462 .9879

A312 重要或須特別權限工作之適當分工,以分散權責 5.84 .431 .9878 註:1.( )內正數代表平均數最高名次,負數代表平均數最低名次

2.表列各變數全部重要性平均數為 5.79

表 10 資訊安全評估之構面與準則整併表

構面 準則 整併之變數

1.1 依據組織目標、策略、資訊政策及業務需要等 制定安全政策,並予文件化

A11 制定資訊安全政策並予文件化

A12 依據組織目標與策略、資訊政策及業務特性等因素制定 資訊安全政策

A341 制定存取控制政策並符合法令規定

1.2 資訊安全政策之定期檢討修正 A13 資訊安全政策之定期檢討修正

1.3 設置資訊安全組織(人員)及資訊安全權責劃 分

A14 設置資訊安全組織或指派資訊安全人員 A15 資訊安全權責劃分

1.4 資訊安全資源規劃 A16 資訊安全資源規劃

安 全 政 策 與 資 源

1.5 資訊安全預算 A17 資訊安全預算

2.1 進行資訊安全風險分析(威脅與弱點) A21 進行資訊安全風險分析,包括威脅與弱點分析

2.2 資訊安全資產分類、區分機密等級、分別保護 A22 建立資訊資產清冊與分類,並區分機密等級 A23 對不同機密等級建立保護措施

2.3 進行風險評估、差異分析(gap) A24 進行資訊安全風險評估與差異分析(目前安全狀況與適當 安全水準的 gap),以瞭解風險情況

風 險 管 理

2.4 資訊安全需求規劃與風險管理策略 A25 依風險分析與風險評估結果進行資訊安全需求規劃 A26 資訊安全風險管理之策略規劃

3.1 人員進用與調職之安全評估 A311 人員進用與調職時,作適當之安全評估

3.2 重要或特別權限人員之輪調、備援、權責分散 A312 重要或須特別權限工作之適當分工,以分散權責 A313 重要或特別權限工作之人員輪調與人力備援 3.3 對不同職務之資訊安全教育與訓練 A314 對不同職務予以適當資訊安全教育與訓練 人

員 安 全

3.4 組織各階層之資訊安全意識 A315 組織各階層之資訊安全意識

4.1 依設備之重要程度區隔保護、管制及專人管理 A322 依設備之重要程度,予以區隔保護,專人管理 A326 電腦機房及重要區域之進出管制

4.2 環境、電源之安全評估與控制

A323 對於危害硬體設備之環境條件(如:火、水災… )均予 安全評估與控制

A324 電源供應之安全評估與控制(如:備援)

4.3 機房與附屬設備之操作程序與管理 A327 機房與附屬設備之操作程序與管理責任 實

體 安 全

4.4 硬體設備建置與維護之安全考量 A321 硬體設備之建置先考量安全因素 A325 設備維護之安全評估與控制 5.1 系統與網路環境之設定與變更

(如作業系統之 patch,未使用 port close 等) A331 資訊設備與系統環境之操作與變更程序

5.2 軟體開發與正式作業使用不同伺服器與資料庫 A332 軟體開發與正式作業不使用同一個伺服器與資料庫 5.3 內 部 網 路 與 外 部 網 路 之 區 隔 與 安 全 措 施

(firewall、防毒、入侵偵測、弱點掃瞄等) A334 對病毒、惡意軟體入侵的預防、偵測與處理 A337 網路安全之管理、硬體與軟體之建置 系

統 與 網

路 5.4 資料傳輸與交換之安全控制

(加密、數位簽章等) A339 資料及軟體交換之安全控制