科技部補助專題研究計畫報告

具高安全性且低耗能之物聯網晶片電路及系統之分析、設計及 實作-子計畫四:低耗能之物聯網網路安全防護系統研究(2/2)

報 告 類 別 : 成果報告 計 畫 類 別 : 整合型計畫

計 畫 編 號 : MOST 108-2218-E-006-015- 執 行 期 間 : 108年05月01日至109年04月30日 執 行 單 位 : 國立成功大學電機工程學系(所)

計 畫 主 持 人 : 林輝堂

計畫參與人員: 碩士班研究生-兼任助理:李依潔 碩士班研究生-兼任助理:侯昱志 碩士班研究生-兼任助理:羅世杰 碩士班研究生-兼任助理:莊偉立 碩士班研究生-兼任助理:韋傑強 碩士班研究生-兼任助理:周家池 碩士班研究生-兼任助理:賴逸翔 碩士班研究生-兼任助理:粱元議 碩士班研究生-兼任助理:吳建緯 碩士班研究生-兼任助理:鄒肇安

本研究具有政策應用參考價值:■否 □是,建議提供機關

(勾選「是」者,請列舉建議可提供施政參考之業務主管機關)

本研究具影響公共利益之重大發現:□否 □是

中 華 民 國 109 年 07 月 31 日

中 文 摘 要 : 物聯網帶給人們生活的便利,同時也帶來資安威脅。由於物聯網設 備配備有限的運算資源與能源,大多數都沒有加密通信傳輸,以及 缺乏嚴謹身份驗證,導致攻擊者可輕易的加入網路中,並且對於訊 息進行竊聽竄改並發起惡意攻擊,造成重大的資安危害。因此,如 何在物聯網中同時達成安全防護與能源節省的兩項目標,是目前亟 待解決的問題。

本研究基於設備的物理不可仿製功能(Physical Unclonable Function, PUF)以及可信任的第三方(Trust Third Party,

TTP),設計一套低耗能及低運算的雙向身份驗證及喚醒機制,讓物 聯網設備用較低計算量和耗能進行身份驗證,避免設備隨意加入物 聯網,並且在完成驗證後,雙方建立彼此傳輸所使用的加密金鑰

,以提供訊息傳遞的安全防護。對於疑似盜用金鑰的設備,提供一 套可疑設備的身分驗證機制,讓管理端點可以辨別惡意設備和受害 設備。另外,透過一次性喚醒碼的機制,在每次完成資料的傳輸後

,雙方會透過特殊加密方式產生新的喚醒碼,便可抵禦能源消耗攻 擊,並基於強化學習設計一套創新的媒體存取控制協定,以提高傳 輸效能。最後設計一套安全的韌體更新機制,可以避免在設備進行 韌體更新時,被惡意製造商植入惡意的韌體,成為攻擊者所控制的 設備。

中 文 關 鍵 詞 : 物聯網,身分認證,喚醒接收機,媒體存取控制協定,物理不可仿 造特性。

英 文 摘 要 : Internet of Things (IoT) has significantly enhanced people’s daily life, but it comes with the price of security threats. IoT devices are vulnerable to security threats because they are equipped with limited resource and energy, conduct unencrypted communication, and do not

enforce rigorous identification (ID) authentication.

Therefore, figuring out how to provide security protection while minimizing energy consumption at the same time is a critical issue for the success of IoT. The goal of this project is to develop a network security defense scheme for IoT.

In this study, we design a two-way authentication and wake- up scheme with low energy consumption and low computation requirements based on physical unclonable function (PUF) and trusted third party (TTP). The authentication and wake- up scheme can prevent IoT from the malicious devices

joining the network. After authentication, the two parties can establish the session key to provide the communication security. Besides that, we design a scheme to detect the impersonation attack, which lets the management node detect the victim device and the malicious device to conduct

further countermeasures. In addition, through the one-time wake-up code mechanism, the two parties will generate a new wake-up code through a special encryption method to resist energy depletion attacks after each data transmission is

completed. We also conduct reinforcement learning to design an innovative media access control protocol to improve the transmission efficiency. Finally, we design a secure

firmware update scheme for IoT to prevent the devices from malicious firmware injection.

英 文 關 鍵 詞 : Internet of things, identity authentication, wake-up radio, media access control protocol, PUF.

科技部補助專題研究計畫成果報告

(□期中進度報告/■期末報告)

具高安全性且低耗能之物聯網晶片電路及系統之分析、設計及實作- 低耗能之物聯網網路安全防護系統研究(1/2)

計畫類別:□個別型計畫 ■整合型計畫

計畫編號:MOST 107-2218-E-006-029-

執行期間: 2018 年 5 月 1 日至 2020 年 4 月 30 日 執行機構及系所:國立成功大學電機工程學系(所)

計畫主持人:林輝堂 共同主持人:

計畫參與人員:李依潔、侯昱志、羅世杰、韋傑強、莊偉立、周家池

本計畫除繳交成果報告外,另含下列出國報告,共 _0_ 份:

□執行國際合作與移地研究心得報告

□出席國際學術會議心得報告

□出國參訪及考察心得報告

中 華 民 國 109 年 7 月 31 日

目錄

摘要... II

Abstract ... III

前言... 1

研究目的... 2

文獻探討... 2

設備身分驗證 ... 2

設備喚醒機制 ... 錯誤! 尚未定義書籤。 媒體存取控制協定 ... 3

研究方法... 4

協議(一): 新設備加入網路之雙向身份認證協議 ... 4

協議(二): 密碼與喚醒碼更新協議 ... 5

協議(三): 韌體更新之身分驗證協議 ... 6

協議(四): 設備之再次驗證身份協議 ... 7

協議(五): 群喚醒碼建立協議 ... 8

協議(六): 創新媒體存取控制協定 ... 9

結果與討論 ... 10

目前成果... 10

與其他子計畫合作進度 ... 13

結論... 14

參考文獻... 14

科技部補助專題研究計畫成果自評表 ... 16

科技部補助計畫衍生研發成果推廣資料表 ... 17

摘要

物聯網帶給人們生活的便利,同時也帶來資安威脅。由於物聯網設備配備有限的運算資源與能源,

大多數都沒有加密通信傳輸,以及缺乏嚴謹身份驗證,導致攻擊者可輕易的加入網路中,並且對於訊 息進行竊聽竄改並發起惡意攻擊,造成重大的資安危害。因此,如何在物聯網中同時達成安全防護與 能源節省的兩項目標,是目前亟待解決的問題。

本研究基於設備的物理不可仿製功能(Physical Unclonable Function, PUF)以及可信任的第三方(Trust Third Party, TTP),設計一套低耗能及低運算的雙向身份驗證及喚醒機制,讓物聯網設備用較低計算量 和耗能進行身份驗證,避免設備隨意加入物聯網,並且在完成驗證後,雙方建立彼此傳輸所使用的加 密金鑰,以提供訊息傳遞的安全防護。對於疑似盜用金鑰的設備,提供一套可疑設備的身分驗證機制,

讓管理端點可以辨別惡意設備和受害設備。另外,透過一次性喚醒碼的機制,在每次完成資料的傳輸 後,雙方會透過特殊加密方式產生新的喚醒碼,便可抵禦能源消耗攻擊,並基於強化學習設計一套創 新的媒體存取控制協定,以提高傳輸效能。最後設計一套安全的韌體更新機制,可以避免在設備進行 韌體更新時,被惡意製造商植入惡意的韌體,成為攻擊者所控制的設備。

關鍵詞:物聯網,身分認證,喚醒接收機,媒體存取控制協定,物理不可仿造特性。

Abstract

Internet of Things (IoT) has significantly enhanced people’s daily life, but it comes with the price of security threats. IoT devices are vulnerable to security threats because they are equipped with limited resource and energy, conduct unencrypted communication, and do not enforce rigorous identification (ID) authentication.

Therefore, figuring out how to provide security protection while minimizing energy consumption at the same time is a critical issue for the success of IoT. The goal of this project is to develop a network security defense scheme for IoT.

In this study, we design a two-way authentication and wake-up scheme with low energy consumption and low computation requirements based on physical unclonable function (PUF) and trusted third party (TTP). The authentication and wake-up scheme can prevent IoT from the malicious devices joining the network. After authentication, the two parties can establish the session key to provide the communication security. Besides that, we design a scheme to detect the impersonation attack, which lets the management node detect the victim device and the malicious device to conduct further countermeasures. In addition, through the one-time wake-up code mechanism, the two parties will generate a new wake-up code through a special encryption method to resist energy depletion attacks after each data transmission is completed. We also conduct reinforcement learning to design an innovative media access control protocol to improve the transmission efficiency. Finally, we design a secure firmware update scheme for IoT to prevent the devices from malicious firmware injection.

Keywords: Internet of things, identity authentication, wake-up radio, media access control protocol, PUF.

前言

近年來,物聯網的出現增加人們生活上的便利,擁有即時性、低成本與高度可用性等操作優勢,明 顯地改變使用者的生活習慣 [1]-[5]。根據著名顧問公司 Gartner 對於物聯網的分析報告 [11],在 2016 年全球約有60 億以上的物聯網設備 (如智慧型穿戴裝置、智能汽車、智慧家電等),相較於 2015 年成 長了30%,報告更指出在 2020 年時全球會擁有 200 億以上的物聯網設備,形成真正的「萬物聯網」,

如此高幅度的成長,代表著未來人們日常生活與物聯網勢必密不可分。但是對於物聯網服務的過度依 賴,卻容易使人輕忽其背後許多資訊安全層面的問題,各種具有商業性或隱私性的資訊,透過物聯網 設備在網際網路上不斷地傳遞交換,這些敏感資訊將誘使網路犯罪者進行攻擊與竊取,使得一般大眾 曝露在網路資安的危險中。

在 [6][7][8][9] 指出,不斷升高的網路攻擊層級以及層出不窮的資訊竊取等資安事件,背後的潛在 因素之一便是物聯網。多數物聯網設備往往因為產品需要具備輕巧便於攜帶的特性 (如穿戴型設備),

因此在產品上無法配置具有高運算效能的處理器以及高容量的記憶體與儲存空間,此類設備由於效能 上的限制侷限了資安防護的能量,以致於廠商對於物聯網產品在設計的過程當中,多數忽略了安全層 面的問題,並且在設備遭遇異常時也缺乏必要的回應機制。在 [10] 也指出,物聯網設備目前最大的問 題在於,未加密通信傳輸以及缺乏嚴謹的身份認證。導致攻擊者利用簡單的資安漏洞便可以輕易的入 侵設備並獲得設備控制權,進而取得設備中的個人隱私資料,並且將淪陷設備進一步利用於殭屍網路 攻擊 (Botnet)、分散式阻斷服務攻擊 (Distributed Denial of Service,DDoS)、進階持續性滲透攻擊 (Advanced Persistent Threat,APT) 等惡意攻擊行為。因此,相較於傳統網路,目前物聯網環境相對處 於一個風險更高的環境中,如何針對物聯網提供一完整可靠的資訊安全防護系統,已成為網路安全防 護亟需解決的議題之一。

針對物聯網的資安風險,現今物聯網廠商開始從設備本身著手,思考如何提高資訊安全防護。物 聯網設備中常使用的元件如靜態隨機存取記憶體(SRAM)或是未來的新型的可變電阻式記憶體(RRAM) 以及類比數位轉換器(AD-DC converter)等,在製造時會伴隨著隨機不受控制且細微的變化,故此特性 也造就了獨一無二的元件,亦可稱此特性為設備的「生命測量特徵」,類似人類的指紋或視網膜,此特 徵稱為物理不可仿製功能(Physical Unclonable Function, PUF)[12]。因此,PUF 可以視為一種代表物聯 網設備獨一無二的身分,此身分特徵可以運用在金鑰製作亦或是做為身分驗證,由於此特徵是由硬體 本身所產生的,因此可避免身份被複製偽造,能夠提供良好的身份證認機制,提升整體物聯網的安全。

由於多數微型化或是穿戴式物聯網設備透過電池供電,因此最近的相關研究搭配喚醒無線電 (Wake-Up Radio) 的技術來延長設備電池使用壽命,但攻擊者亦可透過竊聽喚醒碼進行能源消耗攻擊

(Power Exhausting Attack)不斷喚醒設備,進而導致設備能源耗盡而中斷服務,因此安全的喚醒設備 是一項不可忽視的議題。

此外在喚醒無線電的領域中,當傳輸過程發生碰撞或遺失,導致物聯網節點重傳喚醒碼,造成比 一般無線網路更嚴重的影響。目前已經有許多針對喚醒無線電所設計的媒體存取控制協定,只是其大 多成效不彰,無法有效的解決傳輸碰撞問題或是傳輸機會不公平導致飢餓的問題。

本研究旨在利用 PUF 設計一套適用於物聯網的低耗能、低運算的雙向身分驗證及喚醒機制與資訊 輸保密機制,並設計一套創新媒體存取控制協定,增加傳輸效能,讓物聯網設備用較低計算量和耗能 進行身份驗證,以提高物聯網中的安全性及傳輸效能。

研究目的

隨著物聯網設備使用日益普及,攻擊者已經將重心從過往針對網路連線層級的攻擊轉移到物聯網 端點設備上,因此目前物聯網設備的安全防護機制面臨嚴峻考驗,如何兼顧降低能源消耗並保護物聯 網的資訊安全是物聯網極為重要的議題。目前物聯網所面對的安全威脅與挑戰可以歸類為以下兩個面 向: (1)有限的運算、儲存空間和能源,(2)安全防護、傳輸效率與能源節省的衝突。

基於前述物聯網目前所面臨的挑戰,本計畫研究開發對應的安全防護機制,以提升物聯網網路安 全的防護。本計畫研究的目的是建構輕量的物聯網身分驗證與網路傳輸安全機制。更精確的,本計畫 首要目的是設計一套適用於物聯網的低計算量且低耗能的身分驗證與資訊傳輸保密機制。由於前述硬 體元件的物理不可仿製功能(PUF)具有獨特且不可仿製的特性,可以做為身分識別,本機制設計重點在 於結合運用物聯網設備的 PUF 和相對低運算量的對稱式加密機制,讓物聯網中的設備間可以在耗能 與計算量較低的情況下進行身分驗證。如此,當物聯網新增設備時,可以用較低耗能的方式進行身分 驗證,避免惡意設備任意加入物聯網中進而在內部發動攻擊。此外,我們也將基於物聯網設備配備先 進具有喚醒接收器的無線收發器的前提下,設計節能的媒體存取控制協定,以及設計安全的無線收發 器喚醒碼產生機制,僅允許擁有正確識別碼的發送端能傳送資料給接收端,使得物聯網設備能減少傳 輸延遲時間、提高傳輸效率、節省能源消耗、防範能源消耗攻擊並且提供網路傳輸安全防護。為了通 訊安全,本機制也將設計資訊傳輸加密機制和資訊驗證機制,避免資料傳輸過程中被駭客竊取,或是 資料被竄改,以防護網路傳輸安全。再者,我們提出安全的韌體更新機制,確保升級之韌體確實來自 可信任的發行者,避免被植入惡意軟體。最後,閘道器隨時可發起身份再驗證機制,確保設備能長久 維持安全通訊。

文獻探討

以下將說明關於我們的機制之相關研究的方法、使用方式,並探討這些機制之間的差異。

⚫ 設備身分驗證相關文獻

身分認證的定義是會藉由一定的手段來辨別另一方確實是所聲稱的用戶。這裡的手段叫做因子,在傳 統的身分認證中,我們可以將因子大致分為五類:1)知識因子:使用者知道的東西,例如,密碼或個人 識別碼。2)所有權因子:使用者擁有的東西, 例如,安全令牌或儲存在設備的金鑰。3)固有因子:使用者 與生俱來的生物特徵,例如:指紋、視網膜和簽名。4)位置因子: 使用者所處的位置,例如來源 IP 位址 或地理信息5) 時間因子: 限制用戶在特定時間進行身份驗證。上述前三個因子會有較高的安全性,在 身分認證中一定會使用到至少一個。其餘因子的安全性則沒有那麼高,只會在特定情境才會使用。

◼ Lightweight and Privacy-Preserving Two-Factor Authentication Scheme for IoT Devices 在文獻[13]中,作者提出身份認證機制使用了兩個判斷因子。此機制的兩個判斷因子為 PUF(固 有因子)和儲存在設備與伺服器之間的金鑰(所有權因子)。但是,該方法儲存大量訊息於設備 中,包括製作別名身份的資訊,若遭受物理攻擊,可能被破解其真實身分;且物聯網設備的效 能受限,不適合儲存過多訊息。此外也並未考慮設備電力問題,不夠符合現今大多數物聯網 設備的情境。

◼ Mutual authentication in IoT systems using physical unclonable functions

在文獻[20]中,作者將響應作為對稱式金鑰來防止物理攻擊。但是,該方案有兩個缺點。首先 該設備缺乏隱私保護,可以對其進行跟踪。第二,由於該方法的挑戰值使用明文傳輸,當攻擊 者蒐集或利用暴力破解手段獲得任何一對挑戰響應對時,即可攔截來自設備的訊息,並偽造 伺服器身份以獲取包含新的挑戰響應對的訊息,使得固有因子失去作用。

◼ Two-Factor Authentication for IoT with Location Information

在文獻[21]中,作者提出身份認證機制使用了兩個因子。在此機制的兩個因子是 PUF(固有因 子)和物聯網設備的位置(位置因子)。 但是,該機制有五個缺點。首先,當攻擊者蒐集或利用 暴力破解手段獲得任何一對挑戰響應對時,即可攔截來自設備的訊息,並偽造伺服器身份以 獲取包含新的挑戰響應對的訊息,使得固有因子失去作用。第二,隱私保護方法是不安全的,

因為別名身分被儲存在設備中,因此會遭受物理攻擊。第三,設備需要存儲大量信息,因此不 適合物聯網。第四,無線訊號的數值沒有考慮到因為自然現象而導致的改變,此問題可能導 致誤報。 第五,該機制只能在設備處於固定範圍的情況下才能使用。

⚫ 喚醒機制相關文獻

◼ Secure authentication and access mechanism for IoT wireless sensors

在文獻[14]中,喚醒過程要求 IoT 設備使用耗能較高的喚醒發送器向閘道發送計數值,閘道使 用計數器和共享密鑰生成與設備相同的喚醒令牌。雖然設備和閘道上的喚醒令牌始終處於同 步狀態,但此喚醒機制需要四次訊息交換來喚醒設備,這會消耗設備上的大量能源。此外,此 機制被竊聽後,攻擊者就可以不斷的利用竊聽資訊喚醒設備,進行能源消耗攻擊。

◼ SWARD: A Secure WAke-upRaDio Against Denial-of-Service on IoT Devices

在文獻[15]中,作者提出一種稱為 SWARD 的安全喚醒機制,用於配備喚醒無線電的物聯網系 統。 閘道和 IoT 設備之間基於它們交換的訊息產生新的喚醒令牌,但是來自環境的干擾或攻 擊者的攻擊,可能使得訊息在閘道器和設備之間的喚醒令牌變得不一致,造成閘道器無法喚 醒設備,儘管該方法提出喚醒令牌的重新同步機制,使閘道在有限次數內猜測喚醒令牌來嘗 試同步喚醒令牌,但是該同步機制不能夠保證在每次發生同步問題時,都能夠重新同步閘道 器與物聯網設備間的喚醒令牌,當重新同步過程失敗時,閘道將永遠失去與設備的連接。

⚫ 媒體存取控制協定相關文獻

◼ MAC protocols for wake-up radio: principles, modeling and performance analysis

在文獻[16]中,作者提出可調式喚醒無線電 (adaptive WuR, ADP-WuR) 協定,其針對不同的流 量狀態在兩種 CSMA/CA 的方法中切換,在輕流量的時候使用的是與 unslotted Aloha 相似的 CCA-WuR,而在流量較高的時候使用與 unslotted IEEE 802.15.4 相似的 CSMA/CA-WuR。此 篇方法雖然可以有效的提升網路的各項效能,但是卻會有嚴重的公平性問題。根據此篇方法 的設計,在高流量、節點的數據緩衝區(Buffer)中有多個封包要傳送時,會導致已經搶到通道 使用權的節點持續佔用通道,其他節點無法傳送而引發飢餓問題。

◼ Enabling backoff for SCM wake-up radio: protocol and modeling

在文獻[17]中,作者提出 BoWuR,其方法與傳統的 IEEE 802.11 CSMA/CA 一樣,是將傳統無 線網路的方法直接移植到喚醒無線電的領域,因此它並無法解決傳輸碰撞的問題。喚醒接收 機為了省電,其靈敏度會比主要收發機還要低,所以傳送端需要加大功率才能讓喚醒接收機 正確的收到訊息。而加大功率代表需要花費更多能源,因此喚醒碼的傳輸發生碰撞將會導致 更多額外的能源浪費,若是依然使用傳統無線網路的方法可能導致相同的碰撞情形發生,且 也會造成更多的耗能。

◼ Deep reinforcement learning paradigm for performance optimization of channel observation–

based MAC protocols in dense WLANs

在文獻[18]中,作者提出 iQRA,作者將 IEEE 802.11 的競爭窗口 (Contention Window, CW)作 為Q-Learning 的狀態,並且將動作設計為競爭窗口增加及減少兩種動作。物聯網節點將會根 據執行的動作,選擇對應該競爭窗口後,開始隨機延遲時間(Random Backoff),再根據傳送成 功或失敗的結果來更新Q 表格。但是,此方法只能使用有限的離散狀態和動作,其運行結果 比可以執行連續狀態和動作的模型要粗糙,因此結果不夠好。

研究方法

⚫ 本計畫的基本構想是在物聯網網路架構中(1)物聯網管理節點作為資源不受限的設備,與驗證中心 是使用非對稱加密的方式交換訊息。(2)物聯網設備在製造完成出廠前,利用例如 SRAM 或是其他 元件產生之固定不變的PUF,向驗證中心(Authentication Center, AC)註冊並取得一把初始的對稱式 加密金鑰,驗證中心儲存註冊之物聯網設備的PUF 和加密驗證時使用的加密金鑰和運算函式,建 立此物聯網設備的註冊紀錄,以便作為將來身分驗證之用。在計畫的第一年度研究階段已完成的 工作主要分為以下六個部分: (1) 協議(一):新設備加入網路之雙向身份認證協議 (2) 協議(二): 密 碼與喚醒碼更新協議 (3) 協議(三): 韌體更新之身分驗證協議 (4) 協議(四): 設備之再次驗證身份 協議 (5) 協議(五): 群喚醒碼機制之設計 (6) 協議(六): 創新媒體存取控制協定。

⚫ 協議(一): 新設備加入網路之雙向身份認證協議

圖 1 新設備加入網路之雙向身份認證協議

(1) 物聯網設備將兩組預儲存的挑戰值利用其獨有的 PUF 產生兩個相對應的響應值Rp和Rc,再 利用兩個響應值與IDD生成可以用來隱藏設備身份的AIDc,以實現隱私保護。

(2) 設備將帶有AIDc、ND及{R∗, IDD}𝐾

𝐴_𝐷𝐶 的 Msg1 傳送給閘道器。

(3) 閘道器在收到 Msg1 時產生一個隨機數NG,並將NG附加於每次的訊息中,以確認後續傳送訊 息之正確性,若設備最終無法回傳正確NG值,則無法建立信任通訊關係。

(4) 閘道器會產生簽名 Sig(IDG),與 Msg1 合成為 Msg2 並利用KAC加密傳送給 AC 進行身分認證。

(5) AC 會透過KAC−1解密 Msg2,並透過 Sig(IDG)檢查閘道器之身分並將驗證結果紀錄到RG,另外,

使用 AC 所儲存的AID 比對 Msg1 的 AIDc,若相同則為合法設備並記錄到RD。驗證通過後,

產生屬於該設備之安全令牌 T,並與KA_Dc 透過計算後更新閘道器與設備間的通訊金鑰KG_Dc 。 (6) AC 利用KA_Dc 加密 Msg4 並產生簽名,再將簽名、𝑇與設備驗證結果RD傳送給閘道器。

(7) 閘道器透過 AC 的簽名驗證 AC 的身分並檢查RD是否為“ True”

(8) 如果步驟(7)成立則閘道器轉送 Msg4 給物聯網設備。

(9) 設備透過計算產生KA_Dc 以解密 Msg4,檢查 AC 之驗證結果RG與RD。若驗證通過,則利用安 全令牌 T 計算出與閘道器之通訊金鑰、秘密值及喚醒碼,供日後通訊之用。

(10) 設備將秘密值SGD與NG利用通訊金鑰KG_Dc 加密成為 Msg5 發送到閘道器。

(11) 透過NG驗證傳輸流程之合法性,若合法則計算設備之喚醒碼WuTc。

⚫ 協議(二): 密碼與喚醒碼更新協議

圖 2 密碼與喚醒碼更新協議

由於物聯網設備與閘道器間採用對稱式的加密金鑰和喚醒碼,為了提升物聯網傳輸的安全性,避 免攻擊者在足夠長的時間內透過暴力破解方式解密出竊聽到的機密資訊,本作品設計一套一次性的加 密金鑰機制與一次性喚醒碼的機制,保障物聯網傳輸的安全性。此協議執行步驟如圖 2 所示,以下也 做進一步說明。

(1) 當閘道器欲與物聯網設備通訊時,閘道器先產生喚醒碼。

(2) 閘道器傳送喚醒碼給設備將其喚醒。

(3) 物聯網設備的低功耗接收器收到喚醒碼之後比對自己儲存的喚醒碼,如果相同便喚醒其主要 之無線收發器。

(4) 閘道器產生請求訊息 Msg1 以及 nonce 𝑁𝐺∗。

(5) 等待物聯網設備開啟其主要的無線收發器後,便傳送請求訊息 Msg1 給物聯網設備。

(6) 物聯網設備收到後,便產生 nonce 𝑁𝐷∗,然後與收到的𝑁𝐺∗計算出新的 PUF 挑戰值 C*,藉以輸 入 PUF 產生一個回應值 R*,接著產生新的秘密值𝑆𝐺𝐷∗ 。

(7) 物聯網設備將𝑆𝐺𝐷∗ 以及𝑁𝐷∗和 𝑁𝐺∗加密回傳給閘道器。

(8) 閘道器收到後,便據此產生新的𝐾𝐺_𝐷𝑛 和 WuTn,並利用收到的𝑆𝐺𝐷∗ 產生確認訊息 ACK。

(9) 閘道器將 ACK 回傳給物聯網設備。

(10) 物聯網設備收到 ACK 後會檢查其是否正確,若是正確則產生新的𝐾𝐺_𝐷𝑛 和 WuTn,作為下一次 通訊使用。

⚫ 協議(三): 韌體更新之身分驗證協議

圖 3 韌體更新之身分驗證協議

物聯網節點在出廠之後,隨著時間過去,可能會發現其韌體中存在著某些漏洞。此時物聯網節點 的供應商就需要更新韌體,避免攻擊者利用這些漏洞入侵物聯網節點,進而影響網路正常運行。在更 新韌體的過程,物聯網節點也要確保能收到正確的韌體,否則也會導致物聯網節點被攻擊者注入惡意 地韌體而入侵整個物聯網。因此本計畫針對物聯網節點更新韌體設計了一套安全韌體更新機制。其流 程圖如錯誤! 找不到參照來源。,其流程在以下詳述:

(1) 物聯網設備將兩組預儲存的挑戰值利用其獨有的 PUF 產生兩個相對應的響應值Rp和Rc,再利 用兩個響應值與IDD生成可以用來隱藏設備身份的AIDc,以實現隱私保護,此外,產生設備通 過認證後所獲得的通訊機密資訊,另外需產生M = {𝑅∗, ND1, ND2}K

A_Dc 給 AC 製作韌體更新過程 所需之令牌與金鑰。

(2) 設備將含有AIDc與{𝑀}𝐾

𝐺_𝐷𝑐 的 Msg1 傳送給閘道器。

(3) 同協議一中的步驟(4)利用KM加密合成 Msg2 並透過閘道器傳送給製造商請求韌體更新。

(4) 製造商會透過KM−1解密 Msg2,透過 Sig(IDG)檢查閘道器之身分。

(5) 製造商會產生簽名Sig(IDM)與 Msg1 利用KAC加密合成為 Msg3 傳給 AC 製作韌體更新所需之 令牌MuTn 與金鑰KM_Dn 。

(6) 當 AC 收到 Msg3 時會使用其私鑰KAC−1進行解密,透過 Sig(IDM)檢查製造商之身分,使用KA_Dc 解密 M。確認為合法後,產生韌體更新令牌MuTn和製造商與設備之間的通訊金鑰KM_Dn ,作為 認證通過後進行韌體更新通訊使用。

(7) AC 會產生簽名Sig(IDAC)與韌體更新所需資訊利用KM加密合成為 Msg4 傳給製造商。

(8) 製造商收到 Msg4 後,透過 Sig(IDAC)驗證 AC 的身分並檢查RD是否為“ True”。

(9) 製造商將簽名Sig(IDM)與韌體更新資訊利用KG合成為 Msg5 傳給閘道器。

(10) 閘道器收到 Msg5 後,透過 Sig(IDM)檢查製造商之身分。

(11) 將韌體更新訊息利用KG_Dc 加密合成 Msg6 傳給設備。

(12) 設備利用KG_Dc 對 Msg6 進行解密以獲得MuTn。設備會透過計算產生MuT𝑐,並將MuTn與MuT𝑐 進行比較以確立與製造商之通訊關係,並更新目前與製造商的通訊金鑰KM_Dc 。

(13) 設備將RM利用KG_Dc 加密合成 Msg7 傳給閘道器。

(14) 閘道器獲得製造商的驗證結果並檢查RM是否為“ True”。

(15) 閘道器將簽名Sig(IDG)利用 KM加密成 Msg8 傳給製造商。

(16) 製造商收到 Msg8 後,透過 Sig(IDG)驗證閘道器的身分。

⚫ 協議(四): 設備之再次驗證身份協議

圖 4 設備之再次驗證身份協議

即使設備成功加入物聯網系統,經過一段時間後依然可能會遭受入侵或是破壞,因此需要由閘道 器發起再次身分驗證流程,以確保該設備仍為合法設備,使其能持續在該網路環境下與閘道器進行安 全的通訊。由於設備遭受攻擊後透過PUF 所產生的響應值會與原先成功加入網路的響應值不同,故本 協議利用此特性檢驗設備是否依然為合法。本協議流程如圖4 所示,其流程在以下詳述:

(1) 閘道對物聯網設備發起再驗證請求 Msg1。

(2) 物聯網設備將兩組預儲存的挑戰值利用其獨有的 PUF 產生兩個相對應的響應值Rp和Rc,再利 用兩個響應值與IDD生成可以用來隱藏設備身份的AIDc,以實現隱私保護,並產生ND。 (3) 設備將帶有AIDc、ND及{R∗}𝐾

𝐴_𝐷𝐶 的 Msg2 傳送給閘道器。

(4) 閘道器在收到 Msg2 時產生一個隨機數NG,並將NG附加於每次的訊息中,以確認後續傳送訊 息之正確性,若設備最終無法回傳正確NG值,則無法建立信任通訊關係。

(5) 閘道器會產生簽名 Sig(IDG),與 Msg2 合成為 Msg3 並利用KAC加密傳送給 AC 進行身分認證。

(6) AC 會透過KAC−1解密 Msg3,並透過 Sig(IDG)檢查閘道器之身分並將驗證結果紀錄到RG,另外,

使用 AC 所儲存的AID 比對 Msg2 的 AIDc,若相同則為合法設備並記錄到RD。驗證通過後,

產生屬於該設備之安全令牌 T,並與KA_Dc 透過計算後更新閘道器與設備間的通訊金鑰KG_Dc 。 (7) AC 利用KA_Dc 加密 Msg5 並產生簽名,再將簽名與KG_Dc 傳送給閘道器。

(8) 閘道器透過 AC 的簽名驗證 AC 的身分並檢查RD是否為“ True”

(9) 如果步驟(8)成立則閘道器轉送 Msg5 給物聯網設備。

(10) 設備計算秘密值SGD並更新 T,再利用 T 更新與閘道器之通訊金鑰及喚醒碼。

(11) 設備將秘密值SGD與NG利用通訊金鑰KG_Dc 加密成為 Msg6 發送到閘道器。

(12) 透過NG驗證傳輸流程之合法性,若合法則更新設備之通訊金鑰及喚醒碼WuTc。

⚫ 協議(五): 群喚醒碼建立協議

圖 5 群喚醒碼建立協議

在一些場景中,閘道器需要將消息多播到一組 IoT 設備或向網路中的所有 IoT 設備廣播訊息。在 這種情況下,閘道器雖然可以使用單播(unicast)喚醒各個設備來發送訊息,然而考慮到無線的廣播性質 這種方法效率非常低。因此,本研究中提出群喚醒令牌建立機制建立可以喚醒一群設備的喚醒令牌。

假設閘道器需要向一群n 個 IoT 設備{D1,D2,...,Dn}多播/廣播消息會使用響應值 RG從記憶體中取 得每個設備的 TD,KGD,然後計算群授權令牌 TGroup = H(TD1 || TD2 || … || TDn),群會話金鑰 KGroup = H( KGD1 || KGD2 || … ||KGDn),群祕密 S*GD和群喚醒令牌WuTGroup = Truncate(H(TGroup || S*GD || KGroup))。在 產生群資訊:{S*GD, TGroup, KGroup}之後,閘道器在喚醒令牌更新過程附帶群資訊單播到同一群的設備。

其流程圖如圖5,其流程在以下詳述:

(1) 當閘道器欲與物聯網設備通訊時,閘道器先產生喚醒碼。

(2) 閘道器傳送喚醒碼給設備將其喚醒。

(3) 物聯網設備的低功耗接收器收到喚醒碼之後比對自己儲存的喚醒碼,如果相同便喚醒其主要 之無線收發器。

(4) 閘道器產生包含群資訊以及 nonce 𝑁𝐺∗的 Msg1 給設備。

(5) 等待物聯網設備開啟其主要的無線收發器後,便傳送請求訊息 Msg1 給物聯網設備。

(6) 物聯網設備收到 Msg1 後利用𝐾𝐺_𝐷𝑐 解密訊息後,產生 nonce 𝑁𝐷∗,然後與收到的𝑁𝐺∗計算出新的 PUF 挑戰值 C*,藉以輸入 PUF 產生一個回應值 R*,接著產生新的秘密值𝑆𝐺𝐷∗ 。

(7) 物聯網設備將𝑆𝐺𝐷∗ 以及𝑁𝐷∗和𝑁𝐺∗加密回傳給閘道器。

(8) 閘道器收到後,便據此產生新的𝐾𝐺_𝐷𝑛 和 WuTn,並利用收到的𝑆𝐺𝐷∗ 產生確認訊息 ACK。

(9) 閘道器將𝑁𝐺∗、群資訊及 ACK 回傳給物聯網設備。

(10) 物聯網設備收到 ACK 後會檢查其是否正確,若是正確則產生新的𝐾𝐺_𝐷𝑛 和 WuTn,作為下一次 通訊使用,並透過群資訊建立群喚醒碼,建立完成後進入睡眠模式。

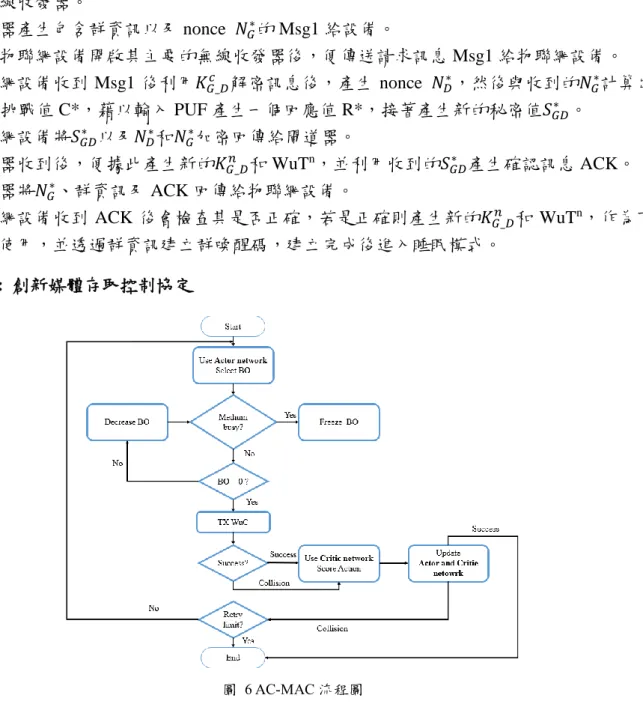

⚫ 協議(六): 創新媒體存取控制協定

圖 6 AC-MAC 流程圖

在物聯網環境中,若是傳輸過程發生碰撞或遺失,導致物聯網節點重傳喚醒碼,這在喚醒無線電 的領域中會造成比一般無線網路更嚴重的影響,傳送喚醒碼比傳送一般封包更加耗能。而在無線傳輸 的領域中,會使用媒體存取控制協定來規劃每個節點如何存取傳輸通道,常見的媒體存取控制協定如

載波偵聽多路存取 (Carrier Sense Multiple Access with Collision Avoidance, CSMA/CA) 、分時多工 (Time Division Multiple Access, TDMA)、工作週期 (Duty Cycle)。目前已經有許多針對喚醒無線電所設計的媒 體存取控制協定,只是其成效大多不彰,無法有效的解決傳輸碰撞問題或是傳輸機會不公平導致飢餓 的問題。為了解決上述之問題,本計畫提出一個基於Actor-Critics 強化學習媒體存取控制協定(AC-MAC),

其流程如圖6 所示,以下詳述每一步驟:

(1) 透過 Actor 網路選擇一個 Backoff(BO)的值。

(2) 確認目前媒體是否為忙碌,若是則停止倒數 BO,否則判定 BO 是否倒數至 0。

(3) 若 BO 尚未倒數至 0,則繼續執行流程動作 2。

(4) 若是 BO 倒數至 0,則開始傳送 WuC 以喚醒目標節點。

(5) 傳輸完後,不管成功傳輸或失敗都會透過 Critic 網路獲取分數。

(6) 接著透過前一步驟獲取的分數更新 Actor 和 Critic 網路。

(7) 若傳輸成功,則結束。

(8) 若傳輸失敗,則檢查當前重傳次數是否已達上限。

(9) 若重傳次數已達上限,則結束,否則將重新回到流程動作 1 重新執行。

透過本協定所設計之方法,利用其歷史信息來幫助強化學習模型做出正確的決策,能夠更精準的 選擇當前節點所需要倒數的 BO 時間,有效的避免碰撞的問題,並在傳輸碰撞率、網絡吞吐量和傳輸 公平性之間取得平衡,維持整個網絡傳輸公平性的同時,並顯著降低傳輸碰撞率與傳輸能耗。

結果與討論

⚫ 目前成果

身分驗證及喚醒機制

本計畫為了證明提出輕量化身分驗證及喚醒機制的可行性,我們將方法中的物聯網設備以及物聯 網設備管理節點實作於Raspberry Pi 3 上,其規格如錯誤! 找不到參照來源。所示,生產工廠和驗證中 心則是建置在個人電腦上。另外,由於其他子計畫提供的PUF 元件尚未完成實作整合,因此本研究暫 時先利用SRAM 作為 PUF,據以產生設備的金鑰及身分的來源,並參考[19]以軟體執行測試和註冊的 檢驗流程,取出SRAM 的穩定位元作為 PUF 挑戰值,並計算其 PUF 響應值作為設備身分。

我們假設物聯網設備在出廠前,將設備相關訊息(設備身分、設備的 PUF 響應值)存到驗證中心的 資料庫中。另外,驗證中心、閘道和生產工廠的能源供應無虞,可使用運算量較高的ECC(Elliptic curve cryptography)非對稱式加密以提高其傳輸資料的保密性,而資源受限的物聯網設備使用 AES (Advanced Encryption Standard)對稱式加密法對資料進行加密,但我們將動態改變金鑰,以提高其保密性。最後,

透過實作於真實設備上,證明本研究提出方法的可行性。

表 1 Raspberry Pi 3 的規格

Spec. Description

Soc Broadcom BCM237 CPU 4X ARM Cortex-A53, 1.2GHz

RAM 1GB LPDDR2 Storage MicroSD 32G

表 2 為本計畫提出的身分驗證及喚醒機制與相關文獻可抵禦攻擊的比較表,接下來我們將說明在 本機制中如何避免相關文獻作法可能產生的問題。文獻[13]在身份認證機制使用兩個判斷因子,分別為 PUF 和儲存在設備與伺服器之間的金鑰,該身份認證機制提供了隱私保護的方法。但是,該方法儲存 大量訊息於設備中,包括製作別名身份的資訊,若遭受物理攻擊,可能被破解其真實身分;且物聯網 設備的效能受限,不適合儲存過多訊息。此外也並未考慮設備電力問題,不夠符合現今大多數物聯網 設備的情境。文獻[14]提出的喚醒驗證方案中,喚醒過程要求設備使用高耗能的喚醒發射機向閘道器發 送計數值,閘道器使用此數值與共享密鑰生成與設備相同的喚醒令牌。然而,此機制需要進行四次訊 息交換,對設備造成大量能源消耗。此外,此機制被竊聽後將無法抵禦能源消耗攻擊。文獻[15]提出稱 為 SWARD 的安全喚醒機制,用於配備喚醒機制的物聯網系統。閘道器和設備之間基於它們交換的訊 息產生新的喚醒碼;但是,若有不論來自環境或攻擊者的干擾,可能導致所交換的訊息不一致,進而 造成喚醒機制失能。

上述文獻都無法抵禦物理和克隆攻擊,因為用於產生喚醒碼和通訊金鑰的機密訊息都儲存於記憶 體中且沒有任何保護,攻擊者可以輕鬆捕獲合法設備並發起攻擊。且[14]與[15]並未提及對於設備加入 物聯網時的身分認證機制,無法確保此方面之安全性。此外,在探討身分驗證與喚醒機制時並無完善 考慮設備是否合法;相較之下,我們透過完善的雙向驗證機制,確保閘道器與設備雙方達成彼此信任 關係;再透過一次性喚醒碼的方式確保不會遭受能源消耗攻擊。能夠較全面的結合身分驗證以及喚醒 機制,提供更完善且更安全的方法。最後,表中特別針對「攻擊者無法得知所猜測之喚醒碼是否正確」

的項目進行比較,當攻擊者多次的嘗試傳送喚醒碼進行暴力破解時,如果攻擊者可得知該次傳送是否 能成功喚醒設備,就可以進行重播攻擊,使物聯網設備保持喚醒狀態以耗盡設備能源。

我們提出適用於物聯網的多重安全機制以及網路協議。首先,利用物理不可仿製功能(PUF)技術 為基底,避免簡單易猜的預設密碼及通訊金鑰,且可防止物理性的攻擊。透過雙向身分驗證機制,防 止惡意設備加入網路,穩固設備間的互信基礎。再者,不論是設備匿名身份、通訊金鑰、喚醒碼皆可動 態變更,避免洩漏設備身分,同時防止暴力破解。此外,透過驗證設備商的合法性,可防止針對韌體漏 洞的攻擊。最後,閘道器隨時可發起身份再驗證機制,確保設備能長久維持安全通訊。

表 2 可抵禦攻擊的比較表

安全性問題

[13] [14] [15] [20] [21] This work

防止重播攻擊 是 否 否 是 是 是

防止偽造攻擊 是 否 否 是 是 是

防止克隆攻擊 是 否 否 是 是 是

防止對金鑰的物理攻擊 否 否 否 是 是 是

實現匿名與隱私保護 否 否 否 否 否 是

攻擊者無法得知所猜測之喚醒碼

是否正確 X 否 否 X X 是

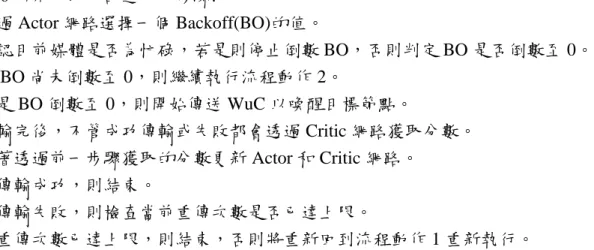

創新媒體存取控制協定

本計畫提出之創新媒體存取控制協定 AC-MAC,透過與[16][17][18]比較,證明本研究之可行性。

法有效解決傳輸碰撞問題,因此它在三個狀態中碰撞率都很高。iQRA[18]有使用 Q-Learning 來優化,

所以它的碰撞率相比BoWuR 有大幅改進;而我們的方法 AC-MAC 因為是基於連續的狀態和動作控制,

能比iQRA 做出更好的決策,因此我們的效果又比 iQRA 更好。

圖 7 不同流量的喚醒碼碰撞機率

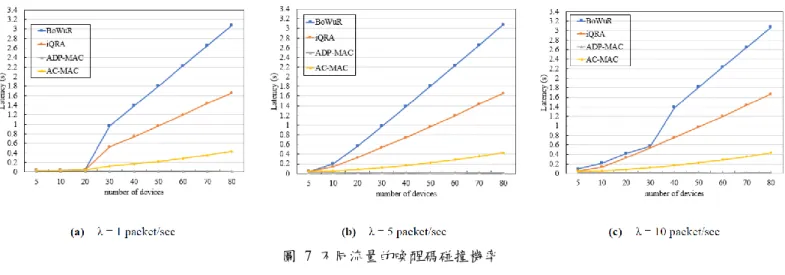

在公平性方面由圖8 所示,可以看到在低流量 λ = 1 封包/秒時,每個方法的公平性分數都很高,

但在高流量λ = 5、10 封包/秒時,ADP-MAC[16]的公平分數隨著流量和節點數量增加而大幅下降,相 關文獻中提到 ADP-MAC 在高流量時,允許單一節點可連續傳送多個封包,使已經佔據通道的節點長 時間佔據通道,導致其他節點無法傳送資料。可以進一步地從圖 9 中看到這一結果,圖 9 表示每個方 法中,最高和最低的節點使用通道的比例。圖9 是以 λ = 10 封包/秒及 80 個節點去模擬的,照比例而 言,每個節點使用通道的比例應該接近1.25%,從圖上可以看到我們的方法 AC-MAC 都有接近 1.25%;

相反的ADP-MAC 中使用通道比例最高的節點接近 3%,而最低比例的接近 0%。由此可以 ADP-MAC 有很嚴重的不公平問題,甚至造成某些節點完全無法傳輸。

圖 8 不同流量的 Jain's Fairness Index

圖 9 不同方法的使用通道機率

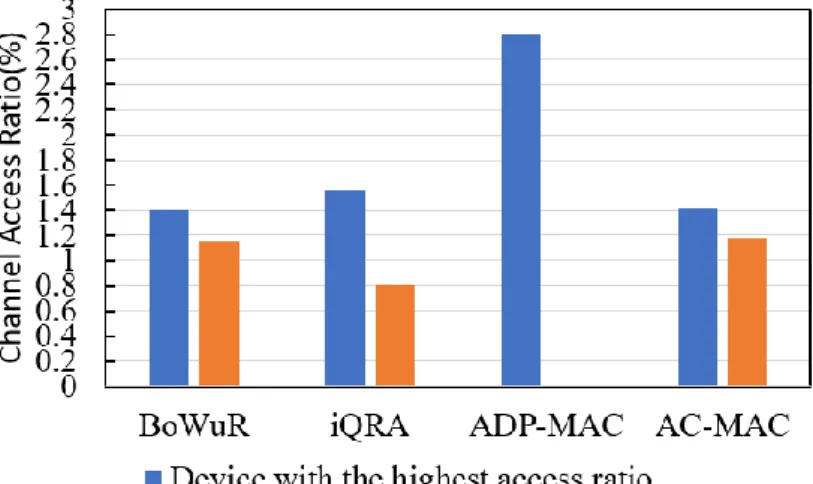

最後,針對網路吞吐量來進行比較,如圖10 所示。圖 10(a)顯示了,當流量少的時候,整體網路 的吞吐量隨著節點數目增加而增加, BoWuR 因為碰撞率最高,導致吞吐量最低。iQRA 與 AC-MAC 則較為接近。在流量高,如圖10(b)(c),因為整體網路很快就進入飽合的狀態,因此傳輸碰撞率開始 上升,導致吞吐量下降。BoWuR 因為碰撞率最高,導致吞吐量最低。我們的方法 AC-MAC 在節點數 量少的時候吞吐量相比其他方法較少,這是因為我們權衡了網路吞吐量及碰撞率,為了降低碰撞率也 降低了吞吐量,但是在節點數量多時,因為我們的方法能有效的降低碰撞率,讓吞吐量不會受到太多 影響,進而呈現出比其它方法優異的成果。ADP-MAC 因為搶到通道的節點可以長時間地佔據傳送時 間不受到其他節點的影響,因此它呈現出最好的吞吐量,但是因為這是基於不公平的狀態下所得到的 成果,因此結果參考價值較低。

圖 10 不同流量的網路吞吐量

⚫ 與其他子計畫合作進度

為了達成物聯網設備的節能與安全的目標,將所提出之網路安全協議運作於市售無線通訊模組 Raspberry pi 3 上,搭配自行開發之低功耗喚醒收發機模組(圖 11),在硬體層級驗證其安全性與可行性。

圖12 為操作流程圖。新設備為了加入物聯網系統,會透過加密的硬體指紋向閘道器發起身分的雙 向驗證,確保雙方皆為合法身分,也讓設備成功加入此物聯網系統。溝通完通訊密碼以及喚醒碼之後,

若沒有通訊的需求,設備即進入睡眠模式等待喚醒。直到接收正確的喚醒碼,喚醒接收機便會開啟Wi- Fi 模組進行資料傳輸。通訊結束後,會更新下次通訊密碼以及喚醒碼,並再度進入睡眠模式。由於喚 醒碼是一次性的,因此可以抵禦竊聽攻擊以及後續可能的電源消耗攻擊。此外,也可以選擇兩項進階 的選項,分別是韌體更新以及設備再驗證。選擇韌體更新,會首先驗證製造商之身分是否合法,才決 定是否下載資源進行更新;而再驗證則是在任意時機,若是懷疑設備是否已遭攻擊者入侵,皆可由閘 道器發起,由於PUF 的特性,若是遭受任何物理破解,設備便無法再交出同樣的硬體指紋。

透過此展示架構,成功將所設計之網路協議運作於實際硬體,展示了多重的安全驗證機制,實現 低功耗喚醒機制,有效延長設備的電池使用壽命。透過此技術,成功達成高安全與低功耗之目標。

圖 11 系統模組整合實驗設置圖

圖 12 操作流程圖

結論

本計畫所提出的輕量化身分驗證及喚醒機制,利用PUF 作為設備身分和金鑰的來源,當我們想要 驗證設備身分、對於金鑰持有者有疑慮或是欲對設備進行韌體更新時,PUF 可以作為驗證所使用,提 供一個負擔低且安全的驗證機制,更適合物聯網所使用。設備和管理節點可以透過第三方驗證中心進 行雙向身分驗證,確保惡意設備無法隨意加入物聯網中。在物聯網設備配備先進具有喚醒接收器的無 線收發器的前提下,透過強化學習的方法設計媒體存取控制協定,以及設計安全的設備喚醒機制,僅 允許擁有正確識別碼的發送端能傳送資料給接收端,提高物聯網設備傳輸效率及節省能源消耗並且提 供網路傳輸安全防護。在傳輸保密與資料驗證的部分,訊息傳遞時,會對於訊息進行加密和附上訊息 的HMAC,確保訊息的保密性和完整性。另外利用本計畫設計的金鑰產生和更新機制,在每次訊息傳 遞的同時,雙方共同決定下次金鑰的產生,避免重複使用的可能,再者,我們提出安全的韌體更新機 制,確保升級之韌體確實來自可信任的發行者,避免被植入惡意軟體。最後,閘道器隨時可發起身份 再驗證機制,確保設備能長久維持安全通訊。對於提出的方法,本子計畫將身分驗證及喚醒機制實作 在真實設備上,證明其可行性,並且能夠正確達成雙向驗證的目標。

參考文獻

[1] Y. Yang, L. Wu, G. Yin, L. Li, and H. Zhao, “A Survey on Security and Privacy Issues in Internet-of-Things”, IEEE Internet of Things Journal, vol. 4, no. 5, October 2017.

[2] Vangelis Gazis, “A Survey of Standards for Machine-to-Machine and the Internet of Things”, IEEE Gateway

WuTX

Wi-Fi & MCU

Device

WuRX

Wi-Fi & MCU

Communications Surveys & Tutorials, vol. 19, no. 1, First Quarter 2017.

[3] O. Hahm, E. Baccelli, H. Petersen, and N. Tsiftes, “Operating Systems for Low-End Devices in the Internet of Things: A Survey”, IEEE Internet of Things Journal, vol. 3, no. 5, October 2016.

[4] M. A. Razzaque, M. M. Jevric, A. Palade, and S. Clarke, “Middleware for Internet of Things: A Survey”, IEEE Internet of Things Journal, vol. 3, no. 1, February 2016.

[5] L. Atzori, A. Iera , G. Morabito, “The Internet of Things: A survey”, Computer Networks, Volume 54, Issue 15, Pages 2787-2805, 28 October 2010.

[6] The OWASP Top 10 IoT Vulnerabilities 2014.

Available: https://www.owasp.org/index.php/Top_IoT_Vulnerabilities.P.

[7] P. Ray, “A survey on Internet of Things architectures”, Journal of King Saud University – Computer and Information Sciences, 2016.

[8] S. Thielman, “Can we secure the internet of things in time to prevent another cyber-attack” , [Online].

Available: https://www.theguardian.com/technology/2016/oct/25/ddos-cyber-attack-dyn- internet-of-things [9] M. Hamblen, “After DDOS attack, senator seeks industry-led security standards for IoT devices”, [Online].

Available: http://www.computerworld.com/article/3136650/security/after-ddos-attack- senator-seeks- industry-led-security-standards-for-iot-devices.html

[10] HP Study Finds Alarming Vulnerabilities with Internet of Things (IoT) Home Security Systems, [Online].

Available: http://www8.hp.com/us/en/hp-news/press- release.html?id=1909050#.WBqtgPl96Co [11] Gartner, [Online]. Available: http://www.gartner.com/newsroom/id/3165317

[12] S. Devadas, E. Suh, S. Paral, R. Sowell, T. Ziola, and V. Khandelwal, ‘‘Design and implementation of PUF-Based ‘unclonable’ RFID ICs for anti-counterfeiting and security applications,’’ in Proc.IEEE Int. Conf.

RFID, May 2008, pp. 58–64

[13] P. Gope and B. Sikdar, “Lightweight and Privacy-Preserving Two-Factor Authentication Scheme for IoT Devices,” IEEE Internet Things J., vol. 6, no. 1, pp. 580-589.

[14] M. Azarmehr, A. Ahmadi, and R. Rashidzadeh, “Secure authentication and access mechanism for IoT wireless sensors,” in Proc. IEEE Int. Symp. Circuits Syst. (ISCAS), 28-31 May 2017, pp. 1-4.

[15] Montoya, Maxime & Bacles-Min, Simone & Molnos, Anca & Fournier, Jacques. (2018). SWARD: A Secure WAke-up RaDio against Denial-of-Service on IoT devices. 190-195. 10.1145/3212480.3212488.

[16] Ghose, Debasish, Frank Y. Li, and Vicent Pla., "MAC protocols for wake-up radio: principles, modeling and performance analysis," IEEE Transactions on Industrial Informatics vol.14,no.5, pp.2294-2306, February 2018.

[17] Ghose, Debasish, and Frank Y. Li., "Enabling backoff for SCM wake-up radio: protocol and modeling,"

IEEE Communications Letters vol.21,no.5, pp.1031-1034, January 2017.

[18] Ali, Rashid, et al., "Deep reinforcement learning paradigm for performance optimization of channel observation–based MAC protocols in dense WLANs," IEEE Access vol.7 , pp. 3500-3511, December 2018.

[19] GitHub, https://github.com/Tribler/software-based-PUF

[20] Muhammad Naveed Aman, Kee Chaing Chua, and Biplab Sikdar, “Mutual authentication in IoT systems using physical unclonable functions,” IEEE Internet of Things Journal, vol. 4, no. 5, pp. 1327-1340, 2017.

[21] Muhammad Naveed Aman, Mohamed Haroon Basheer, and Biplab Sikdar, “Two-Factor Authentication for IoT with Location Information,” IEEE Internet of Things Journal, vol. 6, no. 2, pp. 3335-3351, 2018.

科技部補助專題研究計畫成果自評表

請就研究內容與原計畫相符程度、達成預期目標情況、研究成果之學術或應用價 值(簡要敘述成果所代表之意義、價值、影響或進一步發展之可能性)、是否適 合在學術期刊發表或申請專利、主要發現(簡要敘述成果是否具有政策應用參考 價值及具影響公共利益之重大發現)或其他有關價值等,作一綜合評估。

1. 請就研究內容與原計畫相符程度、達成預期目標情況作一綜合評估

□ 達成目標

□ 未達成目標(請說明,以100 字為限)

□ 實驗失敗

□ 因故實驗中斷

□ 其他原因 說明:

2. 研究成果在學術期刊發表或申請專利等情形(請於其他欄註明專利及技轉之 證號、合約、申請及洽談等詳細資訊)

論文:□已發表□未發表之文稿 □撰寫中 □無 專利:□已獲得□申請中 □無

技轉:□已技轉□洽談中 □無 其他:(以200 字為限)

3. 請依學術成就、技術創新、社會影響等方面,評估研究成果之學術或應用價 值(簡要敘述成果所代表之意義、價值、影響或進一步發展之可能性,以 500 字為限)。

物聯網的蓬勃發展已應用在各行各業,然而大部分的設備缺乏完整的資 訊安全保護機制,例如身份驗證,訪問控制,數據完整性和隱私。現行已有需 多的身分驗證機制,但這些傳統的身分驗證機制是針對沒有能源和記憶體限 制的設備來設計,並不適用於物聯網中。此外,這些機制的設計是假設設備 受到物理良好的保護,對於物聯網設備多安裝在戶外的環境中極有可能被攻 擊者捕獲,進而實施物理攻擊竊取設備的重要機密。

本次的研究目的是設計一套適用於物聯網的低計算量且低耗能的身分驗 證與資訊傳輸保密機制,以兼具節能與安全的方式確保物聯網設備加入可信 任的網路當中。此外,引入物理不可克隆技術(PUF)具有獨特且不可仿製的特 性作為設備的金鑰與身分,即使設備遭受攻擊者捕獲也無法從中取得設備的 金鑰,能抵禦攻擊者意圖仿冒設備身分進而發起惡意攻擊。更進一步對於疑 似被盜用金鑰的設備,提供一套針對可疑設備的身分驗證機制,讓管理端點 可以辨別惡意設備和受害設備,以執行排除惡意設備的處理。另外欲對設備 進行韌體更新時,提供身分驗證機制,避免設備被植入惡意的韌體,成為攻 擊者所控制的設備。綜觀上述幾點,皆以物聯網設備的特性來設計兼具節能 與安全的機制,保護合法物聯網設備正常運行並抵禦惡意設備的攻擊,為物 聯網提供一個安全無虞的通訊環境。

4. 主要發現

本研究具有政策應用參考價值: □否 □是,建議提供機關_______

(勾選「是」者,請列舉建議可提供施政參考之業務主管機關) 本研究具影響公共利益之重大發現:□否 □是

說明:(以 150 字為限)

研發提供物聯網設備資訊與網路安全的節能輕量化的身分驗證機制,可 有較提升物聯網裝置安全防護,避免被惡意攻擊者入侵與竊取資料,同時亦 能達到降低因為安全機制所帶來的額外能源消耗,提升物聯網裝置運作的壽 命。

科技部補助計畫衍生研發成果推廣資料表

日期: 年 月 日

科技部補助計畫

計畫名稱: 具高安全性且低耗能之物聯網晶片電路及系統之分 析、設計及實作-低耗能之物聯網網路安全防護系統研究(1/2) 計畫主持人:林輝堂教授

計畫編號: MOST 107-2218-E-006-029-