應用影像邊界資訊與粒子群最佳化演算法之強韌數位浮水印技術

80

0

0

全文

(2) 應用影像邊界資訊與粒子群最佳化演算法之強韌數位 浮水印技術. 指導教授:賴智錦 博士 國立高雄大學電機工程學系. 研究生:詹奇峰 國立高雄大學電機工程學系碩士班. 1.. 摘要. 對於數位內容的服務者和供應商,數位多媒體內容的保護,已經成為一個重 要的議題。現今數位浮水印被定義為實現版權保護的重大技術。但是,實作一個 具有強韌性之數位浮水印是有難度的。本論文提出一個強韌數位浮水印的演算 法,我們結合了離散小波轉換和奇異值分解等技術。我們會利用影像中的邊界資 訊再將數位浮水印嵌入於影像的邊緣特徵裡。此外,我們利用粒子群最佳化演算 法求取嵌入與取出數位浮水印之最佳調整因子。實驗結果證實,本論文的方法具 有高度的不可視性,而且對於多樣性的影像處理攻擊皆有很好的抵抗效果。 關鍵字:數位浮水印、離散小波轉換、奇異值分解、粒子群最佳化演算法. i.

(3) A Robust Image Watermarking Scheme Using Image Edge Information and Particle Swarm Optimization Advisor: Dr. Chih-Chin Lai Department of Electrical Engineering National University of Kaohsiung Student: Chi-Feng Chan Department of Electrical Engineering National University of Kaohsiung. 2.. ABSTRACT. Protection of digital multimedia content is an important issue for server and supplier of digital content. Digital watermarking is an important technique for copyright protection of content. However, it is difficult to implement a robust watermarking scheme. In this paper, we propose a robust digital watermarking scheme which hybrids discrete wavelet transform and singular value decomposition. The edge information in an image is utilized to embed the watermark. In addition, the particle swarm optimization technique is used to search the appropriate scaling factor. Experimental results are provided to illustrate that the proposed approach is able to withstand a variety of image-processing attacks.. Keywords: Digital watermarking; Singular value decomposition; Discrete Wavelet Transform; Particle swarm optimization;. ii.

(4) 3. 致謝 首先要感謝我的家人在背後為我的付出,從小到大一路學習的過程中,持續 的支持我。雖然,家庭內有許許多多的波折,但是這樣的歷程,培養了我獨立好 學、個性樂觀、與節儉知足的性格。在家庭中的一點一滴,我都願意將它投入我 最美好的回憶。 感謝我的指導教授賴智錦教授,在這兩年的研究生涯中,一直的支持我的想 法。由於,本身喜愛學習與多方面嘗試的個性,在研究領域上會容易失去焦點, 但老闆總能為我找出重心。在探討研究問題的同時也是一樣,若無老闆經驗指 引,我亦無法將自己的研究成果,發表至各個國際會議。其中,在碩士生涯最令 我印象深刻的事,即是協助老闆執行雲端計畫,計畫中若沒有他的督促與鼓勵, 我將無法學到如此豐富的技術和經驗。另一方面,在決定碩士論文主題時也是一 樣,多虧老闆的建議與提醒,否則將須花更多的時間才能完成本論文。最後感謝 老闆,在我尋找研發替代的過程中,能撥空幫我改自傳,幫助極大。讓我能順利 的找到研發替代役一職,我衷心感謝。 感謝口委吳志宏老師,在碩士生涯中,不吝嗇的提供豐富與充實的研究資源 借我使用。其中,在執行雲端計畫的時候,您給予我非常多良好的建議,讓我在 執行計畫時,更能精確的找到方向與抓到訣竅,若無您的指引,相信將難以度過 難關。然而,在探討研究問題的同時您也是一樣,總是不吝嗇的分享成果與經驗。 從這過程中,我實在是受益匪淺。您也間接影響了我,態度的重要性。您的惇惇 教誨,我將會牢牢銘記在心。你給予我的影響,相信出了社會,會有很正向的幫 助,真的非常感謝您在研究上的指教。感謝口試委員李嘉紘老師,在論文上的細 心指正,並提供珍貴的意見,使論文更加完備。 感謝 ViCL 本研究室的成員,對於你們,我有說不盡的感激。首先感謝老葉 學長,常常為我生活帶來樂趣,也感謝你常常大老遠的買食物回來,非常的貼心。 再來要感謝同屆的韋舜!不論是在實驗室的支援,還是計畫上的支援,首屈一指 非你莫屬,你對我幫助真的很大,若沒有你,我真的很難度過那一段繁忙的時間。 與你合作發表國際論文,我很開心;總而言之,你在我碩士生涯擔任著核心角色。 再來就是小葉、信慈、懿萱你們,小葉你真的是很貼心,實驗室的事情,你都搶 著去做。這間實驗室很高興有你的加入,雖然在校內你算是我學弟,但在業界你 是我前輩,我們已經是一輩子的朋友了,最重要的是出社會要多多關照。信慈你 真的很有趣,你帶給實驗室的歡樂,實在是說不盡,你是我們實驗室的開心果, 在實驗室你也幫忙了很多事,很高興在碩二的一年中認識你們。懿萱你也是! ViCL 的成員們,We are the best! 感謝 ICAL 實驗室!首先,是 ICAL 的彥合學長,您的研究分享,我很感激。 iii.

(5) 很感謝您各方面的指教。接著是 ICAL 的河馬學長,單眼方面的資訊,多謝您的 提供,不然現在可能還在玩一般的數位相機,與你攝影真的學到很多技巧。佳霖 學長和銘宏學長,多核心程式的設計部分,多虧你們分享與指教,否則可能需要 研究很久。最後感謝同屆宜陞和俐雯,感謝你們在我最忙碌的時候,能替我打氣。 感謝通訊組的邱邱,和你能互吐不快之事,目前在研究所,你和我個性是最談得 來的朋友了,感謝你分享去日本的過程。感謝微電子組小賴,與你暢談無所不快, 碩士這兩年,很感謝你擔任我們的班代,真是辛苦你了。再來是資工系的順發, 感謝你在水災的那段時期,提供你們研究室的電腦給我用,也感謝你讓我研究所 生活增加不少樂趣。資工系的小林也感謝你,你總是帶給實驗許許多多的歡樂。. iv.

(6) 4. 目錄 摘要................................................................................................................................. i ABSTRACT...................................................................................................................ii 致謝.............................................................................................................................. iii 目錄................................................................................................................................ v 圖目錄........................................................................................................................... vi 表目錄..........................................................................................................................vii 第一章 導論.................................................................................................................. 1 1.1 研究背景.......................................................................................................... 1 1.2 研究動機與目的.............................................................................................. 2 1.3 論文章節組織.................................................................................................. 3 第二章 文獻探討.......................................................................................................... 4 2.1 數位浮水印...................................................................................................... 4 2.2 奇異值分解...................................................................................................... 5 2.3 離散小波轉換.................................................................................................. 6 2.4 粒子群演算法.................................................................................................. 8 第三章 研究方法........................................................................................................ 10 3.1 頻率域轉換.................................................................................................... 11 3.2 特徵擷取........................................................................................................ 13 3.3 浮水印嵌入程序............................................................................................ 15 3.4 權重選取........................................................................................................ 16 3.5 浮水印擷取方法............................................................................................ 19 第四章 實驗結果........................................................................................................ 20 4.1 實驗環境........................................................................................................ 22 4.2 品質評估實驗................................................................................................ 23 4.3 權重分析實驗................................................................................................ 26 4.4 幾何攻擊........................................................................................................ 32 4.5 雜訊攻擊........................................................................................................ 39 4.6 去雜訊攻擊.................................................................................................... 42 4.7 壓縮攻擊........................................................................................................ 45 4.8 他影像處理攻擊............................................................................................ 46 4.9 Checkmark ..................................................................................................... 51 4.10 最佳化方法之比較...................................................................................... 61 第五章 結論................................................................................................................ 67 參考文獻...................................................................................................................... 68 v.

(7) 5. 圖目錄 圖 1.1:資訊隱藏技術分類圖 ..................................................................................... 2 圖 2.1:第一階DWT .................................................................................................... 7 圖 3.1:方法架構流程圖 ........................................................................................... 10 圖 3.2:第一次水平分割示意圖 ............................................................................... 11 圖 3.3:第一次垂直分割示意圖 ............................................................................... 12 圖 3.4:離散小波轉換結果 ....................................................................................... 12 圖 3.5:特徵擷取結果 ............................................................................................... 13 圖 3.6:灰階變化之敏感分析 ................................................................................... 14 圖 3.7:區塊灰階變化之敏感分析 ........................................................................... 14 圖 3.8:嵌入流程圖.................................................................................................... 16 圖 3.9:權重選取流程圖............................................................................................ 18 圖 3.10:浮水印擷取流程圖 ..................................................................................... 19 圖 4.1:實驗用影像 ................................................................................................... 22 圖 4.2:權重測試的原始影像 ................................................................................... 26 圖 4.3:權重測試的浮水印 ....................................................................................... 26 圖 4.4:外圍切割攻擊 ............................................................................................... 32 圖 4.5:橫向切割攻擊 ............................................................................................... 34 圖 4.6:旋轉 20 度攻擊 ............................................................................................. 35 圖 4.7:放大縮小攻擊 ............................................................................................... 37 圖 4.8:胡椒鹽雜訊攻擊 ........................................................................................... 39 圖 4.9:高斯雜訊攻擊 ............................................................................................... 40 圖 4.10:平均值濾波器攻擊 ..................................................................................... 42 圖 4.11:低通濾波器攻擊 ......................................................................................... 43 圖 4.12:JPEG壓縮攻擊 ............................................................................................ 45 圖 4.13:亮度減少 20 像素攻擊 ............................................................................... 46 圖 4.14:直方圖等化攻擊 ......................................................................................... 48 圖 4.15:銳利化攻擊 ................................................................................................. 50 圖 4.16:高斯濾波攻擊 ............................................................................................. 52 圖 4.17:中值濾波攻擊 ............................................................................................. 53 圖 4.18:調整中值濾波攻擊 ..................................................................................... 55 圖 4.19:抖動攻擊 ..................................................................................................... 56 圖 4.20:鏡射攻擊 ..................................................................................................... 58 圖 4.21:二值化攻擊 ................................................................................................. 59 圖 4.22:暴力法 ......................................................................................................... 66 1.vi.

(8) 6. 表目錄 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表 表. 4.1:比較方法的浮水印嵌入與取出 ................................................................... 20 4.2:嵌入浮水印之藏匿影像 ............................................................................... 25 4.3:AIRPLANE調整權重分析(一) ........................................................................ 28 4.4:AIRPLANE調整權重分析(二) ........................................................................ 29 4.5:CAMERAMAN調整權重分析(一) ................................................................... 30 4.6:CAMERAMAN調整權重分析(二) ................................................................... 31 4.7:受外圍切割攻擊取出之浮水印(一) ............................................................ 33 4.8:受外圍切割攻擊取出之浮水印(二) ............................................................ 33 4.9:受橫向切割攻擊取出之浮水印(一) ............................................................ 34 4.10:受橫向切割攻擊取出之浮水印(二) .......................................................... 35 4.11:受旋轉 20 度攻擊取出之浮水印(一) ........................................................ 36 4.12:受旋轉 20 度攻擊取出之浮水印(二) ........................................................ 37 4.13:受放大縮小攻擊取出之浮水印(一) .......................................................... 38 4.14:受放大縮小攻擊取出之浮水印(二) .......................................................... 38 4.15:受胡椒鹽雜訊攻擊 0.03 取出之浮水印(一) ............................................. 39 4.16:受胡椒鹽雜訊攻擊 0.03 取出之浮水印(二) ............................................. 40 4.17:受高斯雜訊攻擊 0.03 取出之浮水印(一) ................................................. 41 4.18:受高斯雜訊攻擊 0.03 取出之浮水印(二) ................................................. 41 4.19:受平均值濾波器攻擊取出之浮水印(一) .................................................. 42 4.20:受平均值濾波器攻擊取出之浮水印(二) .................................................. 43 4.21:受低通濾波器攻擊取出之浮水印(一) ...................................................... 44 4.22:受低通濾波器攻擊取出之浮水印(二) ...................................................... 44 4.23:受JPEG攻擊(Q=10%)取出之浮水印(一) .................................................. 45 4.24:受JPEG攻擊(Q=10%)取出之浮水印(二) .................................................. 46 4.25:受減少 20 像素攻擊取出之浮水印(一) .................................................... 47 4.26:受減少 20 像素攻擊取出之浮水印(二) .................................................... 48 4.27:受直方圖量化攻擊取出之浮水印(一) ...................................................... 49 4.28:受直方圖量化攻擊取出之浮水印(二) ...................................................... 49 4.29:受銳利化攻擊取出之浮水印(一) .............................................................. 50 4.30:受銳利化攻擊取出之浮水印(二) .............................................................. 51 4.31:高斯濾波攻擊(一) ...................................................................................... 52 4.32:高斯濾波攻擊(二) ...................................................................................... 53 4.33:中值濾波攻擊(一) ...................................................................................... 54 4.34:中值濾波攻擊(二) ...................................................................................... 54 4.35:調整中值濾波攻擊(一) .............................................................................. 55 vii.

(9) 表 表 表 表 表 表 表 表 表 表 表 表. 4.36:調整中值濾波攻擊(二) .............................................................................. 56 4.37:抖動攻擊(一) .............................................................................................. 57 4.38:抖動攻擊(二) .............................................................................................. 57 4.39:鏡射攻擊(一) .............................................................................................. 58 4.40:鏡射攻擊(二) .............................................................................................. 59 4.41:二值化攻擊(一) .......................................................................................... 60 4.42:二值化攻擊(二) .......................................................................................... 61 4.43:GA演化圖示 ............................................................................................... 62 4.44:標準的PSO演化圖示.................................................................................. 63 4.45:CLERC和KENNEDY [51]所提出的PSO演化圖示........................................ 64 4.46:本論文的PSO演化圖示.............................................................................. 65 4.47:演算法之執行時間比較(單位:分) .......................................................... 66. 2.. viii.

(10) 1. 第一章 導論 1.1 研究背景 隨著資訊網路與多媒體的蓬勃發展,數位資訊下載與取得,變得越來越方便 容易。面對這些數位內容的原著作者,此時開始擔心智慧財產權受侵害的問題; 因此,如何保護智慧財產權,便成為一個重要的議題。然而,數位浮水印是一項 解決此問題的技術。因為,數位浮水印主要是利用影像處理的概念,將數位資訊 藏入多媒體的一項技術,被嵌入的浮水印資訊,將會與原始資訊一同傳送到接收 端。所以,若有其他使用者,非法下載或複製具有版權的數位資訊,又修改了此 藏匿浮水印的數位影像,原著作者可利用某些方法解出此數位浮水印,並以此浮 水印當作原創者的依據提出告訴。 對於數位資訊安全性的技術,目前大致可區分為兩類:一種是提供安全可靠 的傳輸通道,另一種則是由傳輸數位資訊的安全性著手。現在社會上,已有許多 的機構,為了提升數位資料傳遞的安全,建立安全可靠的傳輸通道,進行數位資 料的傳遞,例如:軍事單位、銀行業、政府機關等;然而,這些機構也漸漸的由 建立安全可靠的傳輸通道,轉變從傳輸數位資訊的安全性著手。主要針對機密資 料,嵌入不同中介媒體進行傳遞。這方面的技術,皆統稱為資訊隱藏(Information Hiding)。從過去以來,資訊隱藏衍生出許多不同類型的隱藏方法和技術。有些 學者[1]將資訊隱藏技術,大致上區分為四大類:隱密通道(Covert Channel)、隱 藏學(Steganography)、匿名(Anonymity)與著作權標記(Copyright Marking),如圖 1.1 所示。其中隱藏學與隱密通道,又可細分成語言偽裝、技術偽裝、健全的版 權標記與脆弱浮水印。本論文所提出的數位浮水印技術,隸屬於健全 版權標記 下 的 不可視性的浮水印[2-4]。此類浮水印技術,有兩大顯著的特性,分別必需 滿足肉眼無法辨識和抵抗各式訊號處理攻擊。基於此兩種特性,故如何取得兩者 1.

(11) 之間的平衡,便成為了一項重要探討的議題。 Information Hiding. Covert Channels. Linguistic Steganography. Steganography. Anonymity. Technical Steganography. Copyright Marking. Robust Copyright Marking. Fingerprinting. Fragile Watermarking. Watermarking. Imperceptible Watermarking. Visible Watermarking. 圖 1.1:資訊隱藏技術分類圖. 1.2 研究動機與目的 對於不可視型浮水印而言,要將數位浮水印被嵌入到一個實際的影像處理系 統中是有難度的。因為,不可視性的浮水印技術,會有兩大重點:(1)在嵌入浮 水印至數位媒體時,必定會對原始資料進行修改。但此修改不能太大,而且,外 觀的改變需滿足不可視性。(2)浮水印在受到有意或無意的攻擊後,必需都能擷 取出來;而且所取出的浮水印必須完整。基於前述兩項要求,本論文希望藉由頻 率域的強韌特徵,進行浮水印的嵌入。主要會應用離散小波轉換與奇異值分解等 技術,並以粒子群最佳化演算法在不可視性與強韌性之間求取一個適應值。此適 應值必須在數位浮水印藏入測試影像時,能有極佳不可視性,使得人眼不易辨 識;在嵌入浮水印之後的影像受攻擊的強韌度上,則要能抵抗幾何與非幾何特性 的影像處理攻擊。此外,本論文也針對影像邊緣特徵與其他頻率域轉換方法進行 探討,分析不同的邊緣濾波器與不同頻率域的轉換方式,在接受到幾何與非幾何 的影像處理攻擊時,其抵抗的能力。. 2.

(12) 1.3 論文章節組織 本章說明了研究的背景、動機與目的、與相關的資訊隱藏技術。在第二章, 會介紹相關文獻技術。在第三章,會介紹本論文所提出的數位浮水技術。第四章 是實驗結果與討論,會與其他九種方法進行效能的比較。第五章為總結研究內 容,並探討未來的研究方向。. 3.

(13) 2. 第二章 文獻探討 2.1 數位浮水印 數位浮水印是一項影像加密技術。一般用來保護數位版權與秘密通訊的用 途。由於,人眼並不是一個特別敏感的器官,對於顏色略些的失真,並不易辨識; 因此,在數位影像中,加入一個可供解碼器判讀的資訊。而且,不會改變人們對 影像的接受度,而此資訊則稱為數位影像浮水印[5-7]。在數位浮水印的技術架構 中,基本上有兩個程序,分別為嵌入數位浮水印和擷取出數位浮水印。至於嵌入 方法一般可分為空間域(spatial domain)與頻率域(frequency domain)。前者是指直 接對影像的像素值(pixel)進行修改以嵌入浮水印。它的優點是在於計算量小而且 簡單,但對一般影像處理攻擊的抵抗性較差。至於頻率域的方法,則是將影像的 像素值透過頻率域公式進行轉換,並將轉換後的係數進行修改,當作是嵌入浮水 印資訊;例如:離散餘弦轉換(discrete cosine transform, DCT) [8-11]、離散傅立葉 轉換(discrete Fourier transform, DFT)[12-15]、與離散小波轉換(discrete wavelet transform, DWT)[16-19]。此類的方法計算量會較大,但抵抗攻擊的強韌性會優於 空間域方法。 在浮水印相關的研究,Zhu等人[20]提出將浮水印多樣化的應用於影像與影 片中,使得浮水印的應用層面,又更邁進了一步。其嵌入演算法中,會藉由DWT 的轉換,加強浮水印的強韌度。另一方面,Huang和Guan[21]提出混合式的浮水 印技術,來加強浮水印抵抗影處理攻擊;其 藉由奇異值分解(singular value decomposition, SVD)與DCT兩種頻率域轉換技術,將浮水印嵌入低頻部分來加強 浮水印的強韌度。還有,Hung等學者[22],提出一項具強韌性的版權保護浮水印, 此技術會利用DWT來進行二值浮水印的嵌入。實驗證明,此技術在縮放攻擊、 旋轉攻擊、低通濾波器攻擊、切割攻擊與JPEG壓縮攻擊上,都有很好的抵抗效 4.

(14) 果。由此可見,為了滿足各個層面上的需求,浮水印技術不斷的在進步。. 2.2 奇異值分解 由SVD的技術知識[23-26]回顧,SVD可應用於任一矩陣A M×N 。當矩陣A M×N 分解後,將會產生三個矩陣,分別為U,S和V矩陣,其計算方式如公式(1)。S矩 陣為一個對角矩陣,其對角元素就是矩陣A的奇異值。而且,數值由左上到右下, 會呈現由大到小的遞減現象。另一方面,U和V分別為M×M和N×N的正交矩陣, 至於U和V上的元素分別為A的左奇異向量和右奇異向量。 T. u1,1 , u1, 2 ,..., u1,m s1 ,0,...,0 v1,1 , v1, 2 ,..., v1,n v , v ,..., v n u u u , ,..., s 0 , ,..., 0 m 2 , 1 2 , 2 2 , 2 ,1 2, 2 2,n T 2 T A = USV = = ∑ si u i vi i =1 u n ,1 , u n , 2 ,..., u m ,m 0,0,..., s n v n ,1 , v n , 2 ,..., v n ,n . (1). 在影像處理的領域,每張影像在進行演算法前,會把影像資訊以一矩陣記 錄,故任一影像皆可進行 SVD。至於,影像矩陣經過 SVD 處理後,將會具有三 個顯著的特性: 1. SVD 所表現是圖像之內蘊特性,與相對位置和座標選取無關。 2. 影像之奇異值的穩定性非常好,即使影像被施加些許的擾動,奇異值不會有 太大的改變。 3. 在對影像做 SVD 所得到的奇異值序列中,第一個奇異值會比其他奇異值大得 多。 若從浮水印的角度來考慮,如果在奇異值中嵌入浮水印,利用 SVD 的第一個 特性,可以使得浮水印嵌入演算法,營造很好的不可見性。至於,SVD 穩定性 非常好的第二個特性,可以用來抵抗一般的影像處理攻擊,讓浮水印不至於造成 5.

(15) 嚴重的破壞。然而,SVD 的第三個特性,可以讓浮水印在嵌入演算法中,提供 較多的嵌入選擇性。 在 2008 年 Pei 和 Liu[27]提出利用 SVD 來改善數位浮水印的技術。藉由矩陣 分解的 SVD,來增強浮水印的不可視性與強韌性。同一年,Xiong 等人[28]也提 出與 SVD 相關的浮水印技術,主要藉由數學證明的方式,讓浮水印嵌入時,以 最小的失真嵌入,同時又能抵抗多樣化的攻擊。. 2.3 離散小波轉換 離散小波轉換方式,與離散餘弦轉換很相似,皆屬於一種將影像的空間域資 訊換成頻率域資訊的技術[29-30]。經由離散小波轉換的資訊可區分為低頻、中 頻、高頻,其特性如下說明。 •. 低頻特性: 1. 肉眼對低頻敏感度較高。 2. 像素與像素之間的變化小。 3. 影像較平滑、細緻且清楚。. •. 中頻特性:中頻則是介於低頻與高頻之間。. •. 高頻特性: 1. 肉眼對高頻敏感度較低。 2. 像素與像素之間的變化大。 3. 影像較粗糙、糢糊。 4. 高頻部分的值稍有改變,肉眼是無法清楚的辨識。. DWT的轉換方式[31],其實就是對影像資訊,進行水平分割與垂直分割計算。當 完成第一次水平分割與垂直分割後,則稱為第一階的DWT。其轉換後會得到四 6.

(16) 個區塊,分別為LL(Low-Low Frequency)、LH(Low-High Frequency)、HL(High-Low Frequency)、與HH(High-High Frequency),如圖2.1所示。這四個區塊分別代表不 同的頻率,每個區塊稱為頻帶(subband)。其中,LL這個頻帶是影像中最重要的 部分,所以,如果要進行第二階的DWT,則是再對LL進行一次DWT動作。. 1-DWT. LL. HL. LH. HH. 原始影像. 圖 2.1:第一階DWT Wang等人[32]提出一項基於DWT的數位浮水印,其二值浮水印會藉由第四 階的DWT處理進行嵌入。其嵌入頻段介於低頻與高頻之間。實驗證明,運用DWT 於浮水印技術,能有效抵抗高斯雜訊與胡椒鹽雜訊的攻擊下。在2003年,Chan 和Lyu[33]提供一項應用在影片上的浮水印,主要是利用DWT頻率域的轉換來進 行。其作法是對浮水印進行DWT,然後嵌入於視訊之串流中。作者為了提高穩 健性,利用糾錯編碼技術,來減少回復浮水印的錯誤率,而此糾錯編碼會嵌入於 音訊之中。實驗證實此作者的作法,對於MPEG攻擊,有很好的抵抗效果。另一 方面Elbasi和Eskicioglu[34]提出二維度的DWT應用於數位浮水印。他們的方法是 先將原始影像進行二階的DWT,再藉由設定門檻值,將浮水印嵌在低頻的位置。 作者利用JPEG壓縮、縮放攻擊、高斯雜訊攻擊、低通濾波器、旋轉攻擊、直方 圖量化、對比度調整,伽瑪校正和切割攻擊,進行實驗測試;其實驗證實,作者 將浮水印嵌在低頻較優於其他嵌入高頻的方法。以上敘述得知,藉由不同的頻域 段嵌入浮水印,其強韌性亦有所不同。在此也證實DWT確實對於浮水印技術是 有助益的。 Ganic和Eskicioglu[35]提出以DWT與SVD為基礎的數位浮水印技術。其嵌入 7.

(17) 方式,會先針對原始影像進行一維度DWT的運算,接著分別對轉換完的四個頻 帶LL、LH、HL、HH進行一次SVD的轉換。在浮水印的部分,也進行一次SVD, 然後,所產生SW對角矩陣,會對四個頻域段的對角矩陣,以不同的權重進行嵌入。 至於權重的分配方式,由於LL在影像中擔任主要角色,所以權重值比較大,而 其他頻率段則比較小。浮水印進行嵌入後,會進行SVD和DWT的反轉換,此時, 將完成浮水印的嵌入動作。而浮水印取出方式,會先針對藏匿影像進行DWT處 理,並對四個頻域段進行SVD的運算,將四個頻域段的對角矩陣取出來,然後與 原始的對角矩陣,進行差值運算,所得到的結果,再除以原來給予的權重,接著, 這四個對角矩陣,會藉由鑰匙而進行SVD的反轉換,而完成浮水印取出的動作。 本法經實驗結果顯示,在不同的頻域段,所能抗的攻擊會有所不同,不過也證實 DWT和SVD的轉換,確實能有效的抵抗幾何與非幾何的影像處理攻擊。. 2.4 粒子群演算法 粒子群演算法(Particle Swarm Optimization, PSO)[36-37]是一種演化式最佳 化的演算法,主要是基於群體的概念,將群體中的個體移動到好的區域。然而, 每一個體都會看作是 d 維的粒子。在搜索空間中,它會以一定的速度飛行,這個 速度根據它本身的飛行經驗和同伴的飛行經驗來動態調整。在此,每個粒子的速 度,將由被優化的函數決定。其速度與位置的更新方式,如公式(2)(3)。. Vid=Vid +c1 × Rand() × (Pid-Xid)+c2 × Rand() × (Pgd-Xid). (2). Xid=Xid+Vid. (3). 公式中的 c1,c2 為學習常數;Pid 為每一粒子到目前為止,所出現的最佳位置;Pgd 是所有粒子到目前為止,出現的最佳位置;Xid 意指每一粒子目前所在的位置, 至於 Rand()為介於 0~1 之間的隨機數值。其粒子群演算法步驟描述如下: 8.

(18) . 步驟一:初始化粒子群,隨機產生粒子的 Xid 及 Vid。. . 步驟二:計算出每個粒子適應值(Fitness)。. . 步驟三:對每粒子依照適應值與歷代最佳解做比較,如果較優則更新 Pid 及 Xid。. . 步驟四:對每個粒子依照其適應值與全域粒子群最優解做比較,如果較優則 更新 Pgd 及 Xid。. . 步驟五:根據公式(2)、(3)調整各粒子的 Xid 及 Vid。. . 步驟六:如果達到結束條件(滿足演化代數、取得最佳解),則中止演算法, 否則重回步驟二。. 粒子群最佳化這項技術,過去一直都有學者陸續提出一些改進方式。Shi 和 Eberhart[38]提出一項改進粒子群最佳化的方法,在速度更新時,藉由慣性權重 w,來改變原速度的比例,可參照公式(4)。此權重 w,可讓粒子移動的收斂速度, 控制在可預測範圍,以提高找到最佳解的正確性。本論文將會藉由此作者的方 法,來改善浮水印的效能。 Vid= w × Vid +c1 × Rand() × (Pid-Xid)+c2 × Rand() × (Pgd-Xid). (4). Cui 等人[39]提出新的粒子群最佳化演算法,主要是針對局部的移動速度作 改良,其實驗證實該方法比標準 PSO 更有效率。另一方面,Cui 和 Zeng[40]提出 一項保證全域性收斂的粒子群最佳化演算法,主要是針對粒子的移動進行分析, 然後判定是否停止此粒子,進而再生新的一個粒子。藉由此改進來求得最佳解, 實驗證實,確實能得到較佳的解答。然而,也有學者將 PSO 應用於浮水印;像 Wang 等人[41]提出一項智能的浮水印技術,主要是藉由粒子群優化技術,克服 小波域發現的不安全問題。由此可見,PSO 的發展,開始漸漸被重視。. 9.

(19) 3. 第三章 研究方法 本篇論文提出一項應用影像邊界資訊與粒子群最佳化演算法之強韌數位浮 水印技術。我們的方法主要可分為兩大程序:分別為嵌入演算法與擷取演算法。 在嵌入程序上,會對原始影像進行DWT。然後,利用Canny濾波器進行邊緣偵測, 將高係數的像素擷取成特徵矩陣,其矩陣大小會與浮水印相同。接著,會對浮水 印與此特徵矩陣進行SVD。最後,再以PSO來求得嵌入與取出浮水印之最佳調整 權重。然後,將此權重進行對角矩陣的嵌入處理。至於,擷取演算法的前置處理, 也會藉由DWT和SVD技術,將浮水印從頻率域的邊緣特徵裡擷取出來。其架構 如圖3.1所示。. 嵌入演算法. 擷取演算法. 離散小波轉換. 擷取浮水印. 擷取特徵矩陣. 金鑰. 奇異值分解. 奇異值分解. 粒子群最佳化. 擷取嵌入矩陣. 嵌入浮水印. 影像處理攻擊. 圖 3.1:方法架構流程圖 10. 離散小波轉換.

(20) 3.1 頻率域轉換 本論文會對原始影像進行一階DWT,把原始影像由空間域轉為頻率域,以 加強影像浮水印受攻擊的強韌度。DWT的運算[42],大致上可分為兩個步驟,一 為水平分割,另一為垂直分割。其計算程序如下敘述。. . 步驟一:第一次水平分割 一維度DWT的水平分割,讀取係數的順序,是依照水平方向由左至右讀取;. 且每讀兩個像素則進行相加一次,把相加完的係數由左而右的方式儲存。完成相 加的動作後,則再做一次相減。而且,儲存時亦是以水平方向儲存,但不覆蓋已 有係數的欄位,如圖3.2所示。圖中A、B、C、D分別代表相鄰四個像素,首先, 取出A、B作相加與相減運算,再分別儲存於右邊矩陣中。然後,對C、D作相加 與相減運算,也分別儲存於右邊矩陣中。其中,相加的集合部分為此影像之低頻, 將以符號L表示之;至於,相減的集合部分為此影像之高頻,以符號H示之;. A. B. C. D. A+B C+D. A-B C-D. L. H. 圖 3.2:第一次水平分割示意圖. . 步驟二:第一次垂直分割 一維度DWT的垂直分割。是將水平分割的結果,依照垂直方向由上至下讀. 取;將每讀兩個係數進行相加一次,而且,把相加完的係數,以由上至下的方式 儲存。進行完相加的動作後,亦需要再做一次相減。儲存時也是以由上至下的方 式儲存,但亦不覆蓋已有係數的欄位,如圖3.3所示。圖中A、B、C、D分別代表 四個像素,然後,取出A係數與B係數,進行相加與相減運算。相加的集合部分, 為此影像低頻中的低頻,以LL符號表示;相減的集合部分,為此影像低頻中的 11.

(21) 高頻,以LH來表示;同樣的,對C、D作相加與相減運算。相加的集合部分,為 此影像高頻中的低頻,以符號HL表示;相減的集合部分為此影像高頻中的高頻, 以符號HH表示。. A. C. B. D L. A+B LL A-B. H. LH. C+D HL C-D HH. 圖 3.3:第一次垂直分割示意圖. 進行完第一階的DWT,將會產生四個頻域段,分別為LL、LH、HL、HH四 個頻域段。圖3.4(b)為原始影像經DWT後的結果。此步驟為下一階段特徵擷取的 前置處理。. (a)原始影像. (b)原始影像經過DWT 圖 3.4:離散小波轉換結果. 12.

(22) 3.2 特徵擷取 接下來進行特徵擷取的步驟。Lu和Chung[43]和Tang和Hang[44]所提出相關 特徵的浮水印,還有 Parthasarathy和Kak[45]所提出的一項基於影像內容的浮水印 方法,皆證實浮水印挑選嵌入位置,能有效改善浮水印的不可視性與強韌性。故 本論文採行類似的觀念,藉由DWT來擷取頻率域的邊緣特徵。至於,作法是先 將原始影像經DWT處理,將所得到的轉換矩陣,進行Canny的邊緣偵測,並擷取 出高係數之特徵點。由於DWT的特性,會讓頻率域的邊緣特徵數值,有可能為 極大的正負係數。所以,使用Canny濾波器處理完的係數,必須再次進行絕對值 運算,以更正確的取得頻率域之邊緣特徵點。至於,擷取出來的邊緣特徵,係數 將會進行由大到小的排序。而儲存方向,會由左至右由上至下的順序,進行特徵 點的“座標”紀錄。所得到的特徵矩陣,會與浮水印的大小相同。當完成特徵點 之“座標”紀錄後,再以相對座標的DWT係數值取代之。然而,我們可以觀察 到,所擷取出來的DWT係數位置,其反映的就是原始影像的邊緣,如圖 3.5 所示。 左圖為對DWT的係數進行Canny濾波器之處理結果,而右圖為,浮水印實際嵌入 位置。. (a)對 DWT 後的影像作 Canny filter. (b)黃色位置為實際擷取的特徵點. 圖 3.5:特徵擷取結果 13.

(23) 基於人類視覺系統[46],肉眼對於影像邊緣的些許顏色變化,將不易受到影 響。然而,進一步的探討,我們將像素值由 0 到 255 的排序,針對鄰近的像素點 進行分析,如圖 3.6 所示。其肉眼的觀察下,因為,鄰近像素的顏色變化甚小, 人眼將難分辨差異。所以,對於影像進行些許的修改,人眼將難以察覺。. 0. 255 Gray level. 圖 3.6:灰階變化之敏感分析. 另一方面,我們將 0 到 255 的顏色分佈劃分為 8 個區塊,並針對區塊內的像 素值進行分析,如圖 3.7 所示。我們可以觀察到,當一像素點落在某區塊內,它 與此區塊內的其他像素點亮度相差甚小,也會導致肉眼將難以分辨。由此可見, 若能將像素變化控制在 0~32 之間,且藏匿的位置又選擇在邊緣,對於人類視覺 感官將不易辨識。故本論文採取頻率域的邊緣位置進行嵌入,並利用演化式最佳 化,來調整不可視與強韌性之最適合的權重。讓顏色失真能降至最小,抵抗影處 理攻擊的能力,提升到最大狀態。. 0. 31. 63. 95. 127 159 Gray level. 191. 圖 3.7:區塊灰階變化之敏感分析. 14. 223. 255.

(24) 3.3 浮水印嵌入程序 我們提出的浮水印之嵌入程序,主要可分為五大步驟。第一步驟:頻率域之 邊緣特徵擷取。第二步驟:將浮水印與特徵矩陣進行 SVD。第三步驟:利用 PSO 找尋最佳權重 α。第四步驟:以此權重 α 將浮水印進行嵌入。第五步驟:是進行 SVD 與 DWT 的反轉換,其完整流程如下敘述: . 步驟一:利用 DWT 和 Canny 濾波器,擷取頻率域的強韌特徵。其中,所得 到的座標矩陣會記錄起來,以當成擷取浮水印的金鑰。接著,針對座標擷取 其對應的 DWT 係數,並填入於特徵矩陣中。. . 步驟二:將得到的特徵矩陣 A 與浮水印 W,分別進行 SVD 運算。特徵矩陣 A 將會產生 UA,SA,VA 三個矩陣。至於,欲嵌入之浮水印 W,則會產生 UW, SW,VW 三個矩陣。. . 步驟三:在嵌入過程中,會藉由粒子群演算法,對浮水印的不可視性與強韌 性進行評估分析,再決定調整權重值 α 的大小。. . 步驟四:對角矩陣 SA 和 SW,將會進行運算以完成浮水印的嵌入。其嵌入方 式,會對 SW 矩陣乘上一個權重值 α。其產生的 SW’會與 SA 進行差值運算, 找出差值最小的位置,進行直接取代運算,以示嵌入浮水印。若發生出現多 個係數所要嵌入的位置一樣時,則以它們的平均值取代。. . 步驟五:浮水印嵌入完成後,產生的 SA’ 矩陣會與原本的 UA,VA 兩個矩陣 進行反 SVD 的轉換。再將轉換完之特徵矩陣上的係數,還原到原始 DWT 頻域段的座標位置。接著,再做 DWT 的反轉換。此時,將完成浮水印嵌入 程序。圖 3.7 為完整的嵌入流程。至於,所需記錄的金鑰,分別為擷取特徵 矩陣的座標與 UW,VW 兩個矩陣。. 15.

(25) 原始影像 邊緣偵測. DWT. 邊緣像素的選擇 1.從高係數值開始挑選 2.選定像素的數量=浮水印的大小. 浮水印. 特徵矩陣A. SVD. SVD UW. 利用PSO調整權重α ,並 將SW’進行直接取代SA:. SW. VW. S W’= α × S W. SA. UA. VA. ◎. 差值運算. SA’. UA. VA Inverse SVD. A’. 還原到原始 邊緣位置. LL. LH. HL. HH. 藏匿影像. Inverse DWT. 圖 3.8:嵌入流程圖. 3.4 權重選取 在浮水印的嵌入過程,我們會針對 SA 與 SW 進行嵌入處理。其嵌入方式, 是藉由一個權重 α 乘以 SW 進行嵌入。本論文利用 PSO 演算法求此權重,其適應 函式的設計,會針對浮水印的不可視性與強韌性進行評估。藉由權重 α 來調整浮 水印嵌入與取出之間的平衡。所以,α 與 SW 相乘運算所得到的 SW’,會與 SA 計 算差值最小的位置,進行直接取代。若發生多個係數,同時要嵌入於相同的位置, 我們將會對這些相同位置的係數,計算平均值運算後再直接取代,依此解決嵌入 位置之搶奪問題。至於,產生的 SA’ 矩陣則會與 UA,VA 兩個矩陣,進行反 SVD 的運算。然而,做完反 SVD 的動作後,我們會將此特徵矩陣,還原到原本 DWT 的擷取位置,再做 DWT 的反轉換。此時,將完成浮水印嵌入程序。 由於 PSO 的適應函數需考慮浮水印的不可視性與強韌性之評估。本論文藉 由一種普遍性的影像品質指數 Q[47],來評估浮水印嵌入的不可視性與強韌性。 16.

(26) 將兩者 Q 值相加的結果當作 PSO 的適應值。如公式(5)所示。所以,兩者相加所 得到的數值越高,則表示越接近最佳解。其中,QA 為浮水印的不可視性。QW 為 浮水印的強韌性,在此使用的測試攻擊為高斯濾波器攻擊。至於,Q 的計算方式 如公式(6)所示。 fitness = Q A + QW. Q=. x=. (5). (−1 ≤ Q ≤ 1). 4σ xy x y. (6). (σ x + σ y )[ x 2 + y 2 ] 2. 1 N. N. ∑ xi i =1. 2. y=. 1 N. N. ∑y i =1. i. σ x2 =. 1 N ( xi − x ) 2 ∑ N − 1 i =1. σ xy =. 1 N ∑ ( xi − x )( yi − y ) N − 1 i =1. σ y2 =. 1 N ( yi − y ) 2 ∑ N − 1 i =1. 另一方面,本論文將挑選一項具代表性的攻擊,作為浮水印強韌度的評估; 希望藉此攻擊所調整出的最佳參數,亦能抵抗其他影像處理的攻擊。在此,所選 擇的影像處理攻擊為高斯濾波器。因為,影像經此攻擊處理後,會將隸屬於高頻 的雜訊給過濾掉。然而,本論文所嵌入的位置,亦隸屬於高頻地帶。故此影像處 理攻擊,對於本論文方法具備相當大的代表性。至於本論文所使用的PSO,主要 是以Shi和Eberhart的方法為主,可參照公式(4)。式子中的w慣性權重設定為 0.5。 c1、c2 學習常數,本論文均設定為 1。以下敘述,為本論文的PSO演算法進行過 程: . 步驟一:定義一個具有M個粒子的族群,每個粒子的位置及速率均為d維的 向量。在本論文中,d為一維向量,並設定粒子群數為20個。. . 步驟二:初始化粒子群。本方法以隨機的方式,設定每個粒子的位置及其速 率。. . 步驟三:將粒子的位置,代入浮水印不可視性與強韌性的評估函數,每個粒 17.

(27) 子會計算出,原始影像與藏匿影像的品質指數Q,和原浮水印與受攻擊後所 取出浮水印的品質指數Q。再將兩者Q值進行相加的運算,依此當成我們要 的評估值。 . 步驟四:每一個粒子的評估值與該粒子所經歷的最佳評估值比較,假若新的 評估值比粒子的最佳評估值好,則以新的位置及評估值取代粒子的最佳解位 置及評估值。. . 步驟五:每一個粒子的最佳評估值與群體的最佳評估值比較,假若粒子的最 佳評估值比群體的最佳評估值佳,則以粒子的最佳解位置及評估值取代群體 最佳解位置及評估值。. . 步驟六:使用式子(3)與(4)來改變個體的速率並移動粒子位置。. . 步驟七:重複步驟三~步驟六,直到群體的最佳評估值到達我們設定的迭代 數100。 亂數產生第0代 的粒子群. 對原始影像進 行離散小波轉 換 邊緣特徵擷取 對浮水印與特 徵矩陣進行奇 異值分解. 更新粒子的. 嵌入浮水印. 位置與速度 計算藏入與取 出的最佳解. 達到終 止條件. 否. 是 結束. 圖3.9:權重選取流程圖 18.

(28) 3.5 浮水印擷取方法 我們所提的浮水印之擷取演算法,亦需進行DWT與SVD的轉換技術。首先, 我們會對藏匿影像進行DWT的轉換。然後,藉由金鑰將原本藏匿位置上的DWT 數值擷取出來,並還原回原來的特徵矩陣。再將此特徵矩陣會進行SVD,並產生 * * UA,SA ,VA。然而,我們會針對SA 對角矩陣進行處理。因為,本論文的嵌入方. 式,是利用SW’ 對角矩陣上的每個係數,與SA矩陣計算每個係數的差值最小位 置;然後,以平均值直接取代此點的係數。所以,我們會經由金鑰,對照回原本 取代SA’矩陣的座標位置。並依此還原對角矩陣SWA,此矩陣將必須再除回原本的 調整權重α,其權重值為 0.8683。所得到的SWA’會利用浮水印的UW,VW矩陣,進 行反SVD,將浮水印還原,詳細資訊如圖 3.10 所示。 藉由金鑰,將原始 特徵點擷取出來. 受攻擊之藏匿影像 DWT. LL. LH. HL. HH. ⊕. 特徵矩陣A * SVD SA *. UA *. ◎ 利用α調整權重還原浮水印 之對角矩陣SWA’ 。藉由UW和 VW 進行SVD的反轉換. VA *. SA *. SWA. SWA’=SWA/α. UW. 圖 3.10:浮水印擷取流程圖. 19. VW.

(29) 4. 第四章 實驗結果 為了驗證本論文所提的方法,本章將進行一系列的實驗與結果比較。在實驗 比較部分,本論文會與九種方法相比較,分別是:(1)應用 Canny 濾波器之數位 浮水印(簡稱:Canny)、(2) 應用 Sobel 濾波器之數位浮水印(簡稱:Sobel) 、(3) 應用 SVD 之數位浮水印(簡稱:SVD)、(4)應用 Canny 濾波器和 SVD 之數位浮水 印(簡稱:Canny+SVD) 、(5)應用 Sobel 濾波器和 SVD 之數位浮水印(簡稱: Sobel+SVD) 、 (6) 應用 Ganic 和 Eskicioglu 作 者[35] 之 浮水 印技 術 (簡 稱 : Ganic[35])、(7)應用 DWT 之數位浮水印(簡稱:DWT)、(8)應用 DWT 和 SVD 之 數位浮水印(簡稱:DWT+SVD)和(9)與本論文演算法一樣,但改以 Sobel 濾波器 進行特徵擷取(簡稱:Sobel+SVD+DWT)。在這九種比較方法中,Ganic[35]為其 他作者的方法,至於另外八種,則是我們實作用來比較的方法。其詳細步驟如表 4.1 敘述。. 表 4.1:比較方法的浮水印嵌入與取出 比較方法. 浮水印嵌入與取出的程序. Canny. 嵌入程序. 步驟一:利用 Canny 擷取特徵矩陣。 步驟二:浮水印乘以 0.5 嵌入特徵矩陣。. 取出程序. 步驟一:將原先嵌入邊緣的位置取出。 步驟二:與原特徵矩陣進行相減,並除以原始權重 值 0.5。. Sobel. 嵌入程序. 步驟一:利用 Sobel 擷取特徵矩陣。 步驟二:浮水印乘以 0.5 嵌入特徵矩陣。. 取出程序. 步驟一:將原先嵌入邊緣的位置取出。 步驟二:與原特徵矩陣進行相減,並除以原始權重 值 0.5。. SVD. 嵌入程序. 步驟一:對原始影像進行 SVD。 步驟二:浮水印乘以 0.5 嵌入原始影像的 S 矩陣。. 取出程序. 步驟一:對藏匿影像進行 SVD。 步驟二:藏匿影像的 S’矩陣會與原 S 矩陣進行相減, 並除以原始權重值 0.5。 20.

(30) Canny+SVD. 嵌入程序. 步驟一:利用 Canny 擷取特徵矩陣。 步驟二:浮水印與特徵矩陣分別進行 SVD。 步驟三:浮水印的 S 矩陣乘以 0.5 嵌入特徵矩陣的 S 矩陣。. 取出程序. 步驟一:將原先邊緣的位置取出。 步驟二:此特徵矩陣會進行 SVD 的轉換。 步驟三:產生的 ST’會與原 ST 進行相減並除以 0.5。. Sobel+SVD. 嵌入程序. 步驟一:利用 Sobel 擷取特徵矩陣。 步驟二:浮水印與特徵矩陣分別進行 SVD。 步驟三:浮水印的 S 矩陣乘以 0.5 嵌入特徵矩陣的 S 矩陣。. 取出程序. 步驟一:將原先邊緣的位置取出。 步驟二:此特徵矩陣會進行 SVD 的轉換。 步驟三:產生的 ST’會與原 ST 進行相減並除以 0.5。. Ganic [35]. 可參考第二章節文獻探討的部分。. DWT. 嵌入程序. 步驟一:對原始影像先進行 DWT。 步驟二:將高係數擷取成特徵矩陣。 步驟三:浮水印乘以 0.5 嵌入特徵矩陣。. 取出程序. 步驟一:對藏匿影像進行 DWT。 步驟二:將原先位置取出並除以 0.5。. DWT+SVD. 嵌入程序. 步驟一:對原始影像先進行 DWT。 步驟二:將高係數擷取成特徵矩陣。 步驟三:對浮水印與特徵矩陣進行 SVD。 步驟四:浮水印的 S 矩陣乘以 0.5 嵌入特徵矩陣的 S 矩陣。. 取出程序. 步驟一:對藏匿影像進行 DWT。 步驟二:將原先位置取出並進行 SVD。 步驟三:產生的ST’會與原ST進行相減且除以原始權 重值0.5。. Sobel+SVD+ 與本論文的方法差在濾波器的不同,主要用來做邊緣濾波器的分 DWT. 析。. 21.

(31) 4.1 實驗環境 實驗中,本論文所使用的測試影像為大小為 512×512 的帆船影像,而浮水印 則是大小為 128×128 的攝影師影像,如圖 4.1 所示。. (a) 原始影像. (b) 浮水印 圖 4.1:實驗用影像. 本論文所採用的影像處理攻擊,主要分為五大類:幾何攻擊,雜訊攻擊,去 雜訊攻擊,壓縮攻擊,與其他影像處理攻擊。除此之外,本論文亦使用 Checkmark [50]進行實驗比較。這些攻擊的細項說明如下: . 幾何攻擊 1. 外圍切割攻擊。 2. 橫向切割攻擊。 3. 旋轉 20 度攻擊。 4. 放大縮小攻擊。. . 雜訊攻擊 1. 胡椒鹽雜訊攻擊(比率為 0.03)。 2. 高斯雜訊攻擊(比率為 0.03)。. . 去雜訊攻擊 1. 平均值濾波器攻擊(mask 為 3×3)。. 22.

(32) 1. 1. 1. 1/9 × 1 1. 1. 1. 1. 1. 2. 低通濾波器攻擊(mask 為 3×3)。. . 1. 2. 1. 1/16× 2 1. 4. 2. 2. 1. 壓縮攻擊 1. JPEG 壓縮攻擊(壓縮率 10%)。. . 其他影像處理攻擊 1. 亮度減少 20 像素攻擊。 2. 直方圖等化攻擊。 3. 銳利化攻擊。. . Checkmark 1. 高斯濾波攻擊(mask 為 5×5)。 2. 中值濾波攻擊(mask 為 3×3)。 3. 調整中值濾波攻擊(mask 為 7×7)。 4. 抖動攻擊。 5. 鏡射攻擊。 6. 二值化攻擊。. 4.2 品質評估實驗 對於浮水印的相關實驗,除了視覺觀察,仍需有量化的評估較為客觀。由於 浮水印的不可視性,乃是計算浮水印嵌入前後的影像相似程度。本論文所使用的 公 式 準 則 , 是 影 像 尖 峰 訊 號 對 雜 訊 比 值 (Peak Signal-to-Noise Ratio, PSNR)[48-49],公式如(7)(8)所示,其中 xij 與 xˆij 為兩張處理前後影像的相對位置, h和w分別為影像的高與寬,而 MSE 為兩張影像 平方誤差 。. 23.

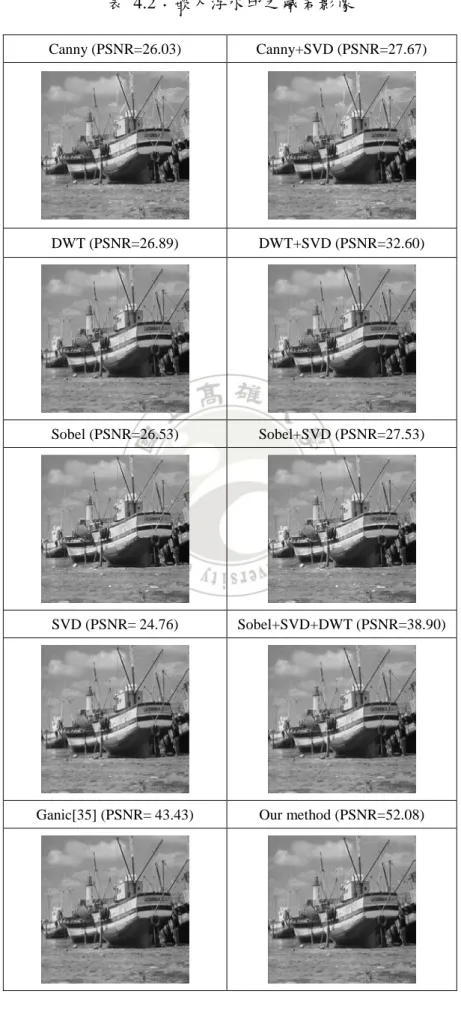

(33) PSNR = 10 × log10. MSE = (. 255 2 MSE. (7). h w 1 )∑∑ ( xij − xˆij ) 2 h × w i =1 j =1. (8). PSNR 值會介於 0 到∞,數值越大代表兩張影像越相似。若計算出來的數值為∞, 則表示兩張影像為同一張影像。另一方面,本論文將以 Wang 和 Bovik[47]所提 出的影像品質指標,來評估浮水印的強韌度,以下稱此方法計算得到的值為 Q 值。Q 值的範圍會介於-1 到 1 之間,Q 的數值越接近 1 表示兩張影像越相似,反 之,則越差。 所有實驗的 PSNR 值列於表 4.2。從表中數據顯示,從 Canny 與 Canny+SVD 的 PSNR 比值比較下,可以觀察到一個現象:當 Canny 加入 SVD 的方法後,PSNR 的數值會提高。接著,觀察 DWT 和 Sobel 的方法,它們加入了 SVD 的處理後所 得到的 PSNR 分數,也都分別比原本的方法高。由此證明,SVD 運算有助於改 善浮水印的不可視性。但單純只使用 SVD 的方法,PSNR 並不理想。然而,再 觀察 Sobel+SVD+DWT、Ganic[35]和本論文的方法的 PSNR 比值,它們都有明顯 高於前述幾種的方法。由此證明,DWT 能有效的改善浮水印的不可視性。其中, 本論文的 PSNR 比值,是所有方法中最高的;更驗證了本論文的方法,具有極高 的不可視性。. 24.

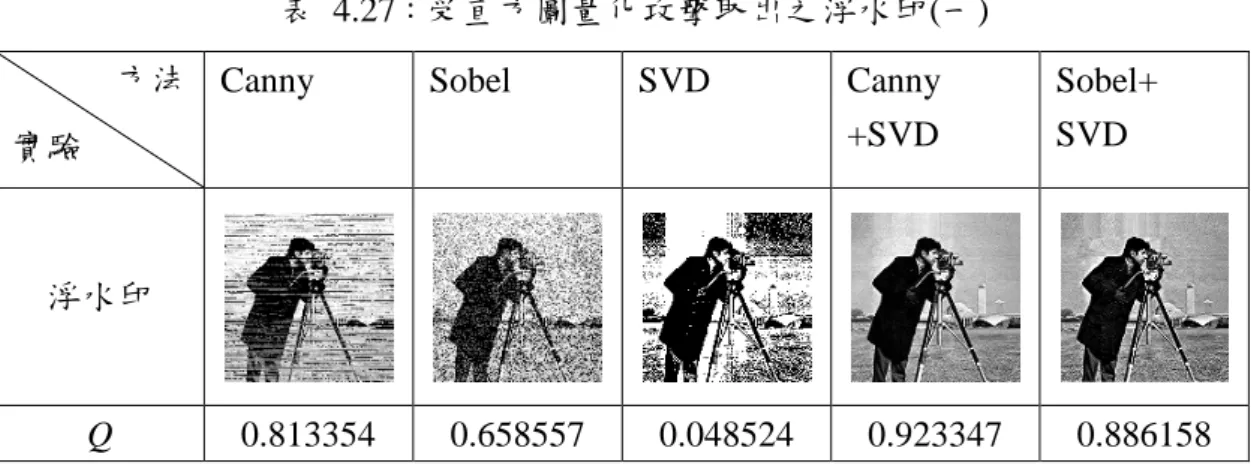

(34) 表 4.2:嵌入浮水印之藏匿影像 Canny (PSNR=26.03). Canny+SVD (PSNR=27.67). DWT (PSNR=26.89). DWT+SVD (PSNR=32.60). Sobel (PSNR=26.53). Sobel+SVD (PSNR=27.53). SVD (PSNR= 24.76). Sobel+SVD+DWT (PSNR=38.90). Ganic[35] (PSNR= 43.43). Our method (PSNR=52.08). 25.

(35) 4.3 權重分析實驗 本實驗藉由手動的方式,調整浮水印的嵌入權重,並記錄浮水印在每個權重 上的數據並進行觀察。我們將權重範圍設定在 0~1.5 之間,並以 0.1 的單位進行 變化調整。其中,所使用的原始影像為Boat、Lena、Pepper與 Elaine,影像大小 均 為 512×512,如圖 4.2 所示。. (a) Boat. (b) Lena. (c) Pepper. (d) Elaine 圖 4.2:權重測試的原始影像. 進行嵌入測試的浮水印,本實驗選用 Airplane與Cameraman兩張灰階影像, 其影像大小分別為 128×128,如圖 4.3 所示。實驗過程中,用來測試的實驗攻擊, 為高斯濾波器攻擊。至於品質評估函式,會利用PSNR與Q值來進行浮水印的評 估。. Airplane. Cameraman 圖 4.3:權重測試的浮水印 26.

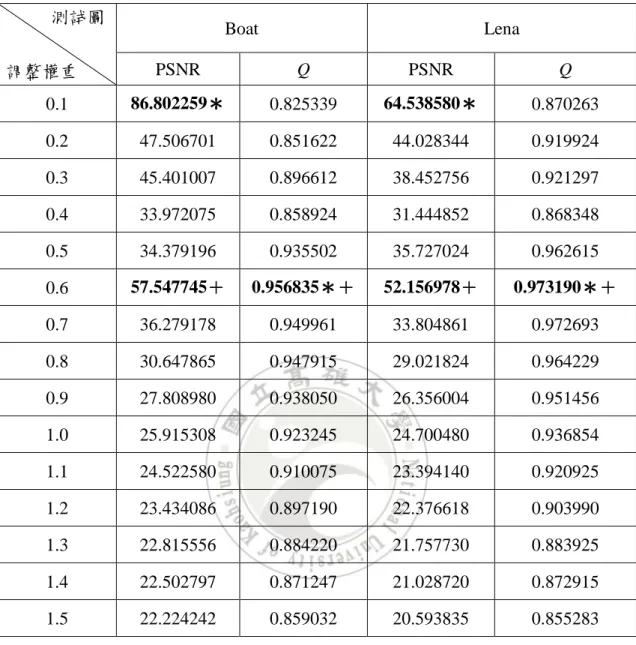

(36) 在本節實驗中,主要針對兩方面進行探討。一方面,觀察不同的浮水印嵌入 於不同的原始影像中,PSNR與Q值的變化為何。由於我們必須找出能讓PSNR與 Q值達到最高的最佳權重值,若調整出來的權重能同時讓 PSNR與Q值達到最高, 則表示此權重能對浮水印營造出很好的不可視性與強韌性。但此權重只能讓 PSNR達到最高而Q值很低;則表示此權重能讓浮水印只有極佳的不可見性,對 於抵抗影像處理攻擊的強韌性卻很差。 我們希望藉由浮水印嵌入於不同的原始影像,分析所得到的適應值之關聯 性。在此,我們將會利用*符號,標記手動調整之最佳權重的 PSNR 與 Q。至於, 以 PSO 方法自動求得的最佳權重值,我們會在最接近的權重值上,以+符號標 記 PSNR 與 Q。藉此讓實驗結果的呈現,更能易於觀察。 首先,我們藉由Boat與Lena兩張原始影像,分別對 Airplane浮水印,進行手 動調整權重的嵌入與取出實驗 ;實驗結果如表 4.3 所示。由表中數據顯示,我們 可以觀察到Boat的PSNR,在權重 0.1 將會達到最高數值,Q值則是在權重 0.6 會 達到最高數值。Lena的實驗數據呈現與Boat相同之情形。然而,此情形反應出 PSNR與Q值所落在的最佳權重並不一致。所以,若要以手動調整權重並同時兼 顧PSNR與Q值的品質,以求得浮水印之最佳適應解,這將會有難度。所以,本 論文才會使用PSO自動來決定之合適權重,希望在浮水印的不可視性與強韌性之 間,求得一個平衡。在此,本論文所使用的PSO,對Boat調出的合適權重為 0.5883, 而Lena的合適權重為 0.6352。至於,接近的權重為 0.6。接著,我們再觀察到在 0.6 權重上的PSNR值,為所有PSNR值中,排列第二高。而Q值則是最高的。由 此證明,本論文使用的PSO,它的合適權重挑選機制,能有效的兼顧浮水印的不 可視性與強韌性。. 27.

(37) 表 4.3:Airplane調整權重分析(一) 測試圖 調整權重. Boat. Lena. PSNR. Q. PSNR. Q. 0.1. 86.802259*. 0.825339. 64.538580*. 0.870263. 0.2. 47.506701. 0.851622. 44.028344. 0.919924. 0.3. 45.401007. 0.896612. 38.452756. 0.921297. 0.4. 33.972075. 0.858924. 31.444852. 0.868348. 0.5. 34.379196. 0.935502. 35.727024. 0.962615. 0.6. 57.547745+. 0.956835*+. 52.156978+. 0.973190*+. 0.7. 36.279178. 0.949961. 33.804861. 0.972693. 0.8. 30.647865. 0.947915. 29.021824. 0.964229. 0.9. 27.808980. 0.938050. 26.356004. 0.951456. 1.0. 25.915308. 0.923245. 24.700480. 0.936854. 1.1. 24.522580. 0.910075. 23.394140. 0.920925. 1.2. 23.434086. 0.897190. 22.376618. 0.903990. 1.3. 22.815556. 0.884220. 21.757730. 0.883925. 1.4. 22.502797. 0.871247. 21.028720. 0.872915. 1.5. 22.224242. 0.859032. 20.593835. 0.855283. 接著,觀察Pepper與 Elaine兩張原始影像,個別對 Airplane浮水印進行手動 調整權重的實驗,實驗結果如表 4.4 所示。由表中數據,我們可以觀察到,Pepper 的PSNR與Q值,分別在權重 0.1 與 0.6 會達到最高。至於,Elaine的PSNR與Q值 最高,分別在權重 0.2 與 0.7 的位置。由此可見,若要兼顧PSNR與Q值,卻藉由 手動調整權重的方式,找尋浮水印之最佳適應解,將會更加困難。所以,本論文 利用PSO來自動決定合適權重。其中, Pepper調出的最佳權重為 0.6777,Elaine 最佳權重為 0.6349。 28.

(38) 表 4.4:Airplane調整權重分析(二) 測試圖. Pepper. Elaine. PSNR. Q. PSNR. Q. 0.1. 69.449885*. 0.961843. 50.716939. 0.840528. 0.2. 47.693439. 0.966706. 57.739151*. 0.930720. 0.3. 36.877327. 0.933260. 35.902440. 0.911360. 0.4. 30.856147. 0.864815. 30.927767. 0.852853. 0.5. 30.280491. 0.964008. 34.258037. 0.969408. 0.6. 38.806332. 0.979311. 54.506617+. 0.984268+. 0.7. 41.923130+. 0.982854*+. 35.773012. 0.985577*. 0.8. 31.988169. 0.976819. 29.895506. 0.975878. 0.9. 28.037068. 0.965462. 26.776025. 0.962686. 1.0. 25.673541. 0.951824. 24.621950. 0.946306. 1.1. 24.019655. 0.936824. 23.127804. 0.925593. 1.2. 22.861303. 0.920857. 22.158528. 0.906436. 1.3. 22.126339. 0.903421. 21.734146. 0.892567. 1.4. 21.444479. 0.887728. 21.103416. 0.880197. 1.5. 20.826443. 0.877462. 20.778360. 0.866974. 調整權重. 再觀察 Boat與Lena兩張原始影像,對另一張浮水印 Cameraman,進行手動 調整權重的嵌入與取出實驗 。如表 4.5 所示。我們可以觀察到,Boat的PSNR與 Q值,分別在權重 0.2 與 0.8 達到最高。至於,Lena則是在權重 0.1 與 0.9。複雜 度一樣提高了許多;至於,利用本論文的PSO,對 Boat調整出的最佳權重為 0.8683,Lena則是 0.8887。在兩者之間,最接近的調整權重是 0.9。我們可以觀 察到,在權重 0.9 上的PSNR,Boat與 Lena可達到並列第三、第四高的數值。Q 29.

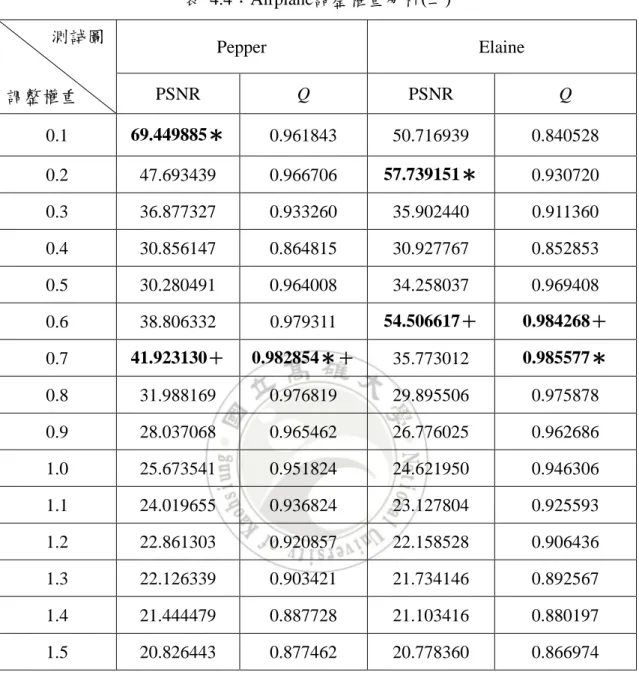

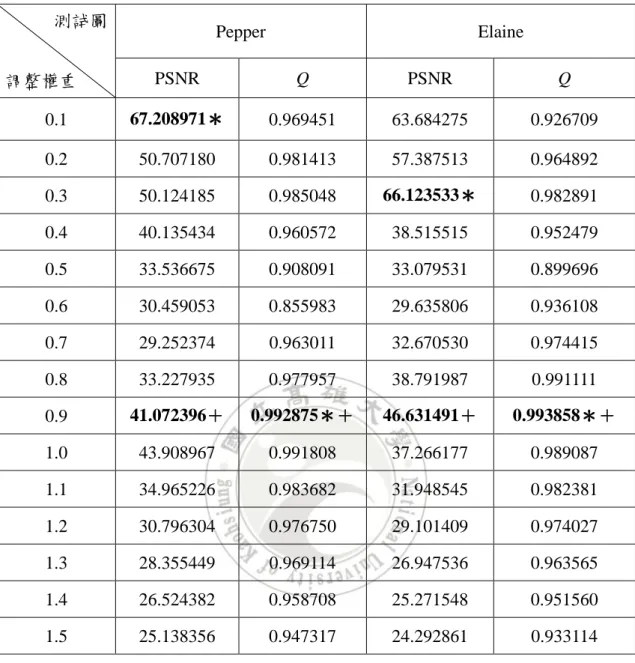

(39) 值則可以維持在並列第一、第二高的品質。再次證明,本論文能有效的兼顧浮水 印的不可視性於強韌性。 表 4.5:Cameraman調整權重分析(一) 測試圖 調整權重. Boat. Lena. PSNR. Q. PSNR. Q. 0.1. 60.276917. 0.866312. 68.821523*. 0.919062. 0.2. 78.533810*. 0.927366. 47.172258. 0.958963. 0.3. 45.771816. 0.920773. 45.455810. 0.969506. 0.4. 60.583103. 0.963820. 42.585099. 0.966722. 0.5. 38.383662. 0.934674. 34.583008. 0.926406. 0.6. 33.419075. 0.892764. 31.013209. 0.876349. 0.7. 32.791036. 0.964282. 33.971731. 0.974444. 0.8. 39.244492. 0.983759*. 42.395670. 0.981754. 0.9. 53.361653+. 0.983756+. 43.513864+. 0.991979*+. 1.0. 37.222105. 0.976634. 34.884189. 0.986830. 1.1. 32.731539. 0.973222. 30.905791. 0.975146. 1.2. 29.973343. 0.961067. 28.433330. 0.964430. 1.3. 28.079804. 0.946747. 26.508311. 0.953116. 1.4. 26.542100. 0.929408. 25.187085. 0.942183. 1.5. 25.426541. 0.923624. 24.144711. 0.930584. 最後是觀察Pepper與 Elaine兩張原始影像,與 Cameraman浮水印的實驗。如 表 4.6 所示。Pepper的PSNR與Q值最高,分別在權重 0.1 與 0.9。至於,Elaine則 是在權重 0.3 與 0.9。至於使用PSO對 Pepper與 Elaine所搜尋得到的最佳權重,分 別為 0.9245 與 0.8697,最接近的調整權重為 0.9。實驗結果顯示,本論文所調出 的最佳權,一樣能讓浮水印保持一定的水準。 30.

(40) 表 4.6:Cameraman調整權重分析(二) 測試圖 調整權重. Pepper. Elaine. PSNR. Q. PSNR. Q. 0.1. 67.208971*. 0.969451. 63.684275. 0.926709. 0.2. 50.707180. 0.981413. 57.387513. 0.964892. 0.3. 50.124185. 0.985048. 66.123533*. 0.982891. 0.4. 40.135434. 0.960572. 38.515515. 0.952479. 0.5. 33.536675. 0.908091. 33.079531. 0.899696. 0.6. 30.459053. 0.855983. 29.635806. 0.936108. 0.7. 29.252374. 0.963011. 32.670530. 0.974415. 0.8. 33.227935. 0.977957. 38.791987. 0.991111. 0.9. 41.072396+. 0.992875*+. 46.631491+. 0.993858*+. 1.0. 43.908967. 0.991808. 37.266177. 0.989087. 1.1. 34.965226. 0.983682. 31.948545. 0.982381. 1.2. 30.796304. 0.976750. 29.101409. 0.974027. 1.3. 28.355449. 0.969114. 26.947536. 0.963565. 1.4. 26.524382. 0.958708. 25.271548. 0.951560. 1.5. 25.138356. 0.947317. 24.292861. 0.933114. 藉由上述實驗可得知,利用不同的原始影像嵌入於不同的浮水印,PSNR與 Q值並非落在相同的權重位置。所以,在不同原始影像的考量下,需兼顧PSNR 與Q值的品質;並且要透過手動調整出最佳適應解,其困難度將會大幅的提升。 所以,本論文利用PSO挑選能兼顧PSNR與Q值的合適權重。另一方面,我們還可 以觀察到,藉由本論文的PSO,所求得 Airplane浮水印嵌入於Boat、Lena、Pepper 與 Elaine的最佳權重值,分別為 0.5883、0.6352、0.6777 與 0.6349。Cameraman浮 水印嵌入Boat、Lena、Pepper與 Elaine求得的最佳權重值,分別為 0.8683、0.8887、 31.

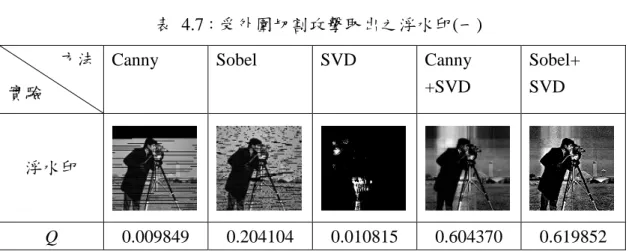

(41) 0.9245,與 0.8697。經實驗數據顯示,我們可以發現,在同一張浮水印,嵌入於 其他不同的原始影像中;利用本論文所調出的合適權重皆很接近。在此證明,藉 由同一張浮水印與其一原始影像,所調整出來的最佳權重值,也能有效的讓其他 原始影像,達到不錯的效果。再次驗證,本論文設計的PSO,不但能有效的兼顧 浮水印的不可視性與強韌性,也具有很高的便利性與適應能力。. 4.4 幾何攻擊 幾何攻擊的分類,主要有切割攻擊、放大縮小和旋轉攻擊。在切割攻擊部份, 我們考慮外圍切割與橫向切割。在此先進行外圍切割的實驗,其裁切掉的大小為 40 的像素單位,如圖 4.4 所示。. 圖 4.4:外圍切割攻擊. 由表 4.7 實驗結果顯示,對於僅使用空間域進行浮水印藏匿的 Canny 與 Sobel 兩種方法,對於此項攻擊的破壞,浮水印將會有嚴重的雜訊影響。尤其是 Canny 所取出的浮水印,在影像上方會有一塊黑色橫切區塊,造成感官效果非常的差; 其 Q 值也是非常的低。至於 SVD 取出的浮水印,外觀更是嚴重,幾乎是一片黑, Q 值更是逼近於零。另一方面,加入 SVD 的 Canny+SVD 和 Sobel+SVD,其浮 水印外觀有顏色上的失真;但計算出來的品質數值,有明顯高於 Canny、Sobel、 32.

(42) 與 SVD 的方法。 表 4.7:受外圍切割攻擊取出之浮水印(一) 方法 Canny. Sobel. SVD. 實驗. Canny +SVD. Sobel+ SVD. 浮水印. Q. 0.009849. 0.204104. 0.010815. 0.604370. 0.619852. Ganic [35]取出的浮水印,也是和 SVD 一樣的不理想,外觀幾乎全黑;其 Q 值也是非常的低。至於 DWT 取出的浮水印,外觀有細緻雜訊產生;其計算出來 的 Q 值也因此受到影響。再觀察 Sobel+SVD+DWT、DWT+SVD、和本論文的方 法,它們在 Q 值上有明顯優於前述幾種方法。而且,在外觀上,不但沒有雜訊 的產生,顏色也沒有明顯的失真。然而,本論文的方法,相較於 Sobel+SVD+DWT,外觀改變又更少;而且,在 Q 值的評估上,我們的方法也較 優於它。雖然,本論文相較於 DWT+SVD,Q 值略差一點,但在視覺感官上的觀 察上,兩者都皆有不錯的效果呈現。故經實驗顯示,本論文的方法對於此攻擊破 壞,具有很好的抵抗效果。相關結果與數據如表 4.8 所示。 表 4.8:受外圍切割攻擊取出之浮水印(二) 方法 Ganic [35]. DWT. 實驗. DWT+ SVD. Sobel+SVD Our method +DWT. 浮水印. Q. 0.025483. 0.609061. 0.986940. 33. 0.930450. 0.970842.

(43) 接下來針對橫向切割攻擊進行實驗。本實驗所使用的橫向切割攻擊,如圖 4.5 所示,其中裁減掉的單一橫幅面積為 64 像素單位乘以影像的寬。. 圖 4.5:橫向切割攻擊. 由表 4.9 實驗顯示,此攻擊對於 Canny 取出的浮水印,外觀會有嚴重的橫切 塊黑色雜訊;其 Q 值也呈現負值狀態。而 Sobel 的取出的浮水印,外觀會有嚴重 的點狀黑色雜訊產生;其 Q 值也呈現負值狀態。至於,SVD 取出的浮水印,外 觀更是不理想,幾乎是呈現全黑。接著,觀察經一次頻率域轉換的 Canny+SVD 和 Sobel+SVD。這兩種方法所取出來的浮水印,雖然沒有雜訊的產生,但是,卻 有很嚴重的顏色失真;其 Q 值也都不太理想。 表 4.9:受橫向切割攻擊取出之浮水印(一) 方法 Canny. Sobel. SVD. 實驗. Canny +SVD. Sobel+ SVD. 浮水印. Q. -0.092837. -0.078417. 0.016692. -0.344840. 0.571968. Ganic [35]取出的浮水印,外觀有很多雜訊點的產生。而且,Q 值也是非常 34.

(44) 的低。至於 DWT 取出的浮水印,外觀也是明顯的雜訊點干擾;所計算出來的 Q 值也是很低。再觀察兩次頻率域轉換的 DWT+SVD、Sobel+DWT+SVD、與本論 文的方法。它們所擷取出來的浮水印,顏色會有略小的失真;但相較於前述七種 的浮水印方法,視覺效果要好的多。而且,評估得到的 Q 值,皆還達到 0.7 以上, 隸屬於可接受範圍。其中,本論文的方法,所計算出來的 Q 值,是所有方法中 最高的。由此可見,本論文的方法對於抵抗此攻擊,具有很高的強韌性。相關結 果與數據如表 4.10 所示。 表 4.10:受橫向切割攻擊取出之浮水印(二) 方法 Ganic [35]. DWT. 實驗. DWT+ SVD. Sobel+SVD Our method +DWT. 浮水印. Q. 0.025179. 0.293703. 0.766548. 0.734957. 0.773162. 接下來,針對幾何攻擊的旋轉攻擊進行探討,本論文採用旋轉 20 度進行相 關實驗與數據的測試,如圖 4.6 所示。. 圖 4.6:旋轉 20 度攻擊. 35.

(45) 實驗結果如表 4.11 所示,僅使用空間域藏匿的 Canny 與 Sobel,取出的浮水 印,外觀完全無法辨識原始內容;其評估得到的 Q 值非常的低。然而,觀察 SVD 取出的浮水印,外觀的呈現,有明顯的顏色失真;所計算出來的 Q 值,呈現負 值狀態。再觀察到經一次頻率域轉換的 Canny+SVD 和 Sobel+SVD。雖然取出的 浮水印,外觀變得非常的暗,但至少略能觀測出原浮水印的內容;其 Q 值的呈 現上,較 Canny、Sobel、與 SVD 佳。 表 4.11:受旋轉 20 度攻擊取出之浮水印(一) 方法 Canny. Sobel. SVD. 實驗. Canny +SVD. Sobel+ SVD. 浮水印. Q. 0.041028. -0.000400. -0.048135. 0.760064. 0.060263. Ganic [35]取出的浮水印,外觀有雜訊點且顏色變化也很嚴重;其評估出來 的 Q 值很低。再觀察 DWT 取出的浮水印,在外觀上所造成的影響,與空間域藏 匿的方法一樣差;其計算得到的 Q 值,也是非常的不理想。另一方面,觀察加 入 SVD 的 DWT+SVD 所取出的浮水印,相較於 DWT 的外觀,DWT+SVD 取出 的浮水印,起碼可觀察出輪廓。但評估出來的 Q 值,也是不理想。至於經過兩 次頻率域轉換的 Sobel+SVD+DWT 與本論文的方法,所取出的浮水印,不但較 前述六種方法更能清楚辨識出原始資訊,也擁有極高的 Q 值。然而,本論文的 方法的外觀,又較 Sobel+SVD+DWT 更略勝一籌;其 Q 值的評估上,本論文的 方法又是最高的。由此證明,本論文的方法,對於此攻擊較強韌於前述幾種方法。 相關結果與數據如表 4.12 所示。. 36.

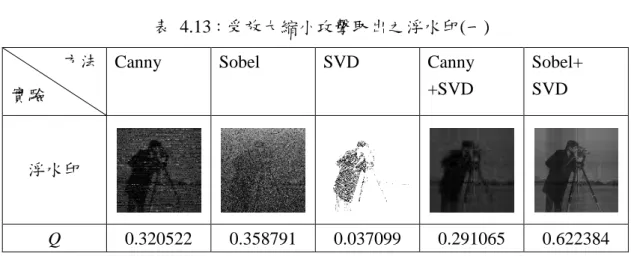

(46) 表 4.12:受旋轉 20 度攻擊取出之浮水印(二) 方法 Ganic [35]. DWT. 實驗. DWT+ SVD. Sobel+SVD Our method +DWT. 浮水印. Q. 0.069584. 0.000771. 0.143236. 0.960817. 0.989550. 最後看到幾何攻擊的放大縮小攻擊,如圖 4.7 所示。此攻擊會利用雙線性內 插法將藏匿影像縮小一半,然後再利用雙線性內插法,將縮小影像回復到原始大 小。以肉眼觀測,會有些許變模糊,如圖 4.7 所示。. 圖 4.7:放大縮小攻擊. 實驗結果如表 4.13 所示。首先,觀察僅使用空間域藏匿的 Sobel 和 Canny 所取出的浮水印。在影像外觀上,不但產生許多嚴重的雜訊點,顏色也有明顯的 變淡,給予感官效果極差;其評估出來的 Q 值,也都非常的低。至於 SVD 取出 的浮水印,外觀變的非常亮;其計算出來的 Q 值非常的差。接著觀察 Canny+SVD 所得到的結果,浮水印的外觀有明顯的變暗;其 Q 值也是非常的低。至於, Sobel+SVD 取得的浮水印,顏色也是有變暗,但並沒有比前述四種方法來的嚴 37.

(47) 重;而且,計算出來的 Q 值可達到 0.6 以上的水準。 表 4.13:受放大縮小攻擊取出之浮水印(一) 方法 Canny. Sobel. SVD. 實驗. Canny +SVD. Sobel+ SVD. 浮水印. Q. 0.320522. 0.358791. 0.037099. 0.291065. 0.622384. Ganic [35]取出的浮水印,外觀波紋狀的雜訊干擾。而且,顏色也有些許的 失真。雖然,略可觀察到原始浮水印的資訊,但所評估出來的 Q 值,非常的低。 接著,觀察經由 DWT 所取出的浮水印,在外觀上幾乎呈現全黑的狀態,完全無 法辨識原始資訊;相較於 DWT+SVD 的方法,DWT+SVD 起碼略可觀察到原始 浮水印的輪廓,但兩者之評估數值都逼近於零。另一方面,Sobel+SVD+DWT 和 本論文的方法所擷取出來的浮水印。Sobel+SVD+DWT 在浮水印的左上方,會有 些許的灰階變化,但所評估出來的 Q 值是高於前述八種方法。至於,而本論文 的方法所取出的浮水印,外觀不僅更勝一籌;而且,評估出來的 Q 值是最高的。 整體相較之下,本論文的方法,對於此攻擊具有很好的抵抗效果。相關結果與數 據如表 4.14 所示。 表 4.14:受放大縮小攻擊取出之浮水印(二) 方法 Ganic [35]. DWT. 實驗. DWT+ SVD. Sobel+SVD Our method +DWT. 浮水印. Q. 0.173574. 0.004795. 0.139831. 38. 0.982816. 0.996028.

(48) 4.5 雜訊攻擊 本論文所使用的雜訊攻擊為胡椒鹽雜訊與高斯雜訊。在胡椒鹽雜訊的雜訊比 率,我們將設定為 0.03,如圖 4.8 所示。. 圖 4.8:胡椒鹽雜訊攻擊. 實驗結果如表 4.15 所示,在 Canny 與 Sobel 受到胡椒鹽雜訊攻擊後,所取 出來的浮水印,會出現類似胡椒鹽的黑白雜訊點;其 Q 值也因此受到影響。然 而,SVD 取出的浮水印,外觀會有明顯的變亮,以致於造成 Q 值逼近於 0。至 於,進行一次頻率域轉換的 Canny+SVD 和 Sobel+SVD,所取出的浮水印,外觀 顏色會有些許便暗的現象。但所評估出來的 Q,皆可達到不錯的效果。 表 4.15:受胡椒鹽雜訊攻擊 0.03 取出之浮水印(一) 方法 Canny. Sobel. SVD. 實驗. Canny +SVD. Sobel+ SVD. 浮水印. Q. 0.732845. 0.695276. 0.019597. 0.948263. 0.965272. 我們觀察 Ganic [35]取出的浮水印,外觀完全無法辨識原始資訊;所評估出 39.

(49) 來的 Q 值,更是逼近於 0。再觀察到 DWT,所取出的浮水印,外觀上會有點狀 的黑白雜訊產生;其評估出來的 Q 值,也因此受到影響。至於 DWT+SVD 取出 的浮水印,外觀顏色有明顯變暗;所評估出來的 Q 值,也因此受到極大的影響。 然而,本論文的方法和 Sobel+SVD+DWT。不論是 Q 值還是浮水印的外觀,都 明顯優於前述幾項方法的結果。由此證實,本論文的方法,對於此攻擊確實極佳 的抵抗能力。相關結果與數據如表 4.16 所示。 表 4.16:受胡椒鹽雜訊攻擊 0.03 取出之浮水印(二) 方法 Ganic [35]. DWT. 實驗. DWT+ SVD. Sobel+SVD Our method +DWT. 浮水印. Q. 0.063383. 0.755705. 0.508364. 0.993339. 0.992979. 接著實驗高斯雜訊攻擊,它具一種高斯分布機率密度函數的雜訊 。在此設 定高斯雜訊比為 0.03。如圖 4.9 所示。. 圖 4.9:高斯雜訊攻擊. 由表 4.17 實驗結果顯示,僅使用空間域的 Canny 與 Sobel,取出來的浮水印, 40.

數據

+7

相關文件

Menou, M.著(2002)。《在國家資訊通訊技術政策中的資訊素養:遺漏的層 面,資訊文化》 (Information Literacy in National Information and Communications Technology (ICT)

數學桌遊用品 數學、資訊 聲音的表演藝術 英文、日文、多媒體 生活科技好好玩 物理、化學、生物、資訊 記錄片探索 英文、公民、多媒體 高分子好好玩 物理、化學、生物

張庭瑄 華夏技術學院 數位媒體設計系 廖怡安 華夏技術學院 化妝品應用系 胡智發 華夏技術學院 資訊工程系 李志明 華夏技術學院 電子工程系 李柏叡 德霖技術學院

本論文之目的,便是以 The Up-to-date Patterns Mining 演算法為基礎以及導 入 WDPA 演算法的平行分散技術,藉由 WDPA

由於資料探勘 Apriori 演算法具有探勘資訊關聯性之特性,因此文具申請資 訊分析系統將所有文具申請之歷史資訊載入系統,利用

介面最佳化之資料探勘模組是利用 Apriori 演算法探勘出操作者操作介面之 關聯式法則,而後以法則的型態儲存於介面最佳化知識庫中。當有

隨著影像壓縮技術之進步、半導體科技之快速發展、無線通訊技術與數位傳送輸技術

我們提出利用讀取器與讀取器間的距離為參數來優化利用分層移除讀取器之方法的最佳 化技術 Distance Based Optimization for Eliminating Redundant Readers (DBO) ,此方法完全

![表 4.12 : 受旋轉 20 度攻擊取出之浮水印(二) 方法 實驗 Ganic [35] DWT DWT+ SVD Sobel+SVD +DWT Our method 浮水印 Q 0.069584 0.000771 0.143236 0.960817 0.989550 最後看到幾何攻擊的放大縮小攻擊,如圖 4.7 所示。此攻擊會利用雙線性內 插法將藏匿影像縮小一半,然後再利用雙線性內插法,將縮小影像回復到原始大 小。以肉眼觀測,會有些許變模糊,如圖 4.7 所示。 圖](https://thumb-ap.123doks.com/thumbv2/9libinfo/8789651.219710/46.892.123.760.124.360/受旋轉浮水印最後看匿影小一半然雙線性內插法將縮小影像回小以肉.webp)

![表 4.26:受減少 20 像素攻擊取出之浮水印(二) 方法 實驗 Ganic [35] DWT DWT+ SVD Sobel+SVD +DWT Our method 浮水印 Q 0.997391 1.000000 1.000000 0.963994 0.968187 接著實驗直方圖等化攻擊,經過此處理的影像,顏色對比會更明顯。如下圖 4.14 所示。 圖 4.14:直方圖等化攻擊 由表 4.27 實驗結果顯示,Canny 和 Sobel 所取出的浮水印,顏色有明顯的對](https://thumb-ap.123doks.com/thumbv2/9libinfo/8789651.219710/57.892.122.758.115.361/浮水印Q接著會更明顯如下圖所示直方圖等化攻由表實驗結果Canny和.webp)