國立臺中教育大學資訊工程學系碩士論文

具登入記錄攻擊輕度抵擋能力的

高使用性圖形化文字通行碼

的設計與分析

Design and Analysis of Highly Usable

Graphical Textual Passwords

with Mild Resistance to

Login-Recording

Attacks

指導教授:顧維祺 教授

研究生:陳奕綸 撰

中華民國 102 年 7 月

致謝

首先要先感謝我的指導教授顧維祺教授這兩年的耐心指導,不僅僅在專業上的知識 給了我們很多指導,也教會我們對事情應該要有的耐心及嚴謹度,更是多次提醒我們在 待人處事上應有的謙遜態度,使我在這最後的兩年學生生涯中獲益良多。另外,也要特 別感謝本論文的口試委員:林嬿雯教授以及洪國寶教授,在論文口試中給予許多建議, 使得本論文更加完善,在此致上感謝之意。 其次我要感謝畢業的維屏以及實驗室夥伴育彰以及惇旻,這兩年在研究中給了我許 多建議,也幫我處理了很多雜務。另外還要感謝研究所的同學們,有珮珊、元愷、中正、 柏均、宸勳、政彥、智皓、郁翔等人,他們在課業上陪我一起念書報告,研究上給我靈 感與意見。也要感謝系辦助理鄭姊、瑋珊以及何展學長,在這兩年中辛苦地為我們服務。 還要感謝阿 K、洞哥、絲瓜、小孟、季芳、Miki、Shopping、柏瑞、小智和蘇肥總是在 我有限的假日裡找我出遊散心紓壓讓我有動力繼續研究生活。 此外,最要感謝的是我的家人,不管情況如何,總是給予我很多的鼓勵與支持,給 予我不虞匱乏的環境,使得我能毫無後顧之憂地完成學業。 要感謝的人太多了,無法一一道謝,在此以此份論文的完成獻給所有幫助過此篇論 文以及幫助過我的人,謝謝。 陳奕綸 謹致 2013.7摘要

使用者在使用通行碼認證的過程中可能遭受到包括肩窺攻擊、間諜程式攻擊、隱藏 攝影機攻擊和竊聽攻擊等登入記錄攻擊的威脅。因此,有許多具抵擋登入記錄攻擊能力 的圖形化通行碼被提出。然而,圖形化通行碼對於長期習慣使用傳統文字通行碼的使用 者而言有適應上的問題,故有學者提出具抵擋登入記錄攻擊能力的圖形化文字通行碼設 計,但這些設計為獲得較強的登入記錄攻擊抵擋能力而導致使用性大幅度降低。有鑑於 在實際情況中同一使用者在登入過程中多次受到完整登入記錄攻擊的情況並不易發生, 因此有一些以使用性為優先考量並具登入記錄攻擊輕度抵擋能力的高使用性圖形化文 字通行碼設計被提出。這些設計使用了簡單的規則或一般生活中熟悉的事物、行為等, 讓使用者容易學習、容易記憶登入規則與通行碼、容易操作、登入時間短、成功登入機 率高等以提高使用性。在本論文中,我們深入分析了現有三套具代表性的具登入記錄攻 擊輕度抵擋能力的高使用性圖形化文字通行碼,包括 Pair-Based Scheme、Advance Secure Login 和 Kim 等人的設計。目前大多數具登入記錄攻擊抵擋能力的圖形化文字通行碼設 計中,設計者多僅以籠統、不精確的定性分析描述其設計的登入記錄攻擊抵擋能力,欠 缺客觀、精確、具說服力的分析,難以比較各設計之登入記錄攻擊抵擋能力。因此,我 們特別針對前述三套具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼的登 入記錄攻擊抵擋能力做深入的量化分析,我們由分析結果發現這些具登入記錄攻擊輕度 抵擋能力的高使用性圖形化文字通行碼在安全性與使用性上的綜合表現仍有改進空間。 因此,我們提出一套使用性與安全性綜合表現較佳的可抵擋輕度登入記錄攻擊的高使用 性圖形化文字通行碼設計 — ColorArc,此設計結合了顏色和傳統文字通行碼,使用者 在登入時只需進行簡單的轉動操作即可登入系統。此外,我們並以 ColoArc 使用性實驗 實證 ColorArc 的實用性。 關鍵詞:圖形化文字通行碼、登入記錄攻擊、間諜程式、肩窺、竊聽。Abstract

In general, password authentication is potentially vulnerable to login-recording attacks, including the shoulder-surfing attacks, the camera attack, the spyware attack, and the wiretapping attack. So far, many login-recording attacks resistant graphical password schemes have been proposed. However, seeing that most users are more familiar with textual passwords than graphical passwords, login-recording attacks resistant graphical textual password schemes have been introduced. Unfortunately, the strong resistance of these schemes to login-recording attacks is usually gained at the expense of poor usability. In practice, it is not easy to record many login sessions of the same user. Thus, some highly usable graphical textual password schemes with only mild resistance to login-recording attacks have been proposed. These schemes are easy to learn, easy to memorize the password, easy to memorize the rule, and/or easy and efficient to operate. In this thesis, we first analyze the security and usability of three existing representative highly usable graphical textual password schemes with mild resistance to login-recording attacks, including the Pair-Based scheme, the Advance Secure Login scheme, the Kim’s scheme. Next, we propose an improved highly usable graphical textual password scheme with mild resistance to login-recording attacks, ColorArc, in which the user can easily, efficiently, and securely login the system. And then, we analyze the security and usability of the proposed scheme, and show that the overall security and usability of ColorArc is superior to the ones of the previously analyzed highly usable graphical textual password schemes with mild resistance to login-recording attacks. Finally, we perform usability experiments to validate our theoretical usability analysis result for ColorArc.

Keywords: Graphical Textual Password, Login-Recording Attack, Spyware, Shoulder

目錄

第一 章 序論 ... 1 第二 章 研究背景 ... 5 第 三 章 現有較具 代表性之具登入記錄 攻擊輕度抵擋能力的 高使用性圖形化 文字通行 碼 ... 15 3.1 Pair-Based Scheme 之 簡 介 與 分析 ... 16 3.1.1 Pair-Based Scheme 之 簡 介 ... 17 3.1.2 Pair-Based Scheme 之 分 析 ... 183.2 Advance Secure Login 之 簡 介 與 分析 ... 22

3.2.1 Advance Secure Login 之 簡介 ... 22

3.2.2 Advance Secure Login 之 分析 ... 23

3.3 Kim 等人的設計 之 簡介 與 分 析 ... 26 3.3.1 Kim 等 人 的 設計 之 簡 介 ... 27 3.3.2 Kim 等 人 的 設計 之 分 析 ... 27 第四 章 一套具登 入記錄攻擊輕度抵擋 能力的高使用性圖形 化文字通行碼 .... 31 4.1 ColorArc 之設計 ... 31 4.2 ColorArc 之分析 ... 34 4.3 ColorArc 的使用 性 實驗 ... 39 4.4 ColorArc 與其他 設 計之比 較 ... 40 第五 章 結論與未 來研究方向 ... 41 參考 文 獻 ... 43 著作 目 錄 ... 46

圖目錄

圖 3.1: Pair-Based 登 入 說 明 範 例 ... 17

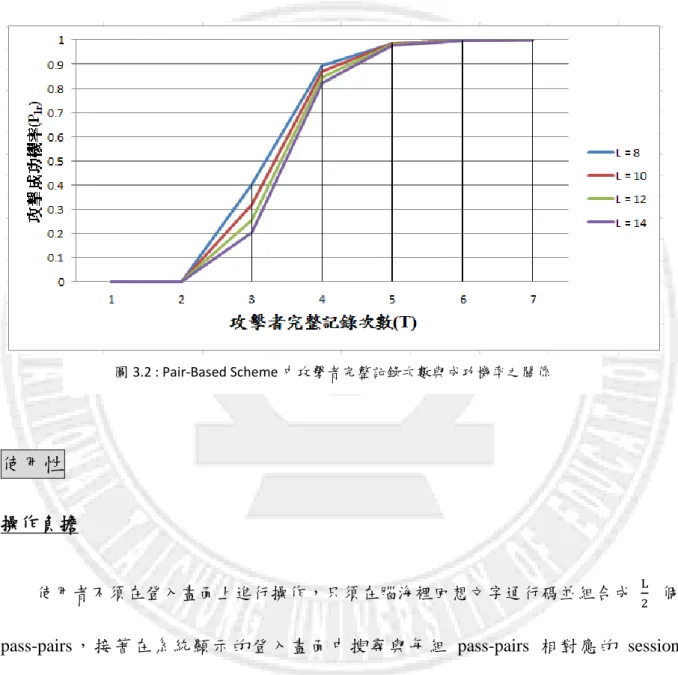

圖 3.2: Pair-Based Scheme 中 攻 擊 者 完 整 記 錄 次 數 與 成 功 機 率 之 關 係 ... 20

圖 3.3: Advance Secure Login 登 入 說 明 範 例 ... 22

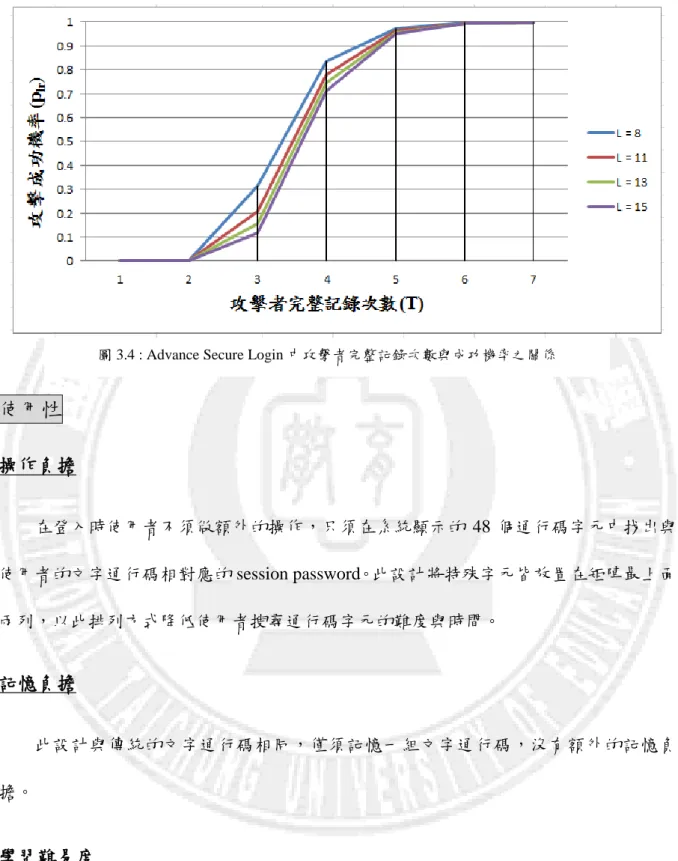

圖 3.4: Advance Secure Login 中 攻 擊 者 完 整 記 錄 次 數 與 成 功 機 率 之 關 係 ... 25

圖 3.5: Kim 等 人 的 設 計 之 操 作 說 明 圖 ... 27 圖 3.6: Kim 等 人 的 設 計 中 攻 擊 者 完 整 記 錄 次 數 與 成 功 機 率 之 關 係 ... 29 圖 4.1: ColorArc 登 入 畫 面 ... 32 圖 4.2: ColorArc 登 入 說 明 例 (移 動 前 ) ... 33 圖 4.3: ColorArc 登 入 說 明 例 (移 動 後 ) ... 33 圖 4.4: ColorArc 中 通 行 碼 長 度 與 意 外 登 入 攻 擊 成 功 機 率 之 關 係 圖 ... 35 圖 4.5: ColorArc 中 攻 擊 者 完 整 記 錄 次 數 與 登 入 記 錄 攻 擊 成 功 機 率 之 關 係 ... 36

表目錄

表 4.1: ColorArc 實 驗 者 之 密 碼 長 度 與 登 入 時 間 及 成 功 登 入 機 率 ... 39 表 4.2: ColoArc 使 用 性 實 驗 之 平 均 登 入 時 間 與 成 功 率 ... 39 表 4.3: ColorArc 與 其 它 具 登 入 記 錄 攻 擊 輕 度 抵 擋 能 力 的 圖 形 化 文 字 通 行 碼 之 比 較 表 ... 40

1

第一章

序論

使用者身分認證 (User Authentication) 是資訊安全重要的議題之一,目前傳統文字 通行碼 (Textual Password) 廣被應用系統使用為身分認證的機制是由於其具有系統建 置容易、不需額外裝置、運作成本低廉等優點。但有研究指出人類對於圖形的記憶性較 文字好,因此有許多圖形化通行碼 (Graphical Password) 設計被提出。然而,無論使用 傳統文字通行碼或圖形化通行碼設計,使用者在登入過程中可能會遭遇登入記錄攻擊 (Login-Recording Attack),包括 (1) 肩窺攻擊 (Shoulder-Surfing Attack):攻擊者利用肉 眼直接窺探使用者的登入過程以獲得使用者的登入資訊;(2) 間諜程式攻擊 (Spyware Attack):攻擊者將間諜程式植入系統以竊取使用者的登入資訊;(3) 攝影機攻擊 (Hidden Camera Attack):攻擊者利用攝影設備在使用者未察覺的情形下記錄使用者的登入資訊; (4) 竊聽攻擊 (Wiretapping Attack):攻擊者竊取使用者在開放網路上傳輸的資料以取得 使用者的登入資訊。為了解決登入記錄攻擊的問題,Sobrado 和 Birget [Sobr02]首先提出三套具登入記錄 攻擊抵擋能力之圖形化通行碼設計,包括 Triangle、Movable Frame 及 Intersection。然而, 之後陸續有具登入記錄攻擊抵擋能力的圖形化通行碼被提出[Li05][Koma08][Yama09] [Gao09a][Gao09b][Zheng09][Zheng10][Chen11a][Liu11][Kim13][Kita13]。但儘管圖形化通 行碼有容易記憶的優點,在實務上圖形化通行碼對於長期使用傳統文字通行碼的使用者

2

而言有適應上的問題,且當使用的諸多系統採不同的圖形化通行碼設計時,可能因各設 計的 icons 不相同而導致使用者的記憶負擔大幅增加。因此,有學者提出具抵擋登入記 錄攻擊能力的圖形化文字通行碼設計 (Graphical Textual Password)[Zhao07][Hoan08] [Chen11b][Rao12][Pand12]。 由於使用者在實際環境中遭受多次完整登入記錄攻擊的情況並不常見,因此,有許 多以使用性為優先考量並具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼 設計被提出 [Sree11b][Imra11][Kim11]。在這些設計中,設計者使用了簡單的規則或一 般生活中熟悉的事物、行為等,讓使用者容易學習、容易記憶登入規則與通行碼、容易 操作、登入時間短、成功登入機率高等以提高使用性。在本論文中,我們將詳細介紹並 分析此三套具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼設計,且由於這 些具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼的安全性與使用性的綜 合表現仍有改進空間,因此我們將提出一套具登入記錄攻擊輕度抵擋能力的高使用性圖 形化文字通行碼設計 ─ ColorArc,此設計結合了文字與顏色,使用者在登入時只需藉 由簡單的轉動操作即可通過挑戰。由於登入記錄攻擊抵擋能力的分析較為複雜,在過去 具登入記錄攻擊抵擋能力的圖形化通行碼的設計中,設計者多僅以主觀、籠統、不精確 的定性分析籠統地描述其設計的登入記錄攻擊抵擋能力,欠缺客觀、精確、具說服力的 分析,當然更難以比較各設計之登入記錄攻擊抵擋能力。因此,我們特別針對具登入記 錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼的登入記錄攻擊抵擋能力進行深入 的量化分析,此分析結果可供客觀比較各設計的登入記錄攻擊抵擋能力。此外,我們亦 將介紹 ColoArc 的使用性實驗,其中包括了使用者登入成功機率以及登入時間實驗。

3 在本論文的後續章節中,第二章將介紹圖形化通行碼設計的相關研究背景。接著, 第三章將介紹三套現有較具代表性之具登入記錄攻擊輕度抵擋能力的高使用性圖形化 文字通行碼並分析其安全性及使用性。第四章將介紹我們所提出的具登入記錄攻擊輕度 抵擋能力的高使用性圖形化文字通行碼設計 ─ ColorArc,並對我們所提出的設計進行 深入的安全性與使用性分析,並說明 ColorArc 在綜合評比下優於現有較具代表性之可抵 擋登入記錄攻擊的圖形化文字通行碼設計。最後,第五章將為本論文研究做結論並簡述 未來研究方向。

5

第二章

研究背景

有研究 [Ma83][Calk98] 指出人類對圖形的記憶及識別能力通常較文字來的好,因 此,為了降低使用者的記憶負擔,有許多圖形化通行碼設計陸續被提出。Blonder [Blon96] 於 1996 年首先提出一套圖形化通行碼設計,此系統會先在圖形內定義數個區域,使用 者在註冊時須點選並記憶數個區域作為使用者的圖形化通行碼且在登入時依序點選註 冊時所選擇的區域以回應挑戰。然而,在 Blonder 的設計中,圖形和可選擇的區域皆由 系統定義,使用者無法自由選擇其喜好的圖形與區域作為圖形化通行碼。Jermyn 等人 [Jerm99]於 1999 年提出了一套圖形化通行碼設計 DAS (Draw-A-Secret),使用者在註冊 時須在一個二維網格中繪製一任意圖形作為其圖形化通行碼。登入時,使用者須在二維 網格中複製註冊時所繪製的圖形以回應挑戰。由於使用者可任意繪製圖形作為圖形化通 行碼,故此設計的通行碼空間 (Password Space) 較大。但由於其使用者在登入時須精確 的複製在註冊時所繪製的圖形,因此使用者常使用較易記憶的圖形和中央區域 [Thor04], 導致其猜測攻擊的抵抗能力較弱。Dhamija 和 Perrig [Dham00a] 於 2000 年提出了一套圖形化通行碼設計 Déjà Vu,此 設計利用 hash visualization 的技術 [Dham00b] 產生抽象圖形,使用者在註冊時須從系 統隨機產生的抽象圖形中選擇一個記憶並作為其圖形化通行碼。在登入時,使用者須從 系統顯示的眾多抽象圖形中找別出註冊時選擇的抽象圖形。由於使用者所記憶的圖形化

6

通行碼為系統隨機產生的抽象圖形,使用者較難與別人描述其選擇的抽象圖形,因此抵 擋社交攻擊的能力較好。然而,卻也因為抽象圖形不易記憶而降低使用性。De Angeli 等人 [Ange02] [Ange03] 在 2002 及 2003 年提出了一系列以 PIN (Personal Identification Number) 為基礎的圖形化通行碼設計 — VIP (Visual Identification Protocol)。此設計主要 目的在於以圖形化認證方式取代傳統以 PIN 為主的認證方式,使用者須選擇特定的圖形 作為使用者的圖形化通行碼,使用者在登入時須正確地識別註冊時所選擇的圖形。此兩 套設計最大的差別在於 VIP 設計將 PIN 設計所須記憶的數字替換成圖形。Wiedenbeck 等人 [Wied05] 於 2005 年提出一套改進 Blonder [Blon96] 所提出之圖形化通行碼設計 之設計 — PassPoints,此設計的優點為使用者可依其喜好選擇圖形且可以任意選擇圖形 上的任何位置作為其圖形化通行碼,因而大幅提升了通行碼空間。Sreelatha 等人 [Sree11a] 於 2011 年提出一套以印度古遊戲蛇梯棋 (Snakes and Ladders) 為基礎的圖形 化通行碼設計,該設計透過現有的遊戲機制讓使用者不必學習新的操作方法,以此增加 使用性。然而,此設計不易抵擋針對熱點 (hot spot) 之猜測攻擊。

在實際的環境中,使用者在登入過程中有受到登入記錄攻擊的可能性。然而,以上 所介紹的圖形化通行碼皆未考慮登入記錄攻擊的威脅,若使用者在這些圖形化通行碼登 入過程中受到登入記錄攻擊,其通行碼很可能直接外洩。為了解決登入記錄攻擊的問題, Sobrado 和 Birget [Sobr02]首先提出三套具登入記錄攻擊抵擋能力的圖形化通行碼設計, 分別為 Triangle、Movable Frame 及 Intersection,此三套設計的共通點為使用者在註冊時 皆從系統提供的 icons pool 中選擇數個 icons 作為 pass-icons 並記憶之。Triangle 的登入 畫面會出現三個以上的 pass-icons,使用者須從登入畫面中找出任三個 pass-icons 並點擊

7

由 pass-icons 所構成之區域內任意一處以回應挑戰。Movable Frame 的登入畫面分為可轉 動的外框和固定的內部區域,且登入畫面中總共會隨機出現三個 pass-icons,其中兩個 pass-icons 位於內部區域,另一個 pass-icon 則在外框上,使用者須轉動外框將畫面中的 三個 pass-icons 連成一直線以回應挑戰。Intersection 的登入畫面會出現四個 pass-icons, 使用者須點擊由此四個 pass-icons 形成之四邊形中心點附近的區域以通過挑戰。2005 年, Sobrado 和 Birget [Sobr05] 指出其之前提出的圖形化通行碼設計 Triangle [Sobr02] 具有 中心區域範圍點選機率過大、pass-icons 和混淆 (decoy) icons 挑選機率不同等問題,並 提出改進設計 — CHC (Convex Hull Click)。同年,Hoanca 和 Mock [Hoan05] 隨即指出 CHC 具有使用性上的問題,並針對缺點提出一套以句子 (sentence) 為基礎的圖形化通 行碼,可讓使用者更容易記憶其對應的圖形化通行碼。登入時,系統將字母依特定順序 規則加以排列以方便使用者尋找,使用者接下來便依其記憶的句子以三個字元為一組並 點擊各組字元所形成的三角形區域範圍內的中心位置。此外,並利用延伸邊界的方式來 克服邊角效應問題。之後,Wiedenbeck 等人 [Wied06] 針對 CHC 進行使用性的實驗, 實驗結果顯示使用者的成功登入機率高,並認為 CHC 抵抗登入記錄攻擊的能力很好, 不過,他們並未量化 CHC 的登入記錄攻擊成功機率。而 Hartanto 等人 [Hart06] 則針對 Movable Frame 進行使用性的實驗,實驗結果顯示 Movable Frame 的使用者在登入時難 以將三個 pass-icons 對準成一直線,成功登入機率約為 69%。

2005 年,Li 等人 [Li05] 提出一套具登入記錄攻擊抵擋能力的圖形化通行碼設計。 註冊時,使用者選擇一個背景圖形,系統會將此背景圖形分割成數個區域,使用者依喜 好選擇一個區域後系統顯示另一個視窗顯示數個 icons,使用者須選擇一個 icon,之後

8 再依據系統所顯示的顏色挑選其喜好的顏色,此區域、icon、顏色即為使用者的通行碼。 使用者可創造一個簡易的故事或幾個簡短的句子連接起背景圖形、區域、icons、顏色, 以此增強使用者對其通行碼的記憶性。在登入時,使用者須依序點選註冊時所選擇的區 域、icon、顏色。此設計將顏色以群組的方式分割讓使用者所選擇的顏色隱藏在群組之 中,使用者只需選取群組而不需要明確的點選正確的顏色以抵擋登入記錄攻擊。2008 年,Komanduri 和 Hutchings [Koma08] 提出一套結合 icon 與文字的具登入記錄攻擊抵擋 能力的圖形化通行碼設計。使用者在註冊時選擇並記憶數個 pass-icons。使用者在登入 時須在登入畫面上找到註冊時選擇的 pass-icons,並按住 Ctrl 將所有 icons 同時切換成字 元,接著輸入與 pass-icons 相對應的字元以完成挑戰。

2009 年,Yamamoto 等人 [Yama09] 提出一套具登入記錄攻擊抵擋能力的圖形化通 行碼設計 — TI-IBA (Temporal Indirect Image-based Authentication),此設計以時間換取 空間的機制以突破螢幕大小的限制,相比其它設計可在較小的螢幕上顯示較多的 icons。 使用者在註冊時選擇並記憶數個 pass-icons。登入時,登入畫面上顯示數個 icon-sets,每 個 icon-set 中具有相同數量的 icons 且各 icon-set 只顯示一個 icon 在畫面上。此外,所有 icon-sets 每隔一段很短的時間同步更換顯示的 icons,使用者須找別出哪個 icon-set 具有 pass-icon,並點擊該 icon-set 以完成該次挑戰。2009 年,Gao 等人 [Gao09a] 提出一套 具登入記錄攻擊抵擋能力的圖形化通行碼設計 — ColorLogin,此設計將 icons 分成多個 群組且在同一群組中的 icons 背景加上相同顏色,藉以減少使用者尋找 pass-icons 的時間 並混淆攻擊者。在註冊時,使用者須選擇並記憶數個 pass-icons 及一種背景顏色。此外, 使用者可自行決定安全等級,安全等級越高則在登入時須完成越多次的挑戰。登入時,

9

登入畫面中的 icons 均有其背景顏色,使用者只須在註冊時選擇的背景色上找到位於不 同列的兩個 pass-icons,並點擊 pass-icons 所在的列中任一 icon 以完成挑戰。系統在使 用者點擊該列上的 icon 時立即遮蔽該列所有 icons 以降低攻擊者記憶 icons 的時間。同 年,Gao 等人 [Gao09b] 又提出一套使用 CAPTCHA (Completely Automated Public Turing tests to tell Computers and Humans Apart) 之具登入記錄攻擊抵擋能力的圖形化通行碼設 計。使用者在註冊時選擇並記憶 pass-icons 且每個 pass-icons 須設定相對應的字元位置。 登入時,使用者須找到自己的 pass-icons 並在每個 pass-icons 下的字串中找出相對應的 字元,接著將這些字元依特定順序組合成字串並輸入即可完成挑戰。由於使用者除了要 記下自己的 pass-icons 之外,還須記憶每個 icons 對應的字元位置,因此使用者的記憶負 擔較大,使用性較差。 Zheng 等人 [Zheng09][Zheng10] 於 2009 與 2010 年提出了一套具登入記錄攻擊抵擋 能力的圖形化通行碼設計 — SBP (Stroke-Based Password),該設計與 DAS [Jerm99] 類 似,但使用者登入時並非在網格上畫出形狀,而是依自己在註冊時所畫出的形狀依序輸 入經過網格內的字串以完成登入。2011 年,Chen 等人 [Chen11a] 提出一套具登入記錄 攻擊抵擋能力的圖形化通行碼設計 — RiS (Rotating into Sector),此設計以 Movable Frame [Sobr02] 為基礎,利用圓形的登入介面改善 Movable Frame 設計中 pass-icons 難 以對齊的問題。同年,Liu 等人 [Liu11] 提出了一套具登入記錄攻擊抵擋能力的圖形化 通行碼設計 — CBFG (Click Button according to Figure in Grid),此設計利用隱藏使用者 通行碼長度的機制強化登入記錄攻擊的抵擋能力。使用者在註冊時須挑選一至四個 pass-images 與一個 start-icon,接著系統會將背景圖切分成許多 cells,使用者需在這些

10

cells 中挑選數個當作 pass-cells。登入時,畫面上顯示 4 張 background images,每張 background image 均被系統切割為 10 10 個 cells,每個 cell 上皆有一個由系統隨機產生 的十進位數字,畫面上另外有 10 個數字鍵與一個 icon,使用者須按任意數字鍵以切換 畫面中的 icons 直到 start-icon 出現。接著,使用者須從 4 張 background images 中找到 pass-images 並輸入與此 pass-images 對應的 pass-cells 中的數字,之後再將尚未被按過的 數字鍵至少按過一次以完成挑戰。然而,若使用者選擇較少的 pass-images 與較少的 pass-cells,將導致意外登入成功機率提升。反之若選擇較較多的 pass-images 與較多的 pass-cells,則記憶負擔高。 儘管圖形化通行碼有容易記憶的優點。然而,在實務上圖形化通行碼對於長期使用 傳統文字通行碼的使用者而言有適應上的問題,且當使用的諸多系統採不同的圖形化通 行碼設計時,可能因各設計的 icons 不相同而導致使用者的記憶負擔大幅增加。因此, 近年來,有學者提出圖形化文字通行碼 (Graphical Text-Based Password) 設計。Zhao 等 人 [Zhao07] 在 2007 年提出一套名為 S3PAS 的具登入記錄攻擊抵擋能力的圖形化文字 通行碼設計,此設計與 CHC 設計類似,使用者在註冊時須設定並記憶一組文字通行碼。 登入時,使用者須在登入畫面上找到自己文字通行碼中的前三個字元,並輸入由這三個 字元所形成的區域中之任一字元以回應挑戰,接著,在畫面上找出文字通行碼中第 2 至 第 4 個字元,並輸入由這三個字元所圍成的區域內之任一字元以回應挑戰,依此類推直 到完成第一個、第二個及最後一個字元所對應到的字元。然而,其抵擋登入記錄攻擊與 意外登入的能力皆較 CHC 設計差且同樣具有邊角效應的問題。2008 年,Hoanca 和 Mock [Hoan08] 提出一套具登入記錄攻擊抵擋能力的圖形化文字通行碼設計,使用者在註冊

11 時輸入並記憶一組文字通行碼。使用者在登入時須在登入畫面上找到三個自己的文字通 行碼字元,接著輸入可與此三個通行碼字元形成平行四邊形之四角且與第一個通行碼字 元對角的字元。然而,若登入畫面小,則因有可能的字元數太少而容易被破解;反之, 若登入畫面大,則因需尋找的範圍大而使得使用者在找平行四邊形時較為困難而增加登 入時間。有鑑於大部分使用者較習慣於使用傳統文字通行碼,Chen 等人 [Chen11b] 在 2011 年提出了一套以 RiS [Chen11a] 為基礎的具登入記錄攻擊抵擋能力的圖形化文字通 行碼設計 — T-RiS,此設計與 RiS 的最大不同點在於把 icons 替換成文字。在註冊時, 使用者須設定並記憶文字通行碼。在登入時,系統共顯示三個由文字形成的圓圈,其中 的中圈可讓使用者自由轉動,其餘兩圈皆為固定不可轉動,使用者須轉動中圈直至中圈 上的 pass-character 落在由中心點、內圈的 pass-character 以及外圈的 pass-character 所形 成的扇形區域內以回應挑戰。2012 年,Rao 等人 [Rao12] 提出一套具登入記錄攻擊抵 擋能力的圖形化文字通行碼設計 — PPG (PairPasswordChar)。在此設計中,使用者在註 冊時設定並記憶一組文字通行碼。在登入時,使用者首先將第一及第二個字元分成一組, 並在登入畫面上尋找這兩個字元,根據它們的相對位置而使用不同規則輸入符合規則的 回應,接著尋找第二個及第三個字元的組合,以此類推,直至回應第一個字元及最後一 個字元的挑戰即完成登入階段。同年,Pandy 等人 [Pand12] 提出了一套以西洋棋移動 規則為基礎的具登入記錄攻擊抵擋能力的圖形化文字通行碼設計。使用者在註冊時設定 並記憶一組文字通行碼。在登入時,把文字通行碼每兩個分為一組,並在登入畫面中找 出此組中兩個密碼字元所在的位置,接著把第一個字元利用西洋棋中主教的移動規則延 伸至整個畫面,第二個字元利用城堡的移動規則延伸至整個畫面,此兩個延伸的交集處 即為此組的 session-password,並以此類推,找到每組密碼字元的正確回應即可登入系統。

12 然而,此設計在登入時會依據密碼字元相對位置的不同而使用不同的規則,使用者須記 憶不同的規則且在每次登入時皆須判斷此時適用於哪種規則,使用者的記憶負擔高。 由於使用者在實際環境中遭受多次完整登入記錄攻擊的情況並不常見,因此,有許 多以使用性為優先考量並具抵擋輕度登入記錄攻擊能力的高使用性圖形化文字通行碼 設計被提出。在這些設計中,設計者使用了簡單的規則或一般生活中熟悉的事物、行為 等,讓使用者容易學習、容易記憶登入規則與通行碼、容易操作、登入時間短、成功登 入機率高等以提高使用性。Sreelatha 等人 [Sree11b] 於 2011 年提出了一套具抵擋輕度 登入記錄攻擊能力的高使用性圖形化文字通行碼設計 — Paired-Based Scheme。在註冊 時,使用者需設定並記憶一組文字通行碼。在登入時,使用者須組合自己文字文通行碼 並在登入畫面上找到相對應的 session-passwords 以通過挑戰。同年,Imra11 等人 [Imra11] 提出一套具抵擋輕度登入記錄攻擊能力的高使用性圖形化文字通行碼設計 — Advance Secure Login,此設計在矩陣裡顯示通行碼字元,使用者須在矩陣中找到與自己的 password 相對應的 session-password 並輸入此 session-password 以通過挑戰。Kim 等人 [Kim11] 於 2011 年提出一套可抵擋登入記錄攻擊的圖形化文字通行碼設計,其設計理 念與實體密碼鎖類似,使用者須透過上/下轉動虛擬密碼鎖的方式使通行碼出現在畫面中 以回應挑戰。此外,由於登入記錄攻擊抵擋能力較為複雜而不易分析,過去具登入記錄 攻擊抵擋能力的圖形化通行碼的設計者多僅以主觀、籠統、不精確的定性分析說明其設 計的登入記錄攻擊抵擋能力,欠缺客觀、精確、具說服力的分析方法。因此,Kim [Kim12a] 提出一個可量化分析意外登入成功機率和登入記錄攻擊成功機率的想法,亦使用於他們 所提出的設計 [Kim11][Kim12b],雖然其部份的分析有誤,但對於登入記錄攻擊抵擋能

13

力的量化分析研究上具有參考價值。在下一章中,我們將詳細介紹此三套具代表性的具 登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼,我們除了定性分析其安全性 與使用性之外,並量化分析其意外攻擊成功機率和登入記錄攻擊成功機率。

15

第三章

現有較具代表性之具登入記錄攻擊輕度

抵擋能力的高使用性圖形化文字通行碼

由於使用者在實際環境中遭受多次完整登入記錄攻擊的情況並不常見,因此,有許 多以使用性為優先考量並具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼 設計被提出。在這些設計中,設計者使用了簡單的規則或一般生活中熟悉的事物、行為 等,讓使用者容易學習、容易記憶登入規則與通行碼、容易操作、登入時間短、成功登 入機率高等以提高使用性。 在本章中,我們將介紹三套現有的具登入記錄攻擊輕度抵擋能力的高使用性圖形化 文字通行碼設計-Pair-Based Scheme [Sree11b]、Advance Secure Login [Imra11]、Kim 等 人的設計 [Kim11],並深入分析其安全性及使用性,分析的項目如下: 通行碼空間 (Password Space):通行碼空間為可供使用者選擇的通行碼數量,通 行碼空間越大表示該設計可供使用者選擇的通行碼總數越多,意即通行碼空間越 大則抵擋暴力攻擊的能力越好。

意外登入成功機率 (Success Probability of Accidental Login):在攻擊者無任何使用 者相關資訊的情形下,隨機回應登入挑戰而能成功登入的機率稱為意外登入成功 機率。一套設計的意外登入成功機率越低,則其對於意外登入之抵擋能力越好。

16

登入記錄攻擊成功機率 (Success Probability of Login-Recording Attack):攻擊者利 用肩窺攻擊 (Shoulder-Surfing Attack)、間諜程式攻擊 (Spyware Attack)、攝影機 攻擊 (Camera Attack) 或竊聽攻擊 (Wiretapping Attack) 等方法取得使用者登入 時之輸入/輸出資訊,接著再利用這些資訊進行交叉比對以破解使用者的文字通行 碼。登入記錄攻擊成功機率越低,則該設計的登入記錄攻擊抵擋能力越強。 使用性 (Usability):包括學習難易度、登入規則與通行碼的記憶難易度、操作難 易度、登入時間、成功登入機率等。在本論文中,我們分析以下的使用性項目: 操作負擔:使用者在登入時所需要進行的操作,包含操作登入畫面、在登入 畫面上尋找通行碼字元等。 記憶負擔:使用者記憶文字通行碼以及登入規則的負擔。 學習難易度:使用者學習並熟悉登入方法的難易度。 成功登入機率 : 使用者完成登入程序後成功登入的機率,若成功機率不高, 則會導致登入時間延長。 登入時間:使用者完成登入程序所需花費的時間。

3.1 Pair-Based Scheme 之簡介與分析

Sreelatha 等人 [Sree11b] 於 2011 年提出了一套具登入記錄攻擊輕度抵擋能力的高 使用性圖形化文字通行碼設計 — Paired-Based Scheme,此設計結合了矩陣與文字通行 碼。使用者在註冊時須設定並記憶一組文字通行碼。在登入時,使用者須組合自己的文17

字通行碼,並在系統顯示的矩陣上找出通行碼字元的位置,再利用不同通行碼字元中行 與列的相對關係找出一組 session password 並以此登入系統。以下將詳細介紹 Pair-Based Scheme 並分析其安全性及使用性。

3.1.1 Pair-Based Scheme 之簡介

在註冊時,使用者須設定並記憶一組長度為 2 的倍數的文字通行碼,此文字通行碼 字元集包含了大寫英文字母及數字 (0~9) 共 36 個字元。在登入時,系統顯示一個 6×6 的矩陣內中包含了 36 個字元,使用者須使用此表格結合註冊時所記憶的文字通行碼找 出 個 session pass-characters。首先,使用者將註冊時記憶的文字通行碼中的第一個和 第二個密碼字元組成第一個 pass-pair,接著找到此 pass-pair 中的第一個密碼字元所在的 列與第二個密碼字元所在的行,位於此行與列交集處的字元即為此組合的 session pass-character。接著將第三個和第四個密碼字元組成第二個 pass-pair 並找出此組的session pass-character,以此類推直至將文字通行碼分為 組 pass-pairs 並找出全部的 session pass-characters 。 ( 圖 3.1) 為 Pair-Based Scheme 的登入說明範例, 此範例中的第一個 pass-pair 為 「AN」 ,因此使用者將第一個密碼字元「A」 所在的列及第二個密碼字元「N」所 在 的 行 進 行 交 集 即 得 到 此 組 合 的

18

3.1.2 Pair-Based Scheme 之分析

由於 Sreelatha 等人 [Sree11b] 僅定性描述 Pair-Based Scheme 抵擋登入記錄攻擊的 能力,並未做意外登入與登入記錄攻擊的量化分析,無法提供精確與客觀的分析結果。 因此,我們對 Pair-Based Scheme 進行更深入的安全性分析,我們量化分析其意外登入 成功機率和登入記錄攻擊成功機率。此外,我們也對 Pair-Based Scheme 進行了使用性 的分析,此兩項分析結果可供客觀比較 Pair-Based Scheme 與其它具登入記錄攻擊輕度 抵擋能力的高使用性圖形化文字通行碼設計之用。

通行碼空間

此設計限定文字通行碼長度 L 只能為偶數,假設使用者能選擇的通行碼長度設定為 8 ≦ L ≦ 15,且 Pair-Based Scheme 的通行碼字元集為 36,則 Pair-Based Scheme 的通 行碼空間為 ∑意外登入成功機率

由於使用者在登入時須將文字通行碼分成 組 pass-pairs 並輸入對應的 個 session pass-characters。因此當使用者的密碼長度為 L 時,由於 Pair-Based Scheme 的通 行碼字元集為 36,其意外登入成功機率為 ( ) 。然而,除非攻擊者藉由其它攻擊方法19 取得使用者的密碼長度,否則 L 值對攻擊者屬於未知數,在此假設使用者挑選通行碼長 度的機率皆相同 (即 ),Pair-Based Scheme 的意外登入成功機率為 ( ) ∑ ( )

登入記錄攻擊成功機率

在登入時,使用者須在登入畫面中找出 個 session pass-characters,而每個 session pass-characters 對應到的行跟列中各有一個字元為使用者的通行碼字元,若攻擊者記錄 到使用者成功登入的過程,則攻擊者可利用這些記錄進行分析比對進而破解使用者的通 行碼。假設攻擊者取得使用者成功登入的記錄次數為 T (≧1) 次,則 Pair-Based Scheme 的登入記錄攻擊成功機率為 ( ( ) ( ) ( ) ) 其中分母為得到 T 次記錄並進行分析比對後仍有可能是使用者文字通行碼的通行碼數 量,在 T 次記錄中,攻擊者以第一次取得的記錄與其它 T-1 次記錄進行分析比對。(6 – 1) 為在一次記錄中除去 pass-character 外符合登入條件的字元數量,稱為混淆字元 (decoy-characters) 數。( )( ) 為除去第一次畫面之外,其餘 ( ) 次記錄中的 單一混淆字元要與第一次記錄中的混淆字元相同的機率,且由於在一次記錄中得混淆字 元數為 (6 – 1),因此在經過 T 次記錄的比對分析後,仍有可能為通行碼字元的期望值

20 為 ( )( ) ( – ) 。(圖 3.2) 為在不同通行碼長度得情形下,攻擊者取得完整 的登入記錄次數 (T) 與攻擊成功機率的關係圖。從圖中可發現當 T 值大於三的時候, 攻擊成功的機率皆超過 0.2。

使用性

操作負擔 使用者不須在登入畫面上進行操作,只須在腦海裡回想文字通行碼並組合成 個 pass-pairs , 接 著 在 系統 顯 示 的登 入畫 面 中搜 尋 與 每組 pass-pairs 相 對應 的 sessionpass-characters。由於 Pair-Based Scheme 的使用者須組合文字通行碼,因此相較其他設 計,操作負擔較高。

21 記憶負擔 在 Pair-Based Scheme 中,使用者只須記憶一組文字通行碼,沒有額外的記憶負擔。 學習難易度 此設計運用了一般使用者熟悉的文字通行碼。然而,使用者在登入時須將文字通行 碼組合並在登入畫面上找出 session-passwords 的方法卻非一般使用者熟悉的操作,使用 者須經過較長時間的練習,因此學習難易度略高。 成功登入機率

Sreelatha 等人 [Sree11b] 在他們的研究中並未分析 Pair-Based Scheme 的成功登入 機率,且並未釋出相關程式以供公眾使用、研究與分析,因此我們僅定性分析 Pair-Based Scheme 的成功登入機率。使用者在登入時須將文字通行碼分成數個 pass-pairs 並在登入 畫面上找到相對應的 session-password,再輸入此 session-password 以通過挑戰,使用者 在送出回應前可藉由重複確認登入畫面並檢查以提高成功登入機率,因此登入成功機率 高。 登入時間 Sreelatha 等人 [Sree11b] 在他們的研究中對其設計進行使用性的實驗,其實驗結果 顯示在使用者通行碼長度為 8 的情況下,Pair-Based Scheme 的平均登入時間為 30 秒。

22

3.2 Advance Secure Login 之簡介與分析

Imran 等人 [Imra11] 提出一套具登入記錄攻擊輕度抵擋能力的高使用性圖形化文 字通行碼設計 — Advance Secure Login,此設計在登入畫面上顯示一個由通行碼字元集 組合成的矩陣,使用者須在矩陣中找到自己的文字通行碼,接著將文字通行碼中的字元 皆替換成在矩陣上的行數以取得一組 session password,並以此登入系統。以下將詳細介 紹 Advance Secure Login 並分析其安全性及使用性。

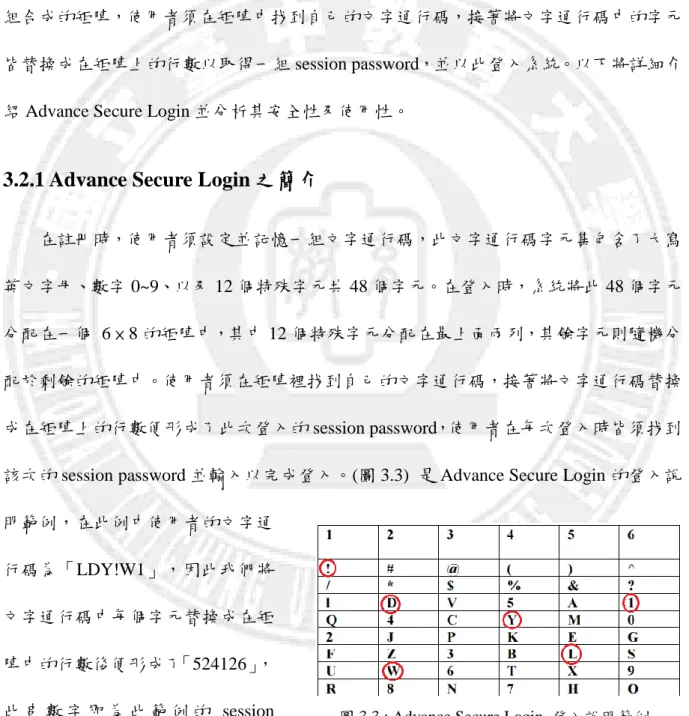

3.2.1 Advance Secure Login 之簡介

在註冊時,使用者須設定並記憶一組文字通行碼,此文字通行碼字元集包含了大寫 英文字母、數字 0~9、以及 12 個特殊字元共 48 個字元。在登入時,系統將此 48 個字元 分配在一個 6 × 8 的矩陣中,其中 12 個特殊字元分配在最上面兩列,其餘字元則隨機分 配於剩餘的矩陣中。使用者須在矩陣裡找到自己的文字通行碼,接著將文字通行碼替換 成在矩陣上的行數便形成了此次登入的 session password,使用者在每次登入時皆須找到 該次的 session password 並輸入以完成登入。(圖 3.3) 是 Advance Secure Login 的登入說 明範例,在此例中使用者的文字通 行碼為「LDY!W1」,因此我們將 文字通行碼中每個字元替換成在矩 陣中的行數後便形成了「524126」, 此 串 數 字 即 為 此 範 例 的 session password。

23

3.2.2 Advance Secure Login 之分析

雖然 Imran 等人 [Imra11] 對 Advance Secure Login 提出了安全性的量化分析,但我 們發現其登入記錄攻擊的分析結果有誤。因此,我們重新對 Advance Secure Login 的安 全性做量化分析,其中包括通行碼空間、意外登入成功機率及登入記錄攻擊成功機率。 此外,我們也對 Advance Secure Login 做使用性的定性分析。我們的分析結果可供客觀 比較 Advance Secure Login 與其它具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字 通行碼設計之用。

通行碼空間

此設計的通行碼字元集有 48 個,且通行碼長度 L 設定為 8 ≦ L ≦ 15,因此 Advance Secure Login 的通行碼空間為

∑

意外登入成功機率

Advance Secure Login 在登入時須輸入長度為 L 且由數字 1~6 組合成的字串以通過 挑戰,因此在通行碼長度為 L 的情形下,意外登入成功機率為 ( ) 。若攻擊者並未取 得任何關於使用者通行碼的資訊,則通行碼長度 (L) 對攻擊者屬於未知數。在此假設使 用者選擇通行碼長度的機率皆相同 (即 ),則 Advance Secure Login 的意外登入成功機 率為

24 ∑ ( )

登入記錄攻擊成功機率

在登入時,使用者須把自己的文字通行碼替換成在矩陣上的行數,當攻擊者使用登 入記錄攻擊取得使用者成功的登入過程紀錄後,可利用這些記錄進行交叉比對破解使用 者的文字通行碼。假設攻擊者取得的成功登入記錄次數為 T (≧1) 時,Advance Secure Login 的登入記錄攻擊成功機率為 ( ( ) ( ) ( ) ) 其中分母為在取得 T 次成功的登入記錄後進行比對分析後仍有可能為使用者文字通行 碼的數量。( ) 為在一次記錄中包含的混淆字元數,( )( )為除去第一次畫面 之外,其餘 ( ) 次記錄中的單一混淆字元要與第一次畫面的混淆字元相同的機率。 由於每次畫面中的混淆字元數為 ( ),因此在經過 T 次記錄的比對分析過後,仍有 可能為通行碼字元的期望值為 ( )( ) ( )。(圖 3.4) 為在不同通行碼長度 得情形下,攻擊者取得完整的登入記錄次數 (T) 與攻擊成功機率的關係圖。在圖中我們 可以發現當 T 值大於 3 的時候,攻擊成功機率在所有的 L 值皆超過 0.1。25

使用性

操作負擔 在登入時使用者不須做額外的操作,只須在系統顯示的 48 個通行碼字元中找出與 使用者的文字通行碼相對應的 session password。此設計將特殊字元皆放置在矩陣最上面 兩列,以此排列方式降低使用者搜尋通行碼字元的難度與時間。 記憶負擔 此設計與傳統的文字通行碼相同,僅須記憶一組文字通行碼,沒有額外的記憶負 擔。 學習難易度 此設計運用了一般使用者熟悉的文字通行碼,且在登入時只須將文字通行碼替換成 登入畫面上的行數,因此學習難易度低。26

成功登入機率

Imran 等人 [Imra11] 在他們的研究中並未分析 Advance Secure Login 的成功登入機 率,且並未釋出相關程式以供公眾使用、研究與分析,因此我們僅定性分析 Advance Secure Login 的成功登入機率。由於使用者在登入時須將文字通行碼替換成在登入畫面 上的行數並輸入此數字串以通過挑戰,使用者在送出此串數字之前可藉由重覆觀看登入 畫面並檢查以提高成功登入機率,故 Advance Secure Login 的成功登入機率高。

登入時間 Imran 等人 [Imra11] 在他們的研究中針對登入時間做了使用者實驗,其研究顯示在 使用者的文字通行碼長度為 8 的情況下,平均登入時間約為 23 秒。

3.3 Kim 等人的設計之簡介與分析

2011 年,Kim 等人 [Kim11] 提出一套適用於移動裝置的具登入記錄攻擊輕度抵擋 能力的高使用性圖形化文字通行碼設計,此設計與實體密碼鎖類似,使用者須移動畫面 上的通行碼字元使正確的通行碼字元出現於畫面中完成登入程序,以下將詳細介紹 Kim 等人的設計並分析其安全性及使用性。3.3.1 Kim 等人的設計之簡介

在註冊時,使用者須設定並記憶一組長度為 L 的文字通行碼,此文字通行碼字元集 包含了大小寫英文字母、數字 (0~9) 及符號 . 和 / 共 64 個字元。在登入時,系統會顯 示一個 M × L 的矩陣,每一行皆具有全部的通行碼字元集,使用者可藉由轉動該行選27 擇不同的通行碼字元出現在畫面上,使用者須不斷轉動直到該行對應的通行碼字元出現 ,當每行對應的通行碼字元皆出現在畫面上,使用者便完成此次登入程序。(圖 3.5)為此 設計的操作說明圖,圖形中範例的 M 為 6、L 為 5,此範例中使用者的文字通行碼為 「AQVWT」。

3.3.2 Kim 等人的設計之分析

雖然 Kim 等人 [Kim11] 對其設計提出了初步的安全性量化分析,但其分析結果的 一般化不足,不能客觀與精確的表示登入記錄攻擊成功機率。因此我們修正其分析結果 並對其設計做使用性的分析。我們的分析結果可供客觀比較 Kim 等人的設計與其它具登 入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼設計之用。通行碼空間

此設計的通行碼僅須記憶文字通行碼,且通行碼字元集為 64,因此當通行碼長度 L 的範圍設定為 8≦L≦15,此設計的通行碼空間為 圖 3.5: Kim 等人的設計之操作說明圖28 ∑

意外登入成功機率

使用者在登入時須轉動畫面上的矩陣使正確的通行碼字元出現在該行的 M 個通行 碼字元中,當使用者的通行碼長度為 L 時,意外登入成功機率為 ( ) 。若攻擊者未透 過其它方式取得使用者的 L 值,則 L 值屬於未知數。假設 M = 6 時,此設計得意外登入 成功機率為 ∑ ( )登入記錄攻擊成功機率

使用者在登入時須將所有的文字通行碼轉動至畫面上以完成登入程序,若攻擊者利 用登入記錄攻擊竊取到此一畫面,則可利用這些記錄進行比對分析破解使用者的通行碼。 假設 T (≧1) 次為攻擊者成功取得的完整登入記錄次數,則登入記錄攻擊成功機率為 ( ( ( ) ( )) ( ) ( ) ) 其中分母為取得 T 次記錄比對分析過後仍有可能為使用者通行碼字元的機率, (( )( ))( ) 為在第一次記錄中出現的混淆字元中的任一字元在其餘 (T-1) 記錄中也 出現的機率,因此在經過 T 次記錄的比對分析過後,仍有可能為通行碼字元的期望值為29 (( )( ))( ) ( )。(圖 3.6)為在不同通行碼長度得情形下,攻擊者取得完整的 登入記錄次數 (T) 與攻擊成功機率的關係圖。

使用性

操作負擔 使用者在登入時須轉動登入畫面使正確的通行碼字元出現。假設 M = 6,且使用者 皆向同一方向轉動的話,則使用者平均約轉動 ( ) ( ) 次才可找到使用 者通行碼。 記憶負擔 此設計與傳統的文字通行碼相同,僅須記憶一組文字通行碼,沒有額外的記憶負 擔。 圖 3.6 : Kim 等人的設計中攻擊者完整記錄次數與成功機率之關係30 學習難易度 此設計運用了一般使用者熟悉的文字通行碼,且在登入時使用了類似於一般使用者 熟悉的實體密碼鎖之機制,使用者可快速學習並熟悉登入方法,因此學習難度低。 成功登入機率 Kim 等人 [Kim11] 在他們的研究中進行了使用性的小型實驗,其實驗結果顯示使 用者平均進行 1.1 次的登入程序便可成功登入,但並未對此一結果詳加說明,因此我們 對其成功登入機率做定性分析以作為後續研究的參考。使用者在登入時須持續轉動登入 畫面直到所有的文字通行碼出現在登入畫面上,使用者可藉由重覆確認登入畫面上是否 出現所有文字通行碼以提高成功登入機率,因此 Kim 等人的設計的成功登入機率高。 登入時間 Kim 等人 [Kim11] 在他們的研究進行了使用性的小型實驗,其結果顯示使用者的 登入時間受 M 值影響,當 M = 1 時,則使用者最多須轉動 61 次才可將通行碼字元轉至 畫面中,其平均登入時間約為 38.9 秒;當 M = 7,則平均登入時間約為 22.9 秒。

31

第四章

一套具登入記錄攻擊輕度抵擋能力的

高使用性圖形化文字通行碼

雖然目前已有許多具登入記錄攻擊抵擋能力的圖形化文字通行碼被提出,但在實際 環境中,使用者多次遭受完整登入記錄攻擊得情況並不多見,因此有學者提出登入記錄 攻擊抵擋能力較弱但使用性較好之具登入記錄攻擊輕度抵擋能力的高使用性圖形化文 字通行碼 [Sree11b][Kim11][Imra11]。然而這些具登入記錄攻擊輕度抵擋能力的高使用 性圖形化文字通行碼的安全性與使用性的綜合表現仍有改進空間。因此,我們提出一套 使用性與安全性綜合表現較佳的可抵擋輕度登入記錄攻擊的高使用性圖形化文字通行 碼設計 ─ ColorArc。在本章中,我們將介紹 ColorArc 並分析其安全性及使用性。此外, 我們亦將介紹 ColoArc 的使用性實驗,其中包括了使用者登入成功機率以及登入時間實 驗。4.1 ColorArc 之設計

ColorArc 包含了註冊階段和登入階段,使用者在登入階段須設定並記憶一組文字通 行碼。在登入時,使用者須把長度為 L 的文字通行碼拆成 L 個 pass-character 並分別進 行挑戰,以下將詳細介紹兩階段。32

註冊階段

使用者須從系統分配的 8 個顏色中選擇一個顏色做為 Pass-Color,並設定一組長度 介於 8 和 15 之間的文字通行碼,通行碼字元集包含了大小寫英文字母、數字 0~9、及符 號 . 和 / 。此外,使用者須註冊一個 e-mail 信箱,假如使用者的帳號因故被系統鎖住, 系統將發送一封內含解除帳號鎖定之超連結網址的 e-mail 至使用者註冊的信箱,使用者 須點擊此網址以解除鎖定。登入階段

系統首先會顯示 1 個由 8 個相同的扇形組合成的圓, 且在這 8 個扇形弧形邊的顏色各不相同。系統將 64 個字元 隨機且均勻的分布於 8 個扇形中,使用者可點擊畫面上出 現的逆時針及順時針按鈕或滾動滑鼠滾輪同時轉動所有的 字元至相鄰的扇形區域。(圖 4.1) 為 ColorArc 登入畫面說 明圖。 在登入時,使用者須將文字通行碼分成 L 個 pass-characters 並依序完成下列步驟: Step1:使用者輸入 ID 以要求登入系統 Step2: 登入畫面顯示 8 個扇形,且將 64 個字元亂數且均勻的分布於 8 個扇形裡 其中大寫英文字母字型設定為粗體、小寫英文字母以紅色顯示且字型設 定成斜體、其它字元字型設定成標準。令變數 i = 1。 圖 4.1 ColorArc 登 入畫面33

Step3: 使用者轉動畫面上的文字直到使用者的第 i 個 pass-character 移動至弧形 邊顏色為使用者 pass-color 的扇形區域時按下 “Confirm”鍵。令變數 i = i + 1。

Step4: 如果 i 沒有超過 L,則回到 step3。否則,使用者須按下 “Login”鍵完成 登入階段。 以下為 ColorArc 的登入範例,假設使用者的文字通行碼為“Security”,pass-color 為粉 紅色。在 (圖 4.2) 和 (圖 4.3) 中,使用者須轉動所有字元直到第一個 pass-character (即 S,紅色圓圈標示處) 轉動至弧形邊為粉紅色的扇形區域 (紫色虛線標示處) 後點擊 “Confirm”鍵。圖中的紅色圓圈及虛線部分為輔助說明用,在實際登入時並不會顯示 於登入畫面上。 圖 4.2 ColorArc 登 入說明 例 (移動 前 ) 圖 4.3 ColorArc 登 入說明 例 (移動 後 )

34

4.2 ColorArc 之分析

我們對 ColorArc 的安全性做量化分析,其中包括了通行碼空間、意外攻擊成功 機率以及登入記錄攻擊成功機率。此外,我們也對 ColorArc 做使用性的定性分析。我們 的分析結果可供客觀比較 ColorArc 與其它具登入記錄攻擊輕度抵擋能力的高使用性圖 形化文字通行碼設計之用。通行碼空間

由於 ColorArc 的通行碼字元集有 64 個,且可供使用者選擇為 pass-color 的顏色有 8 個,當通行碼長度 L 設定為 8 ≦ L ≦ 15, ColorArc 的通行碼空間為 ∑意外登入成功機率

由於 ColorArc 在登入時須依序將 pass-characters 轉動至弧形邊顏色為使用者 pass-color 的扇形區域,且可供使用者選擇為 pass-color 的顏色共有 8 個,因此當通行碼 長度為 L 時,ColorArc 的意外登入成功機率為 ( ) 。若攻擊者並未經由其它方式得到 L 值的話,則 L 值對於攻擊者是未知的。在此假設使用者挑選密碼長度的機率皆相同 (即 ),則 ColorArc 的意外登入成功機率為 ∑ ( )35 (圖 4.4) 為 ColorArc 在不同的密碼長度下,使用者受到意外登入攻擊的成功機率與密碼 長度關係圖。此外,若同一帳號連續登入失敗三次,則系統會將此帳號暫時鎖住,使用 者須要求系統發送一封內含解除帳號鎖定之超連結網址的 E-mail 至註冊時設定的信箱, 使用者可藉由點擊此一次性的超連結網址解除鎖定。此機制可增強 ColorArc 的意外登入 抵擋能力。

登入記錄攻擊成功機率

在登入時,使用者須依序將 pass-characters 轉動至弧形邊為使用者 pass-color 的扇形 區域,若攻擊者成功記錄到此登入過程,則攻擊者可利用此記錄進行分析比對破解使用 者的通行碼。假設 T (≧1) 為攻擊者成功記錄完整登入過程的次數,則登入記錄攻擊成 功機率為 其中 圖 4.4:ColorArc 中通行碼長度與意外登入攻擊成功機率之關係圖36 ( ( )( ) ) ( ( )( ) ) Ppass-color代表攻擊者在取得 T 次記錄並比對分析過後攻擊者破解使用者 pass-color 的機率 ,其分母中的 1 和 7 是因為可供使用者選擇為 pass-color 的顏色有八種,包含了 1 個 pass-color 和 7 個 decoy-color。( )( )為在第一次記錄出現在其中一個扇形區域的字 元中有任一字元在其餘記錄也出現在同一個扇形區域的機率。因此在取得 T 次記錄並經 過比對分析過後仍有可能為使用者 pass-color 的期望值為 ( )( ) 。Ppassword代 表攻擊者在取得 T 次記錄並比對分析過後破解使用者文字通行碼的機率,其分母中的 1 和 7 是因為在一次畫面中 1 個扇形區域內的字元包含了 1 個 pass-character 和 7 個 decoy-characters,( ) 為在第一次記錄中出現的 decoy-characters 在其餘記錄中也出現 的機率。因此在 T 次記錄比對過後仍有可能為使用者文字通行碼的數目之期望值為 ( )( ) 。(圖 4.5) 為在不同通行碼長度的情況下,攻擊者取得完整的登入記錄 次數 (T) 與攻擊成功機率的關係圖。

37

使用性

操作負擔 使用者在登入時一個字元最多須轉動四次,平均轉動次數兩次。此外為了讓使用者 能在登入畫面快速找到通行碼字元,因此在登入畫面將大寫英文字母、小寫英文字母和 其它字元的字型分別以粗體、紅色斜體和標準顯示在登入畫面上。 記憶負擔 使用者除了跟傳統文字通行碼一樣須要記憶一組字串,另外須額外記憶一個顏色當 作 pass-color。 學習難易度 ColorArc 運用了一般使用者熟悉的文字通行碼,且在登入過程中只需依序將通行碼 字元轉動至弧形邊為使用者 pass-color 的扇形區域即可,因此容易學習。 圖 4.5 : ColorArc 中攻擊者完整記錄次數與登入記錄攻擊成功機率之關係圖38 成功登入機率 使用者在登入過程中需依序將通行碼字元轉動至正確的扇形區域,使用者在此過程 中可多次確認通行碼字元所在區域,因此成功登入機率高。但僅定性分析並不能供使用 者與其它具登入記錄攻擊輕度抵擋能力的高使用性圖形化通行碼客觀比較,因此我們對 ColorArc 的成功登入機率進行了使用性實驗,詳細實驗結果將在下節詳細介紹。 登入時間 由於 ColorArc 在登入畫面上將不同類型的字元以不同的字型和顏色顯示以降低使 用者尋找通行碼字元的時間,且一個通行碼字元輸入最多只須轉動四次,因此登入時間 較低。此外,我們對 ColorArc 的登入時間做了使用性實驗,實驗結果將在下節詳細介紹。

39 表 4.1 ColorArc 實驗者之密碼長度與 登入時間及成功登入機率 實驗者 通行碼 長度 成功登入 機率 登入時間 (秒) 實驗者 1 8 100% 25.27 實驗者 2 8 100% 20.77 實驗者 3 8 100% 26.47 實驗者 4 8 100% 22.21 實驗者 5 8 100% 25.53 實驗者 6 8 100% 27.08 實驗者 7 8 100% 29.71 實驗者 8 8 100% 19.59 實驗者 9 8 100% 24.86 實驗者 10 8 90% 24.01 實驗者 11 9 100% 22.11 實驗者 12 9 100% 28.11 表 4.2:ColoArc 使用性實驗之 平均登入時間與成功率 平均單一字元登入時間(秒) 成功率 平均 3.01 99.09% 標準差 0.37 0.02

4.3 ColorArc 的使用性實驗

為了檢視 ColorArc 的實用性,我們對 ColorArc 進行了使用性的實驗,其中包括了 成功登入機率以及登入時間。我們共邀請了 12 位資訊工程學系的學生進行實驗,所有 實驗者皆熟悉電腦的操作,但並不熟悉圖形 化文字通行碼。首先,我們先請實驗者進行 ColorArc 的註冊,接著經過充分的練習以熟 悉 ColorArc 的操作方法後進行實驗。實驗 者總共進行十次的登入程序,(表 4.1) 為實 驗者之密碼長度與登入時間及成功登入機 率。(表 4.2) 為每個實驗者平均輸入每個字 元所需時間以及平均登入成功機率。從 (表 4.2) 中我們可以看到當使用者經過充分的 練習過後,平均每個字元的輸入時間約為 3.01 秒,若使用者的通行碼長度為 8,則登 入時間約為 24.03 秒。且大多數實驗者在經 過充分練習過後,成功登入機率相當高。40

4.4 ColorArc 與其它設計之比較

(表 4.3) 為 ColoarArc 與其它具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字 通行碼之安全性與使用性比較表。從表中可以看出 ColorArc 的通行碼空間明顯優於其它 三套設計,意外登入攻擊抵擋能力優於 Pair-Based Scheme 和 Advance Secure Login,但 與 Kim 等人的設計相差不多。而登入記錄攻擊成功率在發生機率最高之記錄次數為 1 的 情形下,ColorArc 亦優於其它三套設計。此外,ColorArc 與 Advance Secure Login 尚具 有錯誤登入控制機制以強化意外登入攻擊的抵擋能力。 表 4.3:ColorArc 與其它具登入記錄攻擊輕度抵擋能力的圖形化文字通行碼之比較表 設計 比較項目 Pair-Based Scheme Advance Secure Login Kim 等人 的設計 ColorArc 通行碼空間 ∑ ∑ ∑ ∑ 意外 登入 抵擋 能力 意外登入 成功機率 ( ) ∑ ( ) ( ) ∑ ( ) ( ) ∑ ( ) ( ) ∑ ( ) 錯誤登入 控制機制 無 有 無 有 登入 記錄 攻擊 成功 機率 記錄次數 1 2 3 5.95×10-7 1.34×10-2 4.59×10-1 5.96×10-8 2.05×10-3 2.41×10-1 5.95×10-7 6.40×10-2 7.67×10-1 1.16×10-10 2.76×10-3 4.35×10-1 使 用 性 操作負擔 高 低 低 低 記憶負擔 文字通行碼 文字通行碼 文字通行碼 文字通行碼 與顏色 學習難易度 中 低 低 低 成功登入 機率 高 高 高 高 登入時間 30 秒 23 秒 26 秒 24 秒 註 1:登入記錄攻擊抵擋能力安全參數設定:文字通行碼長度為 10 註 2:登入時間參數設定:通行碼長度為 8 註 3:Kim 等人的設計的登入時間為由原研究的實驗結果推估

41

第五章

結論與未來研究方向

為了解決通行碼身分認證之登入記錄攻擊問題,有許多具登入記錄攻擊抵擋能力的 圖形化通行碼或圖形化文字通行碼設計被提出,但這些設計常為獲得較強的登入記錄攻 擊抵擋能力而導致使用性大幅度降低。考量在實際情況中同一使用者在登入過程中多次 受到完整登入記錄攻擊的情況並不易發生,有一些以使用性為優先考量並具登入記錄攻 擊輕度抵擋能力的高使用性圖形化文字通行碼設計被提出。在本論文中,我們深入分析 三套現有較具代表性之具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼設 計。由於目前具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行碼設計多僅以籠 統、不精確的定性分析方式分析其登入記錄攻擊抵擋能力,欠缺客觀、精確且具說服力 的分析。因此我們特別針對這三套設計的登入記錄攻擊抵擋能力進行量化分析並進而發 現這三套設計在安全性與使用性上的綜合表現仍有改進空間。因此,我們提出一套使用 性與安全性綜合表現較佳的具登入記錄攻擊輕度抵擋能力的高使用性圖形化文字通行 碼設計 ─ ColorArc,在此設計結合了傳統文字碼與顏色,使用者在登入時只需進行簡 單的轉動操作即可登入系統。我們除了量化分析 ColorArc 的安全性之外,並完成 ColorArc 的使用性實驗以實證 ColorArc 的實用性。42

在未來的研究方向上,我們所提出的 ColorArc 在登入記錄攻擊抵擋能力上仍有些許 的改進空間。如何在不影響其它安全性和不降低使用性的情況下降低登入記錄攻擊成功 機率則有待未來進一步的研究。

43

參考文獻

[Ange02] A. De Angeli, M. Coutts, L. Coventry, and G. I. Johnson, “VIP: a visual approach to user authentication,” Proceedings of the Wording Conference on Advanced Visual Interfaces, pp. 316-323, 2002.

[Ange03] A. De Angeli, L. Coventry, G. I. Johnson, and M. Coutts, “Usability and user authentication: pictorial passwords vs. PIN,” Proceedings of the 2003 International Conference on Contemporary Ergonomics, pp. 253-258, 2003.

[Blon96] G. E. Blonder, “Graphical passwords,” United States Patent 5559961, 1996.

[Calk98] M. W. Calkins, “Short studies in memory and association,” Psychological Review, vol. 5, pp. 451-462, 1898.

[Chen11a] W. P. Chen, B. R. Cheng, W. C. Ku, and Y. C. Yeh, “A graphical password scheme with dynamically adjustable resistance to login-recording attacks,” Proceedings of the 2011 National Computer Symposium, 2011.

[Chen11b] W. P. Chen, B. R. Cheng, W. C. Ku, and Y. L. Chen, “A text-based graphical password scheme with resistance to login-recording attacks,” Proceedings of the 2011 Workshop on Consumer Electronics, 2011.

[Davi04] D. Davis, F. Monrose, and M. K. Reiter, “On user choice in graphical password schemes,” Proceedings of the 13th USENIX Security Symposium, 2004.

[Dham00a] R. Dhamija and A. Perrig, “Déjà Vu: A user study using images for authentication,” Proceedings of the 9th USENIX Security Symposium, 2000.

[Dham00b] R. Dhamija, “Hash visualization in user authentication,” Proceedings of the 2000 CHI, 2000. [Gao09a] H. Gao, X. Liu, S. Wang, H. Liu, and R. Dai, “Design and analysis of a graphical password

scheme,” Proceedings of Fourth International Conference on Innovative Computing, Information and Control, 2009.

[Gao09b] H. Gao, X. Liu, S. Wang, and R. Dai, “A new graphical scheme against spyware by using CAPTCHA,” Proceedings of the 2009 Symposium on Usable Privacy and Security, 2009.

[Grid08] GrIDsure, (http://www.gridsure.com).

[Goog11] Pattern Unlock, (http://iapp.com.tw/2011/11/google-pattern-unlock).

[Hart06] B. Hartanto, B. Santoso, and S. Welly, “The usage of graphical password as a replacement to the alphanumerical password,” Journal of Informatika, vol. 7, no. 2, pp. 91-97, 2006.

[Hoan05] B. Hoanca and K. Mock, “Screen oriented technique for reducing the incidence of shoulder surfing,” Proceedings of the International Conference on Security and Management, 2005. [Hoan08] B. Hoanca and K. Mock, “Password entry scheme resistant to eavesdropping,” Proceedings of the

International Conference on Security and Management, 2008.

[Imra11] Z. Imran and R. Nizami, “Advance secure login,” International Journal of Scientific and Research Publications, vol. 1, 2011.

[Jerm99] I. Jermyn, A. Mayer, F. Monrose, M. K. Reiter, and A. D. Rubin, “The design and analysis of graphical passwords,” Proceedings of the 8th USENIX Security Symposium, 1999.

[Koma08] S. Komanduri and D. Hutchings, “Order and entropy in picture passwords,” Proceedings of the Graphics Interface Conference, 2008.

44

[Kim11] S. H. Kim, J. W. Kim, S. Y. Kim, and H. G. Cho, “A new shoulder-surfing resistant password for mobile environments,” Proceeding of the 5th International Conference on Ubiquitous Information Management and Communication, 2011.

[Kim12a] S. H. Kim and H. G. Cho, “Candidate password analysis of user-interactive password schemes,” Proceedings of the 2012 International Conference on Information and Computer Applications, 2012.

[Kim12b] S. H. Kim and H. G. Cho, “A grid based password system against shoulder surfing using hidden challenges,” Proceedings of International Science and Technology, pp. 296-298, 2012.

[Kim13] T. Kim, S. Kim, H. Yi, G Ma, and J. H. Yi, “Mobile user authentication scheme based on minesweeper game,” Lecture Notes in Electrical Engineering, vol. 240, pp. 227-233, 2013. [Kita13] Y. Kiat, F. Sugai, M. Park, and N. Okazaki, “Proposal and implementation of a shoulder-surfing

attack resistant authentication method using two shift functions,” Proceeding of the Second International Conference on Cyber Security, Cyber Peacefare and Digital Forensic, pp. 54-59, 2013.

[Li05] Z. Li, S. QIBIN, Y. Lian, and D. D. Giusto, “An association-based graphical password design resistant to shoulder-surfing attack,” Proceedings of the IEEE International Conference on Multimedia and EXPO, 2005.

[Ma83] S. Madigan, “Picture memory,” Imagery, memory and cognition, pp. 65-89, 1983. [Poin02] Pointsec for Pocket PC, Pointsec Mobile Technologies, 2002, (http://www.pointsec.com/). [Pass05] Passlogix, (http://www.passlogix.com/).

[Pand12] S. K. Pandey. “Chess game as a tool for authentication scheme,” International Journal of Scientific Research Engineering & Technology, vol. 1, pp. 76-83, July. 2012 .

[Real01] The Science Behind Passfaces, Real User Corporation, 2001, (http://www.realuser.com/published/ScienceBehindPassfaces.pdf).

[Rao12] M. K. Rao and S. Yalamanchili. “Novel shoulder-surfing resistant authentication schemes using text-graphical passwords,” International Journal of Information & Network Security, vol. 1, no. 3, pp. 163-170, 2012 .

[Sfr00] Visual key-Technology, sfr GmbH, 2000, (http://www.viskey.com/tech.html).

[Sobr02] L. Sobrado and J. C. Birget, “Graphical passwords,” The Rutgers Scholar, An Electronic Bulletin for Undergraduate Research, vol. 4, 2002.

[Sobr05] L. Sobrado and J. C. Birget, “Shoulder-surfing resistant graphical passwords ─ Draft,” 2005, ( http://clam.rutgers.edu/~birget/grPssw/srgp.pdf).

[Sree11a] M. Sreelatha and M. Shashi, “A well known tool based graphical authentication technique,” Proceedings of the International Conference on Computer Science Engineering and Applications, pp. 97-104, 2011.

[Sree11b] M. Sreelatha, M. Shashi, M. Anirudh, M. Sultan Ahamer, and V. M. Kumar, “Authentication schemes for session passwords using color and images,” International Journal of Network Security & Its Applications, vol. 3, no. 3, pp. 111-119, 2011.

[Thor04] J. Thorpe and P. C. Van Oorschot, “Graphical dictionaries and the memorable space of graphical passwords,” Proceedings of the 13th USENIX Security Symposium, 2004.

[Wang10] L. Wang, X. Cheng, Z. Ren, H. Gao, X. liu, and U. Aickelin, “Against spyware using CAPTCHA in graphical password scheme,” Proceedings of the 24th IEEE International Conference on

45

Advanced Information Networking and Applications, 2010.

[Wied05] S. Wiedenbeck, J. Waters, J. C. Birget, A. Brodskiy, and N. Memon, “PassPoints: design and longitudinal evaluation of a graphical password system,” International Journal of Human Computer Studies, 2005.

[Wied06] S. Wiedenbeck, J. Waters, L. Sobrado, and J. C. Birget, “Design and evaluation of a shoulder-surfing resistant graphical password scheme,” Proceedings of the Advanced Visual Interfaces, 2006.

[Yama09] T. Yamamoto, Y. Kojima, and M. Nishigaki, “A shoulder-surfing-resistant image-based authentication system with temporal indirect image selection,” Proceedings of 2009 International Conference on Security and Management, pp.188-194, 2009.

[Zhao07] H. Zhao and X. Li, “S3PAS: A scalable shoulder-surfing resistant textual-graphical password authentication scheme,” Proceedings of the 21st International Conference on Advanced Information Networking and Applications Workshops, vol. 2, pp. 467- 472, 2007.

[Zheng09] Z. Zheng, X. Liu, L. Yin, and Z. Liu, “A stroke-based textual password authentication scheme,” Proceedings of the First International Workshop on Education Technology and Computer Science, 2009.

[Zheng10] Z. Zheng, X. Liu, L. Yin, and Z. Liu, “A hybrid password authentication scheme based on shape and text,” Journal of Computers, vol. 5, no. 5, 2010.