中國「資訊作戰」的類型分析

呂爾浩

(政治大學東亞研究所博士生)魏澤民

(政治大學東亞研究所博士候選人)摘

要

自 20 世紀 90 年代末期以降,中國成為東亞新興強權,而有所謂 「中國威脅論」論調產生,其中「資訊戰」和「資訊作戰」能力是評估 共軍軍事力量的重要因素。因此,本文旨在對「資訊戰」和「資訊作 戰」進行系統化認識,作為了解中國「資訊戰」和「資訊作戰」能力的 知識基礎。經過文獻分析,本文認為「資訊作戰」可區分為「常規/非 常規」、「攻擊/防衛」兩組概念,這兩組概念交織成「攻擊常規資訊 作戰」、「防衛常規資訊作戰」、「攻擊非常規資訊作戰」和「防衛非 常規資訊作戰」等四種「類型學」。本文以此作為理論分析架構,並據 以檢視共軍發展「資訊作戰」的思維。本文研究發現,經由上述類型分 析,「攻擊常規資訊作戰」、「防衛非常規資訊作戰」由於累積相當多 先進國家政府與軍隊的實際經驗,因而受到中國官方的實際支持;而 「防衛常規資訊作戰」和「攻擊非常規資訊作戰」則僅具高度實驗性, 故其理論意義遠大於實質意義。 關鍵詞:中國、資訊作戰、資訊戰、常規/非常規資訊戰、資訊作戰 類型分析壹、前言

「資訊戰」(Information Warfare)和「資訊作戰」(Information Operation)自波灣戰爭後,成為學界和大眾熟知卻又是各說各話的兩個 概念,這是由於全球研究者對於「資訊戰」概念的定義、要素和是否 可以測量缺乏共識之故。上述概念的混亂現象,使得研究者在使用此 一詞彙分析逐漸崛起的中國軍事力量時產生許多問題:部分學者主張 中國已經是「資訊戰」強權,會威脅到美國霸權地位或是侵犯鄰國;1 另一部分學者則認為中國資訊科技相當落後,所謂發展「資訊戰」不 過是紙上談兵;更嚴重的問題是中國和西方研究者間所指涉的「資訊 戰」(中國稱之為「信息戰」)一詞,內容更是南轅北轍。2 因此,本文研究目的是透過既有的資料分析,重新釐清「資訊 戰」和「資訊作戰」的定義,作為重新描述和解釋中國「資訊戰」和 「資訊作戰」的理論依據。如此一來,才能對於中國「資訊戰」和 「資訊作戰」的發展進行系統化認識,也才能與社會科學相關研究學 群進行有意義的對話。 在本文第一部分,回顧和整理既有「資訊戰」和「資訊作戰」的 文獻,嘗試給予系統化定義;第二部分,根據既有文獻整理,重新建 構「資訊戰」和「資訊作戰」的類型學;第三部分,對中國目前有關 「資訊戰」和「資訊作戰」理論與實際進行類型分析。代表性研究是美國國會的考克斯報告(Cox Report)。Christopher Cox, “Report of the Select Committee on U.S. Natural Security and Military / Commercial Concerts with PRC,” House of Representatives, 1999, <http://www.house. gov/coxreport/ch-3>。

James Mulvenon, “The PLA and Information Warfare,” in James Mulvenon & Richard Yang, eds., The People’s Liberation Army in the

貳、文獻回顧:從資訊戰到資訊作戰

「資訊戰」和「資訊作戰」一詞是伴隨著 1970 年代末以降的「資 訊革命時代」(Information Revolution Age)而誕生,托夫勒(Alvin Toffler)指出資訊革命不僅造成社會變遷和影響國家競爭力,也帶動全 新的戰爭型態出現,如 1990 年代的波灣戰爭美軍獲致驚人的勝利,就 是運用先進的資訊科技作為戰爭用途的成果。因此,「資訊革命」使 得人類戰爭型態起了「第三波」的革命性變化。3但自此之後,無論是 軍方或是學界對於如何詮釋此一現象卻成了各說各話的現象,對於名 詞定義上也有「資訊戰」和「資訊作戰」兩種說法,這成為一個容易 被了解卻難以界定的概念。

一、狹義觀點:資訊戰

以美國軍事單位為例,曾經主管美國指管通情電腦業務的國防部 助理部長沛吉(Emmet Paige)認為,資訊戰定義: 為獲得支持國家軍事戰略所需之資訊優勢,美國在藉諸 般手段以癱瘓對方的資訊系統與情報作業能力之外,更應妥 採防衛與反制措施,以鞏固其情報作業能力與資訊系統之安 全。4 馬格席格(Daniel E. Magsig)認為,僅從國家安全和軍隊觀點定義 資訊戰,缺乏資訊戰如何傷害民間資訊基礎建設,因而他認為美國陸 軍的定義除了攻擊和防衛資訊戰,也應該包含民間和軍方資訊系統。5 Alvin Toffler 著,傅淩譯,《新戰爭論》(臺北:時報文化,1994 年), 頁 82-106。 Daniel E. Magsig 著,國防部史政編譯局譯,〈資訊時代的資訊戰〉,《資 訊作戰譯文彙集 I》(臺北:國防部史政編譯局,1997 年),頁 250-251。 同註 4,頁 252。不過,上述定義都顯現了 1990 年代中期前美國軍方對於「資訊 戰」的定義還是缺乏完整和一貫性,多半侷限在軍隊戰時的「戰術」 或是「作戰」上,以資訊環境和工具進行攻擊和防衛。而隨著資訊科 技影響軍隊層面加深,另一個名詞遂出現,開始取代「資訊戰」。

二、廣義定義:資訊作戰

1990 年代中期以降的美軍也使用另一個名詞--「資訊作戰」來取 代「資訊戰」,並逐漸釐清兩者定義和關係。6美國國防部參謀聯席會議(Joint Chiefs of Staff)在 1998 年給予「資訊作戰」非常完整和清 晰的定義: 包括戰時和平時任何用來影響敵方資訊系統、資訊作戰 應用在所有作戰步驟、所有軍事行動範圍和每一層級戰爭。7 資訊作戰是聯合軍種作戰指揮司令官達成和維持資訊優勢所 需決定性聯合作戰的關鍵因素。8 而「資訊戰」乃是危機和衝突時期針對敵方達成「資訊作戰」的 特定目的,因而「資訊戰」是「資訊作戰」的一部分。因此,「資訊 作戰」與資訊戰相比,前者在時間限制上跨越平時和戰時,戰略思想 上則包含:戰略層面(Strategic)的嚇阻戰爭、搗毀大規模毀滅性武器 (WMD)、維和行動(Peace)和保護全球指揮管制系統(GCCS);戰術層 面(Tactic)的摧毀敵方指揮管制系統和防空系統;作戰層面(Operation) 的發現敵方欺騙、孤立敵方政府和軍隊指揮官與其他部隊聯繫9(請見 圖 1)。 曹邦全,《中共信息戰之研究》(高雄:中山大學研究所碩士論文,2001 年),頁 48-50。

Joint Chiefs of Staff, Joint Pub 3-13: Joint Doctrine for Information

Operations (Washington, DC: Joint Chiefs of Staff, 1998), p. vii.

圖 1 美軍資訊作戰的目標

資料來源:Joint Chiefs of Staff, Joint Pub 3-13: Joint Doctrine for Information

Operations, p. I-4。

三、「資訊戰」操作性定義

前述我們分析了美國官方如何定義「資訊戰」和「資訊作戰」的 應然面,而實然面的分析則是,學者從資訊戰使用的工具操作性定義 和各國軍事軍務革命實際經驗中,發現資訊戰有其發展程度的差異。 李比奇(Martin C. Libicki)六項定義 美國學者李比奇認為,根據「資訊戰」的手段可以區分為:一為 「指管戰」(Control Command and Warfare, C2W),強調指揮中心 利用先進電子通訊系統整合三軍作戰,而打擊目標亦為對方指揮中 心,企圖透過癱瘓指揮中心瓦解敵軍;二為「情報偵蒐戰」(Intelli-gence-based Warfare, IBW),其中「攻擊的情報戰」為蒐集、偵測、 分發與運用情報,在作戰中對敵方目標進行實體破壞;而「防衛的情 報戰」在於加強或保持在戰場上的隱蔽性,以避免被敵方偵測發現; 三為「電子戰」(Electronic War, EW),以各種電子反制裝備干擾敵 軍雷達和通訊;四為「心理戰」(Psychological Warfare, PSYW),使 用資訊對付敵方國家社會意志、部隊、指揮官,如運用電子媒體傳送 有利於己方的資訊,以影響敵方意志;五為「駭客戰」和「網路戰」 (Hacker War and Cyber-war),網路入侵和資訊恐怖活動;六為「經 濟資訊戰」(Economic Information Warfare),透過資訊誤導破壞敵國 經濟。10「資訊化武器」

「資訊戰」主要使用的硬體武器是「資訊化武器」(Information Weapon),包括「資訊化武器平臺」、「精確導引武器」和「指揮管制

系統」。11而美軍更進一步地建立全球指揮與管制系統計畫,將各軍種

Martin C. Libicki, What Is Information Warfare? (Washington, DC: Center for Advanced Concepts and Technology, Institute for National Strategic Studies, National Defense University, 1995), pp. 12-16.

的「指揮、管制、通訊、情報、電腦、監控和偵查的指揮系統」(Com-mand, Communication, Control, Computer, Intelligence, Surveillance

and Reconnaissance, C4ISR)12完全綜合在一起,建立一個全球統一

的資訊管理和控制體系。 「戰略資訊戰」理論與實踐 莫蘭德(Roger C. Molander)提出的「戰略資訊戰」(Strategic Information Warfare)概念也與「資訊作戰」相近,莫蘭德認為未來敵 國將對美國發動「戰略資訊戰」,且攻擊目標將不分軍事或民間設 施,也無戰時和平時之別,因而美國防衛也將不侷限於軍事訊息系 統,「戰略資訊戰」可分為兩種類型: 「攻勢戰略資訊戰」 威脅美國國家經濟安全:敵國用網際網路開放性的弱點,入 侵或以病毒攻擊美國經濟和社會基礎設施,使得民眾喪失對 此類設施的信心。 威脅美國軍事戰略:敵國用網際網路開放性的弱點,入侵或 病毒攻擊,企圖瓦解美軍軍力投射的重要資訊設施。 「守勢戰略資訊戰」 資訊安全基礎建設:基於網際網路開放性的弱點,一國強化

「資訊化武器」和「精確制導武器」的定義,請見 Yu-Lin G. Whitehead, “In-formation as a Weapon Reality Versus Promises,” Aerospace Power Journal, Vol. 11, No. 3, Fall 1997, pp. 40-54;Adam J Hebert, “Smaller Bombs for Stealthy Aircraft,” Air Force Magazine, Vol. 84, No. 7, July 2001, pp. 42-44。 Joint Chiefs of Staff, “Joint Publication 1-02, DOD Dictionary of Military and Associated Terms,” The Defense Technical Information

Center Website, 2001, <http://www.dtic.mil/doctrine/jel/doddict/index.

html>; Richard Alberts & E. Hayes, Power to the Edge: Command and

Control in the Information Age (Washington, DC: the Command and

資訊基礎設施的預警、防備入侵或病毒攻擊能力,保護美國 軍事指揮中心和經濟基礎設施。 資訊安全評估:評估資訊基礎設施弱點、威脅可能性,評估 可能發動「攻擊戰略資訊戰」的競爭對手。13 美國於 2001 年「911 恐怖攻擊」後成立了國土安全部(Department of Homeland Security),並提出「確保安全網路空間的國家戰略」 (The National Strategy Secure Cyberspace),此份計畫已明白指出 國土安全部整合了包括軍方在內的 22 各個部會資源,建立包括「國家 網路空間安全反應系統」在內五個不同層級的防衛體系。14 此外,美國也啟動大規模建設「資訊安全」基礎建設,國土安全 部和國防部在 2002 年開始將大量資源用以增強美國「資訊安全能 力」,其中包括以下六種作法: 第一,資訊安全預警:2004 年美國國土安全計畫中就有 9.2 億美 元用於資訊安全科技,其中約九千八百萬美元用於弱點偵測和評估, 再其中又有 1,100 萬美元是用於網路研發。國土安全部所屬的「國家網 路安全局」,專司發布電腦病毒的資訊。 第二,建立單一化聯邦政府資訊系統:自 2003 年起,美國國土安 全部開始將所有聯邦機構,包括 22 個機構,十七多萬人,原本互不相 容的電腦資料儲存系統加以整合,而其他如無線電通信使用的頻率的 整合,各個部門監視的恐怖份子名單彙整等。至 2005 年 8 月為止,國 土安全部已經有能力彙整 795 個聯邦單位資訊網路系統,並且建立初 步的部門間共通「安全認證」(Certification and Accreditation)工具。 第三,組建政府專用的封閉網路網「GovNet」:基於現有網路

R. C. Molander 著,國防部史政編譯局譯,《戰略性資訊作戰的崛起》(臺 北:國防部史政編譯局,2000 年),頁 4-6、96-102。

The White House 著,國防部史政編譯局譯,《確保安全網路空間的國家 戰略》(臺北:國防部史政編譯局,2003 年),頁 36-40。

TCP/IP 開放性弱點,「911」之後國會即於當年十月研商要花費數十 億美元,以高級防火牆和入侵檢測技術組建與網際網路分離的政府專 用保密 IP 網,以保證電子政務的安全。15 第四,強化邊防安全中的「資訊安全」:自 2003 年 12 月 31 日開 始,在美國機場和海港港口都開始對進入美國並持有合法「持簽證旅 客」(包含觀光旅客)進行指紋檢查和盤查。這項計畫稱為「美國訪 客和移民身分顯示技術」(United States Visitor and Immigrant Status Indicator Technology,簡稱 US-VISIT),這是國土安全部改 善入境管理的新法令,為了掌握並分類儲存和管理所有以簽證進入美 國的旅客的出入境資料,這項計畫需要建立一套龐大的資料庫系統。16 第五,強化「梯陣」(Echelon)系統:「梯陣」原來是美國全球電 子間諜網,在冷戰的最後幾年中得到迅速發展,最終成為一個覆蓋全 球的竊聽監視網絡,它有能力在一小時內處理幾百萬筆的聲音和電子 郵件。這個網絡原先的任務是蒐集軍事情報,在「後 911 時期」,「梯 陣」得到國土安全部和司法部的支持用以「反恐」。因此,「梯陣」 成為截獲、監聽和分析全世界各國政府與人民電信形式的秘密武器。17

第六,「全體資訊意識專案」(Total Information Awareness Pro-gram):前述美國幾個強化資訊安全與資訊蒐集能力的投資,都沒有此 一計畫引起爭議多。因為此一耗費二億多美元的專案目的在於建立一

鍾卓新,〈「911」之後的美國資訊安全措施〉,《計算機安全雜誌》,第 9 期(總第 19 期),2002 年 9 月,《計算機安全網》,<http://www.nsc. org.cn/disp_article.asp? AE_ACID=422>; Department of Homeland Security,

Evaluation of DHS’ Information Security Program for Fiscal Year 2005

(Washington, DC: Department of Homeland Security, 2005), pp. 1-3。 何珮琪,〈國土安全計劃帶來的資安效應〉,《資安人科技網》,2004 年, <http://www.isecutech.com.tw/feature/view.asp? fid=172>。

〈美國反恐資料交換系統引爭議 可跟蹤電子郵件〉,《千龍網》,2004 年,<http://tech.qianlong.com/28/2004/06/14/71105864.htm>。

個公共和私人資訊的資料庫,蒐集所有有關教育、旅行、買賣、通訊 和醫療的記錄,以便記錄所有可疑行為,而能更有效地識別恐怖份 子,此舉在美國產生很多爭議,被認為是侵犯個人的隱私權。18

四、網路戰

「資訊戰」另一個非常重要的形式,則是由阿爾吉拉(John Arqu-illa)和朗斐德(David Ronfeldt)所提出的「網路戰」(Netwar),他們在 1993 年提出「網路戰」的第一個版本是一種意識形態鬥爭,發生在民 族與民族之間、社會與社會間,也就是在意識形態領域竭力去破壞和 混淆敵對社會的視聽。它將重點放在普通大 或社會精英的身上,有 時兩者兼顧。其方法有外交手段、新聞傳播、心理戰、政治顛覆、文 化殖民、對電腦網路和資料庫的滲透,甚至通過電腦網路去策畫反政 府活動。19第二個版本的「網路戰」是在恐怖攻擊大行其道的 2001 年 提出的,他們認為「網路戰」係指恐怖份子、游擊隊以電腦網際網路 為通信、協調和遂行戰役、恐怖攻擊和犯罪的工具。20 本文認為上述討論可以用「常規資訊戰」(Conventional Information Warfare)和「非常規資訊戰」(Unconventional Information Warfare)的概念予以重新分類為:21「常規資訊戰」是指揮管制系統為作戰體系

Julian Bajkowski, “Big Brother IT budget,” Computerworld, 2004, <http:/ /www.arnnet.com.au/index.php? id=598549222>.

John Arquilla & David Ronfeldt, “Cyberwar Is Coming,” Comparative

Strategy, Vol. 12, No. 2, Summer 1993, pp. 141-165.

John Arquilla & David Ronfeldt, “The Advent of Netwar,” in John Arquilla & David Ronfeldt, eds., Networks and Netwars: The Future of

Terror, Crime, and Militancy (CA: Rand, 2001), pp. 1-25.

「常規資訊戰」(Conventional Information Warfare),也被稱做「對稱資 訊戰」(Symmetric Warfare);「非常規資訊戰」(Unconventional Information Warfare)也被稱做「不對稱資訊戰」(Asymmetric Warfare)。請見 John Rhea,

核心,三軍接受此一統一資訊作戰指揮體系作戰,武器設備為「資訊 化武器」;「非常規資訊戰」是指針對「資訊科技」的弱點,進而對 軍事和民間資訊基礎設施加以破壞、利用資訊科技作為發動恐怖攻擊 工 具 和 破 壞 及 混 淆 敵 對 社 會 的 視 聽 , 如 「 心 理 戰 」、「 經 濟 資 訊 戰」、「駭客戰」和「網路戰」。

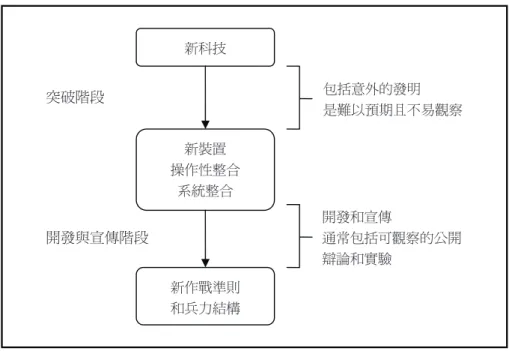

五、資訊戰的「制度主義學派」觀點:軍事組織改革

「制度主義學派」(Institutionist)認為人類在歷史過程中的制度, 包括政府組織、法律體系、社會型態和經濟組織,其演化因素都與科 技進步有關。22韓德烈(Richard O. Hundley)分析軍事組織變革與資訊 科技之間的關係,也與「制度主義學派」觀點相近。他認為迄今三波 的「軍事事務革命」(Revolution Militancy Affairs, RMA)是可以被 外界觀察和預期的制度性變化,又可分為兩個階段: 突破階段(Break phase),非預期的(Serendipitous)科技創新也許不易觀察,但卻使得新 武器裝備和作戰概念意外產生; 開發和宣傳階段(Exploitation and Selling Phase),待新武器裝備和作戰概念產生後,對於新準則(Doctrine) 和新指揮體系(Force Structure)的開發和辯論,使得此一階段易於被外 界觀察23(請見圖 2)。因而,一國軍隊是否進行「軍事事務革命」可“Asymmetric Warfare,” Military & Aerospace Electronics, Vol. 12, Issue 1, January 2001, pp. 6-9 ; John Miler, “Information Warfare: Issues and Perceptions,” in R. Neilson, ed., Sun Tzu Art of War in Information

Warfare (Washington, DC: Information Resources Management College,

National Defense University, 1996), <http://www.ndu.edu/inss/siws/ch7.html>。 Kathleen Thelen, “Historical Institutional in Comparative Politics,”

Annual Review of Political Science, Vol. 2, February 1999, pp. 369-404.

Richard O. Hundley, Past Revolutions, Future Transformations: What Can

the History of Revolutions in Military Affairs Tell Us About Transforming the U.S. Military (Santa Monica, Calif.: Rand, 1999), pp.21-34.

以從是否接受新科技、新概念和新準則作為判準。24

圖 2 可被觀察和預期的軍事軍務革命

資料來源:Richard O. Hundley, Past Revolutions, Future Transformations: What Can

the History of Revolutions in Military Affairs Tell Us About Transforming the U.S. Military, p. 25。

而被認為率先使用「資訊化武器」的美軍,自 1980 年代中期以降 進行了一系列新準則和新指揮體系變革。

1982 年的「空地一體戰」

「空地一體戰」(Airland Battle)可以歸類為信息戰的「開發和宣 傳階段」(Exploitation and Selling Phase)產物。1982 年 8 月 20 日,

受到托夫勒第三波戰爭理論長期影響的美軍訓練指揮部頒布了新版 〈作戰綱要〉(Operations FM100-5),首次提出「空地一體戰」理論。 該理論認為,未來戰鬥沒有明確的戰線,強調火力和機動打擊敵人的 全縱深,所有可以動用的軍事力量須協調一致地行動,以求達成統一 的目標。25 1986 年的「改組法」 「改組法」的出現代表了「軍事事務革命」已經深化到指揮體制 改革。「改組法」最大的成就是建立了打破軍種藩籬的聯合軍種作戰 指揮體制。在「改組法」制度基礎下發展出來一系列三軍聯合作戰統 一準則包括: 統一軍事術語; 統一訓練程式; 聯合軍種和兵種 作戰法規。在此統一指揮系統和軍事準則下,地面部隊透過 C3I 系統 可即時協調空軍火力支援,阻絕敵人陸軍之後援部隊,使得己方地面 部隊快速挺進。26 「2020 聯合作戰構想」 試圖透過組織改造強化三軍聯合作戰能力,包括: 「聯合指揮 控制系統」(Joint Command and Control),加強國防部與國家其他有 關部門、非政府組織、私人志願團體、地區及國際組織之間的協調與 配合,這對美軍完成非作戰行動,實現美國的國家戰略具有重大的意 義。實現這種聯合的關鍵在於資訊共用和資訊的綜合利用,以及在於 聯合指揮與控制系統的完善; 「精確打擊」(Precision Engagement), 三軍統一的攻擊準則,使得整個作戰過程中對目標實施有控制的精確 打擊; 「聚焦式後勤」(Focused Logistics),三軍統一的後勤系統, 可互相通用,即 C4ISR 系統將美軍的偵察、監視和情報處理系統有機 Alvin Toffler 著,傅淩譯,《新戰爭論》,頁 54-71。

Army Training and Doctrine, Transforming the Arm TRADOC’s First

Thirty Years 1973-2003 (Virginia: Military History Office United States

地結合起來,隨時 戰場作戰和政策制定提供情報保障。27 本文認為,上述作戰指揮體制朝向聯合軍種作戰變革,均為因應 「資訊化武器」(「指揮管制系統」)的出現,因而將其視作「常規 資訊戰」作戰能力的重要一環。

六、小結:「資訊戰」與「資訊作戰」

「資訊作戰」乃是完整軍事思想,包含軍事組織變革、戰略、戰 術和作戰層面,顯然比「資訊戰」更能描述當代軍事資訊科技的運用 層面,不僅已超越軍事和非軍事目標,也不侷限於平時和戰時之特 性,故本文以「資訊作戰」作為界定資訊科技戰爭名詞。其次,在 「資訊作戰」包含「攻擊」與「防衛」面向上,「資訊作戰」是「攻 擊」(攻擊行為)與「防衛」(防衛行為)兼備的戰爭形式,因而在 概念上也必須加以區別才能進行分析。因此,在「資訊作戰」戰術上 可區分為「常規」與「非常規」。即「資訊作戰」可區分以「資訊化 武器」和聯合軍種指揮體制的「常規資訊戰」;針對「資訊科技」的 弱點對軍事和民間資訊設施和心理加以破壞的「非常規資訊戰」。參、理論架構:資訊作戰的類型分析

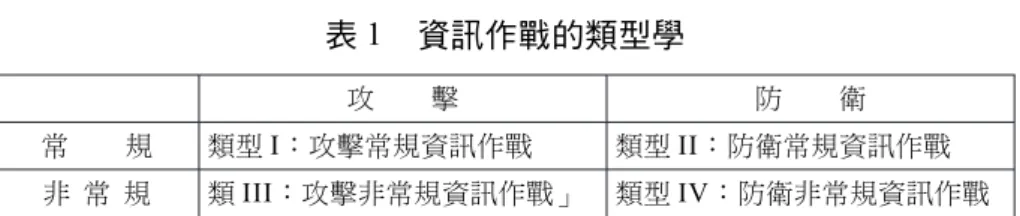

如 上 所 述 , 資 訊 作 戰 可 以 區 分 為 兩 組 概 念 ,「 攻 擊 」 與 「 防 衛」、「常規」與「非常規」,在此兩組概念交互作用下,建構出資 訊作戰四種類型的類型學(請見表 1)。Director for Strategic Plans and Policy, J5 Strategy Division, Joint Vision

表 1 資訊作戰的類型學

攻 擊 防 衛

常 規 類型 I:攻擊常規資訊作戰 類型 II:防衛常規資訊作戰 非 常 規 類 III:攻擊非常規資訊作戰」 類型 IV:防衛非常規資訊作戰 資料來源:作者參酌 Guy Peters, Comparative Politics: Theory and Methods (London:

Macmillan Press Ltd., 1998), pp. 14-17, 86-87, 93-97 整理而成。

一、類型 I:攻擊常規資訊作戰

這個類型比較接近前述托夫勒所提出的「第三波」戰爭概念,攻 擊方擁有先進指揮管制系統(C3I 和 C4I)和「資訊化武器」,並且改 造其軍事組織以適應聯合作戰,這也是先進國家「軍事事務革命」的 主要經驗。相對而言,「攻擊常規資訊作戰」相較於其他類型,是較 容易觀察和分析概念。二、類型 II:防衛常規資訊作戰

此一類型是因應「攻擊常規資訊作戰」而產生,當防衛方面臨攻 擊方擁有先進指揮管制系統和資訊化武器條件下,必須在人民支持情 形下利用地利和戰術反擊。 湯瑪斯(Timothy Thomas)認為對抗成功防衛先進軍事資訊科技武 器有下列前提:第一,武器限制(Performance Parameter):能利用高 科技資訊戰武器盲點進行破解,如科索沃戰爭期間,塞爾維亞軍方有 效利用煙霧掩護,防止北約軍機精確導引武器攻擊,甚至利用改良電 子裝備成功擊落隱形戰機;第二,適合戰場(Situational Context):特 定的歷史人文和地理環境有利於「非常規資訊戰」遂行防衛,如低科 技軍隊在城市進行巷戰,在居民支持的前提下,可以有效地對抗高科 技軍隊入侵。28Timothy L. Thomas, “Deciphering as Asymmetry’s Word Game,” Military

三、類型 III:攻擊非常規資訊作戰

這個類型比較接近前述「駭客戰」和「網路戰」概念。攻擊一方 利用資訊科技和網際網路開放性的弱點,作為發動恐怖攻擊工具及混 淆敵對社會的視聽。但迄今並沒有真正利用「駭客戰」造成大規模軍 事和民間基礎設施破壞的個案,因此很難準確而有效地測量「駭客 戰」是否真有能力進行破壞軍事和民間基礎設施,只能評估發動「駭 客戰」之潛力。 「網路戰」在「測量有效性」上亦復如前述之「駭客戰」。第一 個版本的「網路戰」是指混淆敵對社會的視聽,通常先進國家(如美 國)國民的社會心理遠比落後國家(如伊拉克)為穩定,因而「網路 戰」形式通常是先進國家發動優勢意識型態宣傳(民主政治)以動搖 落後國家。因此,中國若要實施「網路戰」,那麼它是否有能力藉由 「網路戰」干擾先進國家社會的視聽,這是相當令人存疑的。29第二個 版本的「網路戰」是指恐怖份子(國家行為者)以資訊科技為工具發 動恐怖攻擊,但擁有強大常備武力的國家是否有必要發動恐怖攻擊, 也令人存疑。四、類型 IV:防衛非常規資訊作戰

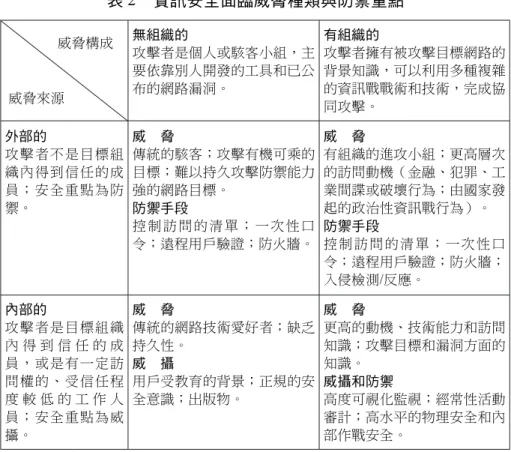

此一類型也就是以「資訊安全體系」和「資訊安全」基礎建設, 防止恐怖份子透過網際網路發動攻擊。從而確保資訊與資訊系統的可 用性、完整性、可驗證性、保密性和認可性。而「防衛非常規資訊作 戰」就是綜合資訊系統的保護、檢測和反應能力,用於恢復受攻擊資 訊系統的性能。以此觀之,「防衛非常規資訊作戰」可以在進一步劃 臺灣應該是一個例外,臺灣自 1995 年以降不斷受到中國以宣傳或演習方式 恐嚇。請見李英明,《中國發展高科技「信息戰」及對我國建立安全稽核制 度影響之研究》(臺北:行政院研考會,2000 年),頁 124-130。分為資訊基礎設施保護和資訊基礎設施防禦兩大類,前者任務是阻止 非授權訪問和資訊攻擊,而後者任務是檢測、抵禦和反擊資訊攻擊。 兩者皆須包括以下特性及能力:30 第一,可用性(Availability):確保授用戶能夠獲得和使用所需要的 信息、服務和資源。 第二,完整性(Integrity):利用加密、數位簽名和滲透檢查等方 法,保證資訊的傳遞是安全的,沒有受到竄改(例如數據的插入、刪 除、破壞或重放)。 第三,可驗證性(Authentication):保證只有授權用戶才能通過以 下控制方式訪問資訊或獲得服務: 授權:即授與和撤銷用戶訪問 權; 委託:即用戶的部分訪問權轉讓給其他用戶; 用戶驗證:即 確認用戶和數據來源的可信性,用戶雙方都可以用它來驗證對方。 第四,保密性(Confidentiality):即保證連接、通訊業務和資訊內 容的安全,防止洩露給非授權用戶。 第五,認可性(Nonrepudiation):通過提供可信證據,來防止錯誤 地拒絕接收或發送訊息。 第六,可還原性(Restoration):即保證資訊和系統能承受資訊攻擊 造成影響,並能恢復其可用性。 以美國為例,在「防禦非常規資訊作戰」方面,可以從兩個層面 來定義:就政策層面而言,資訊安全是按照其美國總統頒布的〈資訊 保護權威標準〉(Executive Order 12958, Classified National Security

Information)建立起來的,由政策、程序和需求組成的系統,如果資訊

被非授權洩露,可以肯定美國國家安全將受到損害;31就技術層面而

Edward Waltz 著,吳漢平等譯,《信息戰原理與實踐》(北京:電子工業 出版社,2004 年),頁 317-318。

The White House, “Executive Order 12958, Classified National Security Information,” White House Website, 2003, <http://www.whitehouse.gov/

言,依美國國家計算機安全中心(National Computer Security Center, NCSC)的定義,資訊安全包括資訊基礎設施和控制,它們用來防止拒 絕服務、未授權的資訊洩露、修改或破壞資訊基礎設施部件。然而, 資訊安全的內容還須考慮包括所有硬體與軟體的功能與特性、中央計 算機、遠程計算機和終端設備中的操作程序、可追究性作業和訪問控 制、人員和通信控制,以確保資訊基礎設施及其所包含的數據和資訊 處在可接受的風險級別。32 按照資訊安全所面臨的威脅,「防衛非常規資訊作戰」以資訊攻 擊能力的有組織程度和所採用的取信手段(及資訊訪問方法),可分 為四種類型(請見表 2)。對於不同類型的威脅,需要採取針對性的防 禦措施,才能保證資訊安全。基本上對付內部威脅的辦法是威攝,而 對付外部威脅的辦法則須靠防禦。 news/releases/2003/03/20030325-11.html>.

NCSC, “Department of Defense Trusted Computer System Evaluation Criteria” (DoD 5200.28-STD), NCSC Website, 1985, <http://www.radium. ncsc.mil/tpep/library/rainbow/5200.28-STD.html>.

表 2 資訊安全面臨威脅種類與防禦重點 威脅構成 威脅來源 無組織的 攻擊者是個人或駭客小組,主 要依靠別人開發的工具和已公 布的網路漏洞。 有組織的 攻擊者擁有被攻擊目標網路的 背景知識,可以利用多種複雜 的資訊戰戰術和技術,完成協 同攻擊。 外部的 攻擊者不是目標組 織內得到信任的成 員;安全重點為防 禦。 內部的 攻擊者是目標組織 內 得 到 信 任 的 成 員,或是有一定訪 問權的、受信任程 度 較 低 的 工 作 人 員;安全重點為威 攝。 威 脅 傳統的駭客;攻擊有機可乘的 目標;難以持久攻擊防禦能力 強的網路目標。 防禦手段 控 制 訪 問的 清 單; 一 次 性口 令;遠程用戶驗證;防火牆。 威 脅 有組織的進攻小組;更高層次 的訪問動機(金融、犯罪、工 業間諜或破壞行為;由國家發 起的政治性資訊戰行為)。 防禦手段 控制 訪問的清單;一次性口 令;遠程用戶驗證;防火牆; 入侵檢測/反應。 威 脅 傳統的網路技術愛好者;缺乏 持久性。 威 攝 用戶受教育的背景;正規的安 全意識;出版物。 威 脅 更高的動機、技術能力和訪問 知識;攻擊目標和漏洞方面的 知識。 威攝和防禦 高度可視化監視;經常性活動 審計;高水平的物理安全和內 部作戰安全。

資料來源:T. Doty, “Internet Security: Vulnerabilities, Threats and Mitigation,” paper presented at ACM Professional Development Seminar, (ML: University of Maryland, atNovember 10, 1997), p. 1-23。

肆、中國「資訊作戰」與其類型分析

中國學者對於「信息戰」定義的討論,基本上與「資訊作戰」概 念相同,33均強調「信息戰」不分平時與戰時,不分民間目標與軍事目 中國將「資訊」譯為「信息」,「資訊戰」稱為「信息戰」。兩者只存在字 面上差異。請見沈偉光,《新戰爭論》(杭州:浙江大學出版社,1990 年),頁 3-7。標。然而,實踐「資訊戰」的仍然是美軍,波灣戰爭讓中國了解到自 身軍事體制與資訊化的「第三波軍隊」之差距,也激起了全面改革軍 隊體制的決心。「信息化」被視為軍隊現代化的重心,34但相關研究缺 乏對於「信息戰」學理上清晰一致的定義,本文嘗試從一般性定義與 「資訊作戰」的類型進行分析。

一、中國對於「信息戰」一般性定義:「資訊作戰」

首先提出「資訊戰」的軍事意義並不是資訊科技產業最發達的美 國,而是相對落後的中國,有「信息戰之父」之稱的沈偉光比未來學 研究大師托夫勒更早關切此一命題,沈偉光在 1987 年出版的《解放軍 報》中就提出「資訊戰」的概念,而美軍到 1990 年代初期才提出。35 不過,中國將領與研究者對於共軍未來「信息戰」的發展重點卻有相 當大歧異,36本文試圖以類型來分析其論點與差異。二、中國「資訊戰」的類型分析

白邦瑞(Michael Pillsbury)從共軍領導階層對未來戰爭的假定、建 軍方向和主要戰術分為三種派別:第一派是「人民戰爭派」,其假定 是中國可能再度遭強國入侵,因此後備部隊訓練就非常重要;第二派 是「局部戰爭派」,認為中國不需準備全國總體戰,但小規模邊界衝 突則不可免,因此必須建立小規模快速反應部隊;第三派是「軍事事 王保存認為「軍事軍務革命」兩個要件是:資訊技術革命和作戰體制改革, 而信息戰(資訊戰)是其中核心。請見王保存,〈直面軍事變革--競逐資 訊戰「高地」〉,《新浪網》,2003 年 7 月 2 日,<http://www.jczs.sina. com.cn/2003-07-25/139280.html>。 林中斌,《核霸:透視跨世紀中國戰略武力》(臺北:學生書局,1999 年),頁 13。 沈偉光,《新戰爭論》,頁 33。務革命派」,認為未來共軍戰場將不侷限於國土和大氣層內,因此高 科技資訊武器應是發展重心。37學者們相關研究體現了共軍內部路線之 爭,和面對「資訊戰」的矛盾心態,但也都強調學習美軍經驗的重要 性,以下依四種類型來分析其間歧異。 類型 I:「攻擊常規資訊戰」觀點 「攻擊常規資訊戰」的主張者多為共軍智庫和科學研究單位人 員,如「信息戰之父」沈偉光、前軍事科學院主任王普豐少將,後者 對「信息(資訊)戰」定義為:「信息戰包含了戰爭或作戰條件下的 電子戰、網路戰、導彈戰、情報戰和心理戰等,其核心內容是指揮控 制戰。也可以說,在戰爭和作戰條件下,凡使用資訊技術及其物化的 資訊化武器裝備,為奪取信息優勢和制信息權而進行的作戰,可統稱 為信息戰。」38 此派支持者之具體主張為:第一,以 C4ISR 系統為核心聯合作 戰,此派擁護者認為 C4ISR 系統是共軍未來最重要的軍事硬體建設, 透過 C4ISR 系統將所有戰場上對部隊的指揮、管制、通訊和命令全部 資訊化、電腦編碼化,以各種衛星、光纖等聯絡管道由指揮中心即時 下達給作戰單位或由各單位即時回報。再者,平級單位間的通訊聯 絡、即時傳遞資訊能力的重要性等同於垂直聯絡體系,並且作為海 陸、空陸聯合作戰重要條件。39

Michael Pillsbury, China Debates the Future Security Environment (Washington, DC: National Defence University Press, 2000), pp. 269-288. 王普豐,〈現代資訊戰研究中若干問題之我見〉,《戰略家網站》,2002 年,<http://www.laocanmou.com/ShowArticle.asp? ArticleID=775>;美國軍 事學者對王普豐在共軍思想界地位評價,請見 James Mulvenon, “The PLA and Information Warfare,” in James Mulvenon & Richard Yang, eds., The

People’s Liberation Army in the Information Age (CA: Rand, 1999), pp. 175-186。

主張 C4I 系統為共軍未來最重要軍事硬體建設者有王普豐、沈偉光、張召忠 和王保存,請見王普豐,《信息戰爭與信息革命》(北京:軍事科學出版

第二,質量建軍,這包含了裝備與人員兩個部分予以討論。就裝 備而言,武器平臺的「電子戰」和武器的精確制導能力,取代了以往 單純由黃色炸藥投擲能力作為攻擊能力之判準。因此,戰機、船艦的 雷達偵蒐和指揮能力、各種武器平臺的電子反制和反反制能力,以及 陸、海、空射擊武器的精確制導能力,遠比單純的裝備數量來得重 要。就人員訓練而言,由於軍人受高等教育程度決定了新一代武器的 發揮程度,因此,全面提昇軍人教育素質,實施軍中「再教育」,並 以教育程度決定升遷和職位。除此之外,小規模的精英部隊和快速反 應部隊獲得較其他部隊較多資源和訓練。40 第三,首戰即決戰。由以往的「持久戰」、「陣地戰」、「游擊 戰」模式轉變為「外科手術式」戰爭。即以優勢電子戰裝置、大量精 確制導武器,在第一時間迅速摧毀敵軍機場、戰機、防空武器系統、 船隻和碼頭等重要防衛武器設施,使敵軍在遭入侵初期即喪失反抗能 力。41 一如各國發展「資訊戰」經驗,本文認為中國官方對於「攻擊常 規資訊戰」較為重視。這有兩個觀察指標可以說明:第一,「資訊化 武器」:近年來共軍投資大量國防經費購置 Su-27、基羅級潛艦和 A-50 預警機等先進武器;42第二,「軍種地位提升」:2004 年共軍的海、 社,1995 年),頁 127-137;張召忠,《打贏信息化戰爭》(北京:世界知 識出版社,2004 年),頁 193-210;沈偉光,《新戰爭論》(北京:人民出 版社,1997 年),頁 214-227;王保存,《世界新軍事革命新論》(北京: 解放軍出版社,2003 年),頁 203-221。 周碧松、於巧華,〈新軍事革命的基本目標〉,國防部史政編譯局編,《中 共「新軍事革命問題專輯」》(臺北:國防部史政編譯局,1999 年),頁 181-182;解大軍,〈淺談知識經濟及其對軍事革命的影響與挑戰〉,國防 部史政編譯局編,《中共「新軍事革命問題專輯」》(臺北:國防部史政編 譯局,1999 年),頁 440-449。 平可夫,《僵局:兩岸情事》(臺北:新新聞,1995 年),頁 24-50。

空軍和二炮等非陸軍軍種司令員,首次加入一向由陸軍所壟斷的中央 軍委會中,這代表了共軍制度面開始重視聯合作戰。43 類型 II 和類型 III:「防衛常規資訊戰」和「攻擊非常規資訊戰」觀 點 本文認為中國學者所稱「信息人民戰爭」,等同於本文類型學中 的「防衛常規資訊戰」和「攻擊非常規資訊戰」。44「人民戰爭」起源 於中國 1940 年代由毛澤東所倡導的「游擊戰」,在戰略上由物資占弱 勢的游擊隊利用廣闊的戰場和人力,長時間消耗優勢敵人的物資、士 氣;在組織演訓上,強調利用非軍事專業--民眾力量,因此不重視軍 事科技和專業軍事訓練;在戰術上,透過遊擊戰而非大規模遭遇戰, 累積多次小型戰役勝利,逐步取勝。因而自中國建政以降直至 1990 年 代之前,「人民戰爭」一直是共軍建軍思想藍本。45此派擁護者認為, 即使進入「資訊時代」後,共軍不但不能放棄「人民戰爭」思想,反 而應該將其發揚光大。其論點又可分為下列三點:

Department of Defense (Untied States), “FY04 Report to Congress onPRC Military Power: Pursuant to the FY2000 National Defense Authorization Act Annul Report On the Military Power of the People’s Republic of China,” U.S. Department of Defense Official Website, 2004, <http://www. defenselink.mil/pubs/d20040528PRC.pdf>.

〈海空軍二炮司令進入中央軍委〉,《文匯報》(香港),2004 年 4 月 30 日,版 5。

Timothy L. Thomas, “China’s Electronic Strategies,” Military Review, Vol. 81, No. 3, May/June 2001, pp. 47-54.

毛澤東,〈論持久戰〉,《毛澤東選集》(第 2 卷)(北京:人民出版社, 1976 年) ﹔Mark Burles & Abram Shulsky 著,吳惠民等譯,《中國動 武方式》 (臺北:國防部史政編譯局,2000 年),頁 38-44;Alivin Toffler 著,傅淩譯,《新戰爭論》,頁 236-239。

第一,中國經濟力不足以全面建立「信息化部隊」。此派共軍理 論家認為所謂「第三波戰爭」中建立起來的「信息化部隊」,如 C4ISR 系統、精確制導武器等,這些裝備少則需要數百萬美金多則數十億。 以中國每年國防預算及龐大軍區估計,根本無力全面更新其老舊裝 備。因此,全面建立「信息化部隊」不僅不切實際也是不可能。因 此,中國官方是以先改善拳頭部隊(快速反應部隊)的現代化裝備為 優先。46 第二,「邊生產,邊訓練」的思想指導原則。如同第一個觀點的 假設,相當多共軍內部學者認為,共軍建軍路線若欲全面效法美軍建 軍規格,以中國國力必然無法支撐。因此,應效法「人民戰爭」所提 倡的「邊生產,邊訓練」的思想指導原則,將「信息化部隊」建設所 需的科技、裝備交由民間科研單位研發、生產和操作。戰時便可利用 這些中國特有的龐大後備力量,來對抗敵軍。47 第三,「非常規信息戰」--「超限戰」。雖然,「非常規資訊 戰」概念並非中國學者所創,但共軍軍官喬良和王湘穗卻是全世界首 先鼓勵自己國家軍隊發動「非常規資訊戰」的軍官,並且是首先挑戰 「常規資訊戰」的學者。他們指出未來戰爭趨勢是「非戰爭軍事行 動」,也就是在不見軍隊、武器出場的情形下,以電腦入侵敵方政府 機關、金融機構和媒體網路,竊取機密、破壞經濟秩序、散布虛假消 息,進而擾亂整個社會秩序,而這些手段都是「非常規信息戰」,以 非軍事甚至是非殺傷方法,它們超越以往暴力戰爭的界限,因而稱做 「超限戰」。48 喬良、王湘穗著,《超限戰--對全球化時代戰爭與戰法的想定》(北京: 解放軍文藝出版社,1999 年),頁 19-22。 劉鴻基,〈試論有中國特色的新軍事革命〉,《國防大學學報》,第 104 期,1998 年 2 月,頁 301-308。 同註 46,頁 34-55。

「信息(資訊)人民戰爭」派又可分為攻擊和防衛面向:「防衛 常規信息作戰」和「攻擊非常規信息作戰」,兩者有其概念上差異: 其一,「防衛常規信息戰」是利用中國國土的地理特性,即主要 是指近年來共軍發展的「新三打三防」。中國軍事專家認為,所有高 科技資訊戰武器都有「盲點」可以進行破解,且從美軍在巴爾幹半島 的經驗,中國龐大且複雜的國土環境更將不利於美軍精確制導武器使 用。因此,共軍在此方面的演訓,主要是從科索沃戰爭期間塞爾維亞 軍隊對抗美軍來吸取經驗,在 2000 年發展所謂「新三打三防」意圖防 範美軍使用優勢「資訊戰」武器攻擊共軍。「三打」指「打隱形飛 機」、「打巡弋飛彈」、「打直升機」;「三防」指「防精密打擊」 (精確制導)、「防電子作戰」、「防敵方偵察」。其中「打隱形飛 機」是共軍最津津樂道的,從科索沃戰爭經驗得知,美軍隱形飛機在 雷達的特定低功率搜索下會「原形畢露」,因此,在戰時可以設置特 定低功率雷達專司搜索隱形飛機,便可加以攻擊。49 其二,「攻擊非常規信息戰」如「駭客戰」和「信息心理戰」。 「駭客戰」(Hacker Warfare):「駭客戰」是指利用網際網路開 放性弱點,對敵國設備進行入侵和破壞,其方法有: 電腦病毒攻擊: 以一種人為破壞性程式潛伏在對方網路,等到 特定時間才會突然起破壞作用,例如中國可對某國的網路植入 此種病毒,該病毒會在共軍入侵前一刻才對敵國 C4I 系統發動 共軍在 1970 年代末曾經提出「三打三防」的作戰訓練,主要是「打坦克、 打飛機、打空降、防原子、防化學、防生化武器」,在吸取科索沃戰爭經 驗,之後又在 2000 年提出「新三打三防」。請見滕建華,〈讓新「三打三 防」進入陣地〉,《解放軍報》, 2000 年 8 月 1 日,版 6;石寶華,〈伊 拉克戰爭引發的思考:加強信息化條件下人民戰爭戰法研究〉,《解放軍報 軍事沙龍》,2000 年 9 月 7 日,<http://www.pladaily.com.cn/item/saloon/ lunyuan/67.asp>。

攻擊,癱瘓對方作戰指揮體系,以配合常規作戰。 電腦滲透:以應用密碼破解技術,突破防火牆和電子安全措 施,而後可自由竊取機密信息。控制對方主機網路,此種滲透 難度較高,不過一旦控制對方電腦設備,形同將網路指揮下的 武器、措施拱手送人。 攻擊目標:可分為軍事目標與非軍事目標:軍事目標即 C4I 系 統指揮下軍種及偵察預警設備;非軍事目標即竊取民間和政府 網站機密、破壞交通運輸控制系統(SCADAS)和電子金融交 易系統,引發人為災害和社會秩序動亂。

「信息心理戰」(Information Psychological Warfare):「信息 心理戰」與前述「網路戰」定義相近。中國軍事研究專家認為未來世 界傳媒發展趨勢將整合成「網路化」,電視、廣播、報紙等信息將皆 由網際網路輸送,因為全盤控制網路將可擁有整個傳媒世界,因而信 息戰戰略目標就不可不放在掌控日趨一體化的傳播媒體,藉此手段威 嚇、擾亂敵國社會,使已方能「不戰而屈人之兵」。50 上述概念均打著「人民戰爭」的口號,代表此派的高階軍官和研 究者,在中國官方傳播媒體宣傳上有著很強的「正當性」,但實際上 「非常規信息戰」獲得中國真正重視程度卻不易了解。51 樓海強,〈威懾理論與理論威懾〉,國防部史政編譯局編,《共軍「信息 戰 」 研 究 專 輯 》 ( 臺 北 : 共 軍 「 信 息 戰 」 研 究 專 輯 ,1997 年 ), 頁 254-256。 有幾個問題有待後續研究,例如有多少人員和預算投資被用在攻擊和防衛 「非常規資訊戰」的發展上?中國領導人如何看待「非常規資訊戰」?攻擊 和防衛「非常規資訊戰」究竟是口號,還是具有「中國特色」的資訊作戰?

類型 IV:「防衛非常規信息戰」觀點 這一類型的觀點是以強化資訊安全作為「防衛非常規信息戰」的 重點。由於 21 世紀地緣政治的特點,已從過去傳統的地理空間,轉折 至資訊空間,以資訊空間作為經濟、政治、社會和政治的運行環境, 並以新的面貌出現;數字融合使資訊能以任何形式與方式進行組合、 改變和再利用。全球透過資訊網路系統的聯繫,人們對資訊所建置的 社會基礎設施的依賴也日益加深。對於中國來說,資訊與資訊工具是 一把雙刃劍,它既能增強國家內聚力,鞏固國家的力量,同時也是分 化國家內聚力,威嚇國家的武器。 而中國學者張新華指出,中國在分析資訊安全問題時,往往將關 注的焦點放在資訊設備和系統相關的領域,具有濃厚的技術導向。儘 管也有部分學者在某些程度上關注社會、經濟和政治的後果,但都只 是作為補遺問題來考慮,沒有從總體層面來觀察資訊安全的問題。52基 本上,欲將資訊安全問題進行界定及演繹,結合微觀、操作層面的具 體表現,資訊安全概念應包含下列範圍的動態內容:資訊基礎設施的 可能攻擊、破壞、干擾和影響,以及在這種情勢下響應、維持、恢復 和發揮功能的狀態和能力;各種系統、網絡和結構在無意地或人為地 影響下所引起的功能破壞、中止、削弱等情事,以及由此所產生的後 果和可能的影響與狀態。從這個向度來說,資訊安全實際上就是一個 涉及多領域、多角度的概念。 沈偉光認為對中國而言,成為資訊主權國家並避免成為資訊殖民 國家是當前的首要任務,而要避免成為資訊被殖民國家就必須意識到 資訊安全風險對其國家利益可能帶來的威嚇。53因此,中國必須建立起 「信息邊疆」,防衛敵國發動「駭客戰」入侵或進行「信息殖民」, 張新華,《信息安全:威嚇與戰略》(上海:上海人民出版社,2004 年), 頁 59。 沈偉光,《解密信息安全》(北京:新華出版社,2004 年),頁 38。

「信息邊疆」建設應包含以下兩個層面: 第一,確立信息(資訊)安全作為「信息國防」的戰略目標。 「信息國防」,是指為保證國家主權、國民經濟基礎設施的資訊安 全,對有關國家、地區、集團可能對中國實施「資訊(信息)戰」進 行建設和鬥爭,以保障國家安全、社會穩定和經濟發展。 第二,加強國家資訊安全機構及職能。成立具有高度權威的國家 資訊安全委員會,研究確定國家資訊安全的重大決策,發布國家資訊 安全政策、批准國家資訊安全規畫,對國家面臨重大資訊安全緊急事 件作出決斷。54 所謂「資訊安全」可以區分為「資訊安全」體系,和「資訊安 全」硬體基礎建設兩個部分。前者是指政府是否將政府機構、軍方、 民間企業和社會的電腦網路設備整合為一資訊防衛體系和「資訊安 全」相關法規;後者是指國家投資相關資訊設備,監控、蒐集網路資 訊以防備潛在敵人發動「非常規信息戰」、「網路戰」。本文認為, 有幾個面向可用來討論中國在「防衛非常規信息戰」上有關「資訊安 全」的能力: 「資訊安全」構想:體系整合能力 中國政府開始認識「資訊安全」是肇始於 2000 年信息產業部出爐 的《國家資訊安全報告》。在這份報告中指出「網路信息安全」問題 若不解決,將全方位地危及中國政治、軍事、經濟、文化等各方面的 安全,使國家處於「資訊戰」與經濟金融風險的威嚇之中。55這個問題 也就是沈偉光等學者自 1990 年代中期以降就不斷提出的警告,中國 「資訊安全」首要防衛的最大威脅並不是「駭客戰」,而是意識形態 周榮廷主編,《信息國防論》(北京:軍事科學出版社,2002 年),頁 61-87。 張春江、倪健民主編,《國家信息安全報告》(北京:人民出版社,2000 年),頁 11、144。

領域的「資訊安全」,即外國勢力和媒體穿透中國政府網路資訊管 制,即突破「資訊邊疆」(Information Boundary),對中國網民發送反

政府、「顛覆性」的宣傳以進行「信息殖民」。56也就是前述阿爾吉拉

(John Arquilla)和朗斐德(David Ronfeldt)所提出的第一個版本的「網 路戰」。 即使學者不斷警告中國政府,應仿效美國 911 恐怖攻擊事件後所 建立的「國家網路空間安全反應系統」,本文從中國政府的《國家信 息安全報告》中發現,中國官方仍將「信息與網路安全體系」視為資 訊科技層面事務(密碼學、晶片控制)。57中國官方也承認,雖然已經 開始意識到敵國和境外團體可能發動「信息殖民」,但始終沒有提出 辦法解決目前中國資訊安全體系「政出多門」的局面。58 目前中國主管「資訊安全」的執行機關分為,主管密碼的國家保 密局,和資訊安全產品規格的公安部計算機安全監察局,以及國務院 新聞辦公室則主管網路資訊內容。59其中中央政府的公安部計算機安全 監察局和全國分支機構是目前中國「網路警察」主力。而國安部也有 三萬多名的國安人員專職監控,主要工作即是專責監視網路的內容與 封殺網頁,以阻止所謂的「有害信息」傳播與散布,並同時對目前各 地流行的網吧,施以不定期突擊檢查。60但這些「資訊安全」單位間並 沈偉光,《新戰爭論》,頁 105-118、260-268。 張春江、倪健民主編,《國家信息安全報告》,頁 173-237。此外,2003 年 溫家寶在「國家信息化領導小組」第三次會議中所提出的〈關於加強信息安 全保障工作的意見〉,也未提及整合「信息(資訊)安全」體系。請見溫家 寶,〈大力推進信息化 做好四個方面五個結合〉,《新華網》,2003 年 7 月 24 日,<http://news.xinhuanet.com/zhengfu/2003-07/23/content_988800. htm>。 毛江華、胡英,〈中國信息安全元年〉,《計算機世界報》,第 41 期,2000 年 10 月,<http://www2.ccw.com.cn/03/0341/e/0341e16_1.asp>。 同註 55,頁 284-285。

沒有情報共享機制,這顯示了中國「資訊安全」體系「政出多門」的 混亂情勢,這與美國在 911 恐怖攻擊前相比有過之而無不及。 「資訊安全」戰術:相關法規 中國政府建立「資訊安全」體系比較有進展的是立法。在法規部 分有〈計算機信息國際聯網安全保護管理辦法〉、〈互聯網信息管理 服務辦法〉,這些法規主要宗旨是防範境外「不當」信息入侵和違法 上網。61中國自 1994 年 2 月 18 日訂定《中華人民共和國計算機信息系 統安全保護條例》起,至 2006 年 5 月 10 日訂定《信息網路傳播權保 護條例》,訂定了一連串有關網際網路的管制法規與條文、命令,其 主要之目的就在於欲透過以法律禁制的方式和手段,來規範與限制網 際網路。而其法令公布的時間密集與數量之多,可說是世界上其他國 家所沒有的。 「資訊安全」工具:硬體建設 根據英國簡氏戰略報告和其他網路組織,對世界各國資訊防護能 力的評估,中國被列入防護能力最弱的國家之一,其防護能力不僅大 大低於美國、俄羅斯、以色列等資訊安全強國,而且還在日本、韓 國,甚至臺灣、印度之下。62而 2000 年中國公布的《國家信息安全報 告》也顯示,在信息安全程度的 9 個級別中,中國僅為 5.5 級,處於相 對安全與輕度不安全之間。造成中國在資訊安全領域出現極大落差的 原因,可歸納成幾點:第一,資訊網路安全缺乏完善防護能力;第 二,對所引進資訊技術及設備,缺乏有效管理及技術改造;第三,中 〈中國網路警察與「老大媽」是現代錦衣衛〉,《大紀元網站》,2003 年 8 月 23 日,<http://www.epochtimes.com/b5/3/8/23/n363925.htm>。 寇健文,〈中國對網路資訊傳播的政治控制〉,《問題與研究》,第 40 卷 第 2 期,2001 年 4 月,頁 33-54。 何德全、吳世忠,〈2000 年國內外信息安全概況〉,《中國互聯網信息中 心》,2001 年,<http://www.cnnic.net.cn>。

國基礎資訊產業薄弱,嚴重依賴國外技術。 就「資訊安全」技術層面問題,中國面臨的資訊安全威脅來自三 方面。63第一,資訊基礎設施缺乏自主技術,導致資訊系統安全狀態脆 弱,這主要是因為中國資訊化建設尚未脫離大量依賴非專利技術狀 態,整個網絡系統缺乏自主技術支撐,從而出現網域不設防的嚴重局 面。對中國而言,中國的計算機網絡所使用的資訊管理設備(晶片、 操作系統)和軟體(協議、標準、密碼技術)基本上都是美國的產 品,因此,資訊網路系統實際上處於非常脆弱的狀態。第二,意識和 管理落後造成資訊安全防範的瓶頸。資訊網路經營者和機構使用者注 重的是資訊網路的效益,對於資訊安全的投入、管理和研發遠遠落後 於處理安全威脅之外。64第三,中國的資訊網路安全較成功的部分,是 在於以防火牆等技術來阻擋和過濾境外異議團體的不當信息(如法輪 功和民運團體)。不過,由於中國「資訊安全」硬體建設與美國相比 仍相當落後,駭客仍可以突破這些防衛設施。以 2005 年為例,中國各 級政府網站被駭客竄改網頁達 202 次,65這代表駭客還是可以輕易發動 第一個版本的「網路戰」。

伍、結論

當今資訊社會的核心是電腦及有限或無限方式交換資料的電腦作 業系統,幾乎所有種類的現代民用及軍用基礎設施都依賴網路系統作 資訊的交流。美國蘭德(Rand)公司出版《戰略資訊戰》(StrategyInfor-關於中國資訊安全技術評價,請見 Bernard Cole & Paul Godwin,〈先進 軍事科技與中國人民解放軍〉,L. Wortezl 編,吳奇達等譯,《二十一世紀 臺海兩岸軍隊》(臺北:國防部史政編譯局,2000 年),頁 228-230。 有 關 中 國 資 訊 安 全 的 科 技 問 題 , 請 見 沈 偉 光 ,《 解 密 信 息 安 全 》, 頁 68-123﹔張新華,《信息安全:威嚇與戰略》,頁 56-77。 中新社,〈黑客攻擊政府網站倍增〉,《X-Kizz 論壇》,2006 年,<http:/ /bbs.zkiz.com/viewthread.php? tid: 2575>。

mation Warfare)一書,便是在說明資訊戰的發展,不能單純地從軍事 層面解讀,而應是將資訊戰置於後冷戰時期「戰略作戰」兩種觀念之 結合,以便創造出資訊優勢的「戰略資訊戰」,降低資訊作戰時攻擊 與防衛的風險。66面對後冷戰時期的國際局勢,資訊網路的興起對中國 而言是一把雙刃劍,資訊網路所帶來的巨大經濟效益,是中國改革開 放深化過程中,不可迴避的新興潮流,但另一方面又深怕資訊網路是 西方國家「和平演變」中國的利器。因此,中國在面對西方資訊科 技,一直存在又愛又恨的情結。從前述所觸及中國資訊戰類型分析 中,可以看出中國政府乃是希望整合「攻擊常規資訊戰」、「防衛常 規資訊戰」、「攻擊非常規資訊戰」和「防衛非常規資訊戰」,成為 中國特色的「戰略資訊戰」體系。 對「資訊戰」與「資訊作戰」這個總體概念的釐清之後,誠如國 防分析家李比奇所言,「資訊戰」此一名詞已經是「一種全包式的詮 釋」。67這亦即是說,「資訊戰」不應只是將之定位在軍事層面,隨著 資訊科技的發展,如果「資訊戰」要發揮概念上的作用,它就必須含 括以往一些名詞未涵蓋的層面。準此,我們以概念性網路連線結構來 區分「資訊戰」之意涵,就可得出「資訊戰」乃是專注於「軍事連線 網 路 」 和 「 社 會 連 線 網 路 」 形 式 的 戰 爭 ; 因 此 , 按 照 「 攻 / 守 (防)」和「常規/非常規」亦可以建構為「2*2 類型學」:「攻擊常 規資訊戰」、「防衛常規資訊戰」、「攻擊非常規資訊戰」和「防衛 非常規資訊戰」。其中「攻擊常規資訊戰」,是以 C4I 為核心軍事資 訊科技;「防衛非常規資訊戰」,則以資訊安全體系和其基礎建設防

Roger C. Molander, Andrew Riddile & Peter A. Wilson, eds., Strategic

Information Warfare: A New Face of War (Santa Monica, Calif.: Rand,

1996), p. 1.

Richard J. Harknett, Information Warfare and Defense (Parameters, PA: U.S. Army War College, 1996), pp. 16-20.

護為主,乃是各國投注資源最多的「資訊戰」類型,也是理論發展的 主流趨勢(請見表 3)。 表 3 中國資訊作戰類型的主要論點 類型 項目 類型 I 攻擊常規資訊戰 類型 II 防衛常規資訊戰 類型 III 攻擊非常規資訊戰 類型 IV 防衛非常規資訊戰 未來發展目標 戰略構想 資訊戰(戰術與 工具) 建 立 三 軍 聯 合 作 戰 軍 事 指 揮 機 制 和 配 備 大 量 資 訊 化 武 器。 不 跟 隨 美 軍 購 置 大 量 「 資 訊 化 武 器 」 ﹔ 重 視 後 備 動 員和民間力量。 建 立 完 整 國 家 資 訊 安 全 體 系 ( 信 息 邊 疆、信息國防)。 第 一 時 間 內 打 擊 消 滅敵人反擊能力。 以 中 國 人 文 、 地 理 特 性 抵 銷 敵 先 進 軍 事資訊科技優勢。 有 效 阻 擋 境 外 「 不 當 」 信 息 入 侵 或 信 息殖民。 以 C4ISR 系統為核心 聯 合 作 戰 ; 高 素 質 軍 隊 和 資 訊 化 武 器。 駭 客 戰 、 心 理 戰 、 「 新 三 打 三 防 」、 「 超 限 戰 」; 動 員 和 訓 練 民 間 資 訊 科 技 人 員 ( 網 路 民 兵 、 網 路 警 察 ) 和 應 用 網 路 入 侵 科 技。 網 路 資 訊 管 制 體 制 ; 網 路 資 訊 管 制 硬體與軟體科技。 資料來源:作者整理。 其次,在「類型分析」上的貢獻,本文指出中國雖然在「資訊 戰」理論中不斷強調「防衛常規資訊戰」,強調防空戰術與「攻擊非 常規資訊戰」,強調「駭客戰」和「網路戰」的重要性,然而實際上 中國政府與軍方發展方向與世界各國並無太大差異,尚且更重視意識 型態入侵的「網路戰」,這與中國仍是全球少數極權主義國家有關。 最後,就理論論述貢獻來說,本文揭櫫的「資訊戰類型學」提供 了學界對話的空間,可解決當前相關研究各說各話的情形;不過「資 訊戰」之觀念較「資訊作戰」觀念更廣泛,在「資訊作戰類型學」中

的「防衛常規資訊戰」和「攻擊非常規資訊戰」上就可以看出較為具 體的可操作性。

(收件:2005 年 8 月 14 日,修正:2006 年 6 月 9 日,採用:2006 年 7 月 10 日)

參考文獻

中文部分

專書 王保存,2003。《世界新軍事革命新論》。北京:解放軍出版社。 王普豐,1995。《信息戰爭與信息革命》。北京:軍事科學出版社。 毛澤東,1976。《毛澤東選集》(第 2 卷)。北京:人民出版社。 平可夫,1995。《僵局:兩岸情事》。臺北:新新聞。 李英明,2000。《中國發展高科技「信息戰」及對我國建立安全稽核 制度影響之研究》。臺北:行政院研考會。 林中斌,1999。《核霸:透視跨世紀中國戰略武力》。臺北:學生書 局。 周榮廷主編,2002。《信息國防論》。北京:軍事科學出版社。 沈偉光,1990。《新戰爭論》。杭州:浙江大學出版社。 沈偉光,1997。《新戰爭論》。北京:人民出版社。 沈偉光,2004。《解密信息安全》。北京:新華出版社。 張召忠,2004。《打贏信息化戰爭》。北京:世界知識出版社。 張新華,2004。《信息安全:威嚇與戰略》。上海:上海人民出版 社。 張春江、倪健民主編,2000。《國家信息安全報告》。北京:人民出 版社。 喬良、王湘穗,1999。《超限戰--對全球化時代戰爭與戰法的想 定》。北京:解放軍文藝出版社。 譯著Burles, Mark & Abram Shulsky 著,吳惠民等譯,2000。《中國動武 方式》。臺北:國防部史政編譯局。

Cole, Bernard & Paul Godwin 著,吳奇達等譯,2000。《二十一世紀 臺海兩岸軍隊》。臺北:國防部史政編譯局。 Magsig, Daniel E 著,國防部史政編譯局譯,1997。《資訊作戰譯文 彙集 I》。臺北:國防部史政編譯局。 Molander, R. C.著,國防部史政編譯局譯,2000。《戰略性資訊作戰 的崛起》。臺北:國防部史政編譯局。 Shambaugh, David 著,高一中譯,2004。《現代化中共軍力進展、問 題與前景》。臺北:國防部史政編。

The White House 著,國防部史政編譯局譯,2003。《確保安全網路 空間的國家戰略》。臺北:國防部史政編譯局。 Toffler, Alvin 著,傅淩譯,1994。《新戰爭論》。臺北:時報文化。 Waltz, Edward 著,吳漢平等譯,2004。《信息戰原理與實踐》。北 京:電子工業出版社。 專書論文 周碧松、於巧華,1999。〈新軍事革命的基本目標〉,國防部史政編 譯局編,《中共「新軍事革命問題專輯」》。臺北:國防部史政 編譯局。頁 181-182。 解大軍,1999。〈淺談知識經濟及其對軍事革命的影響與挑戰〉,國 防部史政編譯局編,《中共「新軍事革命問題專輯」》。臺北: 國防部史政編譯局。頁 440-449。 樓海強,1997。〈威懾理論與理論威懾〉,國防部史政編譯局編, 《共軍「信息戰」研究專輯》。臺北:國防部史政編譯局。頁 254-256。 期刊論文 寇健文,2001/4。〈中國對網路資訊傳播的政治控制〉,《問題與研 究》,第 40 卷第 2 期,頁 33-54。

劉鴻基,1998/2。〈試論有中國特色的新軍事革命〉,《國防大學學 報》,第 140 期,頁 201-308。 學位論文 曹邦全,2001。《中共信息戰之研究》。高雄:中山大學研究所碩士 論文。 報紙 2004/4/30。〈 海空軍二炮 司令進入 中央軍委〉,《文匯報 》(香 港),版 5。 滕建華,2000/8/1。〈讓新「三打三防」進入陣地〉,《解放軍報》, 版 6。 網際網路 2003/8/23。〈中國網路警察與「老大媽」是現代錦依衛〉,《大紀元 網站》,<http://www.epochtimes.com/b5/3/8/23/n363925.htm>。 2004。〈美國反恐資料交換系統引爭議 可跟蹤電子郵件〉,《千龍 網》,<http://tech.qianlong.com/28/2004/06/14/71105864.htm>。 王保存,2003/7/2。〈直面軍事變革--競逐信息戰「高地」〉,《新 浪網》,<http://jczs.sina.com.cn/2003-07-25/139280.html>。 王普豐,2002。〈現代資訊戰研究中若干問題之我見〉,《戰略家網 站》, <http://www.laocanmou.com>。 中新社,2006。〈黑客攻擊政府網站倍增〉,《X-Kizz 論壇》,<http:/ /bbs.zkiz.com/viewthread.php? tid: 2575>。 毛 江華 、 胡 英,2003/10。〈 中 國 信 息安 全 元 年〉,《 計 算 機世 界 報》,第 41 期, <http://www2.ccw.com.cn/03/0341/e/0341e16_1. asp>。 石寶華,2000/9/7。〈伊拉克戰爭引發的思考:加強信息化條件下人民

戰爭戰法研究〉,《解放軍報軍事沙龍》,<http://www.pladaily. com.cn/item/saloon/lunyuan/67.asp>。 何珮琪,2004。〈國土安全計劃帶來的資安效應〉,《資安人科技 網》,<http://www.isecutech.com.tw/feature/view.asp? fid=172>。 何德全、吳世忠,2001。〈2000 年國內外信息安全概況〉,《中國互 聯網信息中心》, <http://www.cnnic.net.cn>。 溫家寶,2003/7/24。〈大力推進信息化 做好四個方面五個結合〉, 《新華網》, <http://news.xinhuanet.com/zhengfu/2003-07/23/con-tent_988800.htm>。 鍾卓新,2002/9。〈「911」之後的美國資訊安全措施〉,《計算機安 全雜誌》,第 9 期(總第 19 期)。《計算機安全網》,<http:// www.nsc.org.cn/disp_article.asp? AE_ACID=422>。

英文部分

專書Alberts, Richard & E. Hayes, 2003. Power to the Edge: Command

and Control in the Information Age. Washington, DC: the Command

and Control Research Program.

Army Training and Doctrine, 2003. Transforming the Arm TRADOC’s

First Thirty Years 1973-2003. Virginia: Military History Office

United States Army Training and Doctrine.

Department of Homeland Security, 2005. Evaluation of DHS’ Information

Security Program for Fiscal Year 2005. Washington, DC: Department

Homeland Security.

Director for Strategic Plans and Policy, J5 Strategy Division, 2000.

Joint Vision 2020. Washington, DC: U.S. Government Printing Office.

Harknett, Richard J., 1996. Information Warfare and Defense. Parameters, PA: U.S. Army War College.

Hundley, Richard O., 1999. Past Revolutions, Future Transformations:

What Can the History of Revolutions in Military Affairs Tell Us About Transforming the U.S. Military. Santa Monica, Calif.: Rand.

Joint Chiefs of Staff, 1998. Joint Pub 3-13: Joint Doctrine for

Information Operations. Washington, DC: Joint Chiefs of Staff.

Libicki, Martin C., 1995. What Is Information Warfare? Washington, DC: Center for Advanced Concepts and Technology, Institute for National Strategic Studies, National Defense University.

Molander, Roger C., Andrew Riddile & Peter Wilson A., eds., 1996.

Strategic Information Warfare: A New Face of War. Santa Monica,

Calif.: Rand.

Peters, Guy, 1998. Comparative Politics: Theory and Methods. London: Macmillan Press Ltd..

Pillsbury, Michael, 2000. China Debates the Future Security Environment. Washington, DC: National Defense University Press.

專書論文

Mulvenon, James, 1999. “The PLA and Information Warfare,” in James Mulvenon & Richard Yang, eds., The People’s Liberation Army

in the Information Age. CA: Rand, pp. 175-186.

Arquilla, John & David Ronfeldt, 2001. “The Advent of Netwar,” in John Arquilla & David Ronfeldt, eds., Networks and Netwars:

The Future of Terror, Crime, and Militancy. CA: Rand, pp. 1-25.

期刊論文

Arquilla, John & David Ronfeldt, 1993/Summer. “Cyberwar Is Coming,”

Comparative Strategy, Vol. 12, No. 2, pp. 141-165.

Force Magazine, Vol. 84, No. 7, pp. 42-44.

Rhea, John, 2001/1. “Asymmetric Warfare,” Military & Aerospace

Electronics, Vol. 12, Issue 1, pp. 6-9.

Thelen, Kathleen, 1999/2. “Historical Institutional in Comparative Politics,” Annual Review of Political Science, Vol. 2, pp. 369-404. Thomas, Timothy L., 2001/5-6. “China’s Electronic Strategies,” Military

Review, Vol. 81, No. 3, pp. 32-54.

Thomas, Timothy L., 2001/7-8.“Deciphering as Asymmetry’s Word Game,” Military Review, Vol. 81, No. 4, pp. 32-38.

Whitehead, Yu-Lin G., 1997/Fall. “Information as a Weapon Reality Versus Promises,” Aerospace Power Journal, Vol. 11, No. 3, pp. 40-54. 研討會論文

Doty, T., 1997/11/10. “Internet Security: Vulnerabilities, Threats and Mitigation,” paper presented at ACM Professional Development Seminar. ML: University of Maryland. pp. 1-23.

網際網路

Bajkowski, Julian, 2004. “Big Brother IT Budget,” Computerworld, < http://www.arnnet.com.au/index.php? id=598549222>.

Cox, Christopher, 1999. “Report of the Select Committee on U.S. Natural Security and Military / Commercial Concerts with PRC,”

House of Representatives, <http://www.house.gov/coxreport/ch-3>.

Department of Defense (Untied States), 2004. “FY04 Report to Congress on PRC Military Power: Pursuant to the FY2000 National Defense Authorization Act Annul Report on the Military Power of the People’s Republic of China,” U.S. Department of Defense Official

Joint Chiefs of Staff, 2001. “Joint Publication 1-02, DOD Dictionary of Military and Associated Terms,” The Defense Technical

Information Center Website, <http://www.dtic.mil/doctrinejel/

doddict/index.html>.

Miler, John, 1996. “Information Warfare: Issues and Perceptions,” in R. Neilson, ed., Sun Tzu Art of War in Information Warfare, Washington, DC: Information Resources Management College, National Defense University, <http://www.ndu.edu/inss/siws/ch7.html>. NCSC, 1985. “Department of Defense Trusted Computer System Evaluation Criteria” (DoD5200.28-STD), NCSC Website, <http:// www.radium.ncsc.mil/tpep/library/rainbow/5200.28-STD.html>. The White House, 2003. “Executive Order 12958, Classified National

Security Information,” White House Website, <http://www. whitehouse.gov/news/releases/2003/03/20030325-11.html>.